Schachowalow N.N. Internettechnologien im Tourismus. Ebenen der Interaktion zwischen Computern in Netzwerken. Entsprechend der Zusammensetzung der Computerwerkzeuge

Ein Computernetzwerk ist ein komplexes System, über das nach einem bestimmten Prinzip Daten zwischen mehreren Objekten übertragen und ausgetauscht werden. Die Nutzung des Netzwerks bietet eine Reihe von Vorteilen, vor allem aufgrund der nahezu unbegrenzten Möglichkeiten durch den Zugriff auf zusätzliche Ressourcen. Die Organisation eines Computernetzwerks ermöglicht die Installation leistungsstarker Einheiten für den Betrieb Software, zu schwer für einen schwachen Computer. Benutzer erhalten außerdem […]

Ein Computernetzwerk ist ein komplexes System, über das nach einem bestimmten Prinzip Daten zwischen mehreren Objekten übertragen und ausgetauscht werden. Die Nutzung des Netzwerks bietet eine Reihe von Vorteilen, vor allem aufgrund der nahezu unbegrenzten Möglichkeiten durch den Zugriff auf zusätzliche Ressourcen.

Ermöglicht die Installation leistungsstarker Einheiten, um Software auszuführen, die für einen schwachen Computer zu schwer ist. Anwender haben außerdem die Möglichkeit, sich mit anderen Prozessbeteiligten auszutauschen und können sich die Installation zusätzlicher Peripheriegeräte sparen, indem sie beispielsweise mehrere Computer an einen Drucker oder Scanner anschließen.

Computernetzwerke werden nach einer Reihe von Kriterien klassifiziert, wie zum Beispiel:

- Länge der Zeilen;

- Topologie (Bauweise);

- Kontroll-Methode.

Um die verschiedenen Managementmethoden, in denen sich Netzwerke unterscheiden, besser zu verstehen, ist es notwendig, sich mit ihren Varianten entsprechend dem Umfang und den Besonderheiten ihrer Funktionsweise vertraut zu machen.

PAN ist ein persönliches Netzwerk, das die Interaktion mehrerer Geräte innerhalb eines Projekts gewährleistet.

LAN ist ein lokales Netzwerk mit geschlossener Infrastruktur, unabhängig von der Größe. Der Zugriff auf lokale Netzwerke steht einer vom Administrator festgelegten begrenzten Anzahl von Benutzern zur Verfügung.

CAN ist ein Zusammenschluss mehrerer lokaler Netzwerke benachbarter Objekte.

MAN – Computernetzwerke zwischen Institutionen innerhalb derselben Siedlung, verbindet viele lokale Netzwerke.

WAN ist ein offenes globales Netzwerk, das große geografische Regionen bedient und sowohl lokale Netzwerke als auch andere Telekommunikationsknoten umfasst.

Es gibt mehrere Szenarien für den Aufbau eines Computernetzwerks, die die Reihenfolge der Standorte einzelner Arbeitsplätze und die Art und Weise ihrer Verbindung über Kommunikationsautobahnen festlegen.

Dieser Bereich bestimmt die Art der verwendeten Geräte, Kabel, Verwaltungsmethoden usw. Drei Netzwerkkonfigurationen sind am weitesten verbreitet:

Dieser Bereich bestimmt die Art der verwendeten Geräte, Kabel, Verwaltungsmethoden usw. Drei Netzwerkkonfigurationen sind am weitesten verbreitet:

- Reifen;

- Ring;

- Stern.

Der Bus impliziert gleiche Rechte für alle Teilnehmer, die nacheinander über eine einzige Kommunikationsleitung verbunden sind. Die Besonderheit dieser Topologie besteht darin, dass kein zentraler Teilnehmer vorhanden ist und die Anbindung neuer Prozessteilnehmer weitgehend erfolgt auf einfache Weise Außerdem wird hier am wenigsten Schwachstromkabel verwendet.

Die Ringtopologie zeichnet sich durch die Einfachheit des Geräts aus, bei dem jeder einzelne Computer verbunden ist Kabelleitung mit zwei anderen. Es gibt auch kein klar definiertes Zentrum und jeder Computer hat die gleichen Rechte.

Der Stern sorgt für das Vorhandensein eines zentralen Computers, der die Hauptlast der Verwaltung des Austauschs trägt. In diesem Fall verfügt der Hauptrechner über die größte Leistung und im Netzwerk selbst gibt es keine Konflikte zwischen einzelnen Teilnehmern. Abhängig von der Steuerungsmethode weist jede der Topologien unterschiedliche Merkmale auf. Darüber hinaus erklären wir Ihnen, in welchen Steuerungsmethoden sich die Netzwerke unterscheiden.

Der Stern sorgt für das Vorhandensein eines zentralen Computers, der die Hauptlast der Verwaltung des Austauschs trägt. In diesem Fall verfügt der Hauptrechner über die größte Leistung und im Netzwerk selbst gibt es keine Konflikte zwischen einzelnen Teilnehmern. Abhängig von der Steuerungsmethode weist jede der Topologien unterschiedliche Merkmale auf. Darüber hinaus erklären wir Ihnen, in welchen Steuerungsmethoden sich die Netzwerke unterscheiden.

Klassifizierung von Computernetzwerken nach Verwaltungsmethode

Da ein komplexes System eine ständige Überwachung und das korrekte Zusammenspiel aller Knoten erfordert, ist es ständig unter Kontrolle. Basierend auf der Verwaltungsmethode werden Netzwerke unterteilt in:

- zentralisiert, wobei die Hauptverwaltungsfunktionen vom Server ausgeführt werden und den Benutzern Zugriff auf verfügbare Ressourcen ermöglichen. Handelt es sich bei einem Server (oder mehreren Servern gleichzeitig) um einen leistungsstarken Rechner, der die Hauptlast trägt, dann sind die übrigen Maschinen Workstations;

- dezentral, oder wie sie auch genannt werden, Peer-to-Peer (Peer-to-Peer). In diesem Fall gibt es keine lokalen Netzwerkverwaltungstools wie Server, alle Computer sind gleichberechtigt und die Steuerung kann von jedem der Computer aus erfolgen.

- gemischt, bei dem die komplexesten und vorrangigsten Aufgaben durch zentrale Steuerung gelöst werden.

Da es je nach Art der Verwaltung von Netzwerken unterschiedliche Arten gibt, gibt es für diesen Prozess bestimmte Standards.

Nsind eine komplexe, protokollbasierte Disziplin, die die Art und Weise regelt, wie Host und verwaltete Einheiten interagieren.

Da die Planung und Installation lokaler Netzwerke ein verantwortungsvoller und schwieriger Prozess ist, kann die Umsetzung nur von erfahrenen Fachleuten durchgeführt werden.

Die Einbindung kompetenter Planer und Installateure in den Aufbau eines Computernetzwerks garantiert ein hohes Arbeitsniveau und gewährleistet zudem die zuverlässige Funktion aller darin enthaltenen Elemente.

Auswählen einer Netzwerkverwaltungsmethode. Berechnung des Energieverbrauchs, Installation von LAN, künstlicher Beleuchtung, Zwangsbelüftung; Verwaltung von Netzwerkressourcen und Netzwerkbenutzern; Überprüfung von Netzwerksicherheitsproblemen; Es ist notwendig, ein rationales, flexibles Strukturdiagramm des Unternehmensnetzwerks zu entwickeln, die Hardware- und Softwarekonfiguration des Servers auszuwählen und auch die Fragen zur Gewährleistung des erforderlichen Datenschutzniveaus zu klären. 2. ANALYTISCHE ÜBERPRÜFUNG LOKALER NETZWERKE. 2.1. Überprüfung bestehender Prinzipien zum Aufbau von Netzwerken.

Konzept des lokalen Netzwerks (LAN): Ein lokales Netzwerk (LAN) ist ein Kommunikationssystem, das es Ihnen ermöglicht, die Ressourcen von Computern, die mit dem Netzwerk verbunden sind, wie Drucker, Plotter, Scanner, Festplatten, CD-ROM-Laufwerke und andere, gemeinsam zu nutzen Peripheriegeräte.

Ein lokales Netzwerk ist in der Regel geografisch auf ein oder mehrere nahegelegene Gebäude beschränkt. 2.1.1. Klassifizierung von LAN. Computernetzwerke werden nach mehreren Kriterien klassifiziert: 2.1.1.1. Nach Abstand zwischen Knoten.

Abhängig von den Abständen zwischen den verbundenen Knoten gibt es Computernetzwerke: territorial – deckt ein bedeutendes geografisches Gebiet ab, ein anderer Name für sie ist regional, sie nutzen globale Netzwerktechnologien, um lokale Netzwerke in einer bestimmten geografischen Region, beispielsweise in einer Stadt, zu verbinden.

Regionale Netzwerke werden als MAN (Metropolitan Area Network) bezeichnet. WANs sind Netzwerke, die Netzwerke auf der ganzen Welt verbinden können, beispielsweise Netzwerke über mehrere Städte, Regionen oder Länder hinweg.

Bei Zusammenschaltungen kommen in der Regel Kommunikationstools von Drittanbietern zum Einsatz. Der englische Name für territoriale Netzwerke ist WAN (Wide Area Network); Lokale Netzwerke (LAN) – sind eine Ansammlung vernetzter Computer, die sich in einem kleinen physischen Bereich, beispielsweise einem oder mehreren Gebäuden, befinden.

Lokale Netzwerke stehen für LAN (Local Area Network). Besonders hervorzuheben ist das einzigartige globale Netzwerk Internet (der darin implementierte Informationsdienst World Wide Web (WWW) wird ins Russische als World Wide Web übersetzt). Es handelt sich um ein Netzwerk von Netzwerken mit eigener Technologie.

Im Internet gibt es den Begriff des Intranets – Unternehmensnetzwerke im Internet. 2.1.1.2. Nach Topologie.

Die Netzwerktopologie ist die geometrische Form eines Netzwerks. Abhängig von der Topologie der Knotenverbindungen werden Netzwerke mit Bus- (Backbone-), Ring-, Stern- und gemischten Topologien unterschieden. Bus (Bus) – ein lokales Netzwerk, in dem die Kommunikation zwischen zwei beliebigen Stationen über einen gemeinsamen Pfad hergestellt wird und die von einer beliebigen Station übertragenen Daten gleichzeitig allen anderen Stationen zur Verfügung stehen, die mit demselben Datenübertragungsmedium verbunden sind (letztere Eigenschaft wird als Broadcasting bezeichnet). ; Ring – Knoten sind durch eine Ringdatenleitung verbunden (für jeden Knoten sind nur zwei Leitungen geeignet); Daten, die den Ring passieren, werden einer nach dem anderen für alle Netzwerkknoten verfügbar; Stern (Stern) – es gibt einen zentralen Knoten, von dem Datenübertragungsleitungen zu jedem der anderen Knoten abzweigen; gemischt (gemischt) ist eine Art Netzwerktopologie, die einige Merkmale der wichtigsten Netzwerktopologien (Bus, Stern, Ring) enthält. a) Bus b) Ring c) Stern Abb. 1 Arten von Topologien 2.1.1.3. Entsprechend der Kontrollmethode.

Abhängig von der Verwaltungsmethode werden Netzwerke unterschieden: Client/Server – sie verfügen über einen oder mehrere Knoten (ihr Name ist Server), die Kontroll- oder spezielle Wartungsfunktionen im Netzwerk ausführen, und die übrigen Knoten (Clients) sind Endknoten, an denen Benutzer teilnehmen arbeiten.

Client/Server-Netzwerke unterscheiden sich in der Art der Funktionsverteilung zwischen den Servern, also in den Servertypen (z. B. Dateiserver, Datenbankserver). Bei der Spezialisierung von Servern auf jeden Fall

Feierabend -

Dieses Thema gehört zum Abschnitt:

Lokales Computernetzwerk von JSC Aplana Software

Somit wird das Problem der Amortisation und Rentabilität der Implementierung eines Unternehmensnetzwerks gelöst. Es muss ein lokales Netzwerk entworfen werden. Das Ziel des Diplomarbeitsprojekts ist die Organisation eines Unternehmenscomputernetzwerks. Das Konzept eines lokalen Netzwerks (LAN): Ein lokales Netzwerk (LAN) ist ein Kommunikationssystem.

Wenn Sie zusätzliches Material zu diesem Thema benötigen oder nicht gefunden haben, was Sie gesucht haben, empfehlen wir Ihnen die Suche in unserer Werkdatenbank:

Was machen wir mit dem erhaltenen Material:

Wenn dieses Material für Sie nützlich war, können Sie es auf Ihrer Seite in sozialen Netzwerken speichern:

Ein Computernetzwerk ist eine Verbindung zwischen zwei oder mehr Computern. Im Allgemeinen benötigen Sie zum Aufbau eines Computernetzwerks spezielle Hardware (Netzwerkausrüstung) und Software (Netzwerksoftware). Die einfachste Verbindung zwischen zwei Computern zum Datenaustausch wird als Direktverbindung bezeichnet. In diesem Fall ist keine zusätzliche Hard- oder Software erforderlich. Die Rolle der Hardware-Verbindung übernimmt ein standardmäßiger paralleler Port, und die gesamte Software ist bereits im Betriebssystem enthalten. Der Vorteil einer Direktverbindung liegt in der Einfachheit, der Nachteil darin langsame Geschwindigkeit Datenübertragung.

Netzwerke sind unterteilt in lokal und global. Der Zweck aller Arten von Netzwerken besteht darin, einen gemeinsamen Zugriff auf gemeinsame Ressourcen bereitzustellen: Hardware, Software und Informationen (Datenressourcen).

Basierend auf der Art der implementierten Funktionen werden Netzwerke unterteilt in:

Auf Computern, die darauf ausgelegt sind, Steuerungsprobleme auf der Grundlage der rechnerischen Verarbeitung von Ausgangsinformationen zu lösen;

Informativ, dazu bestimmt, Referenzdaten auf Anfrage der Benutzer zu erhalten;

Gemischt, in dem Rechen- und Informationsfunktionen implementiert sind.

Basierend auf der Verwaltungsmethode werden Netzwerke in Netzwerke unterteilt:

Bei dezentraler Steuerung verfügt jeder Computer, der Teil des Netzwerks ist, über einen vollständigen Satz von Software um den laufenden Netzwerkbetrieb zu koordinieren;

Bei zentraler Steuerung erfolgt die Koordination des Computerbetriebs unter der Kontrolle eines einzigen Betriebssystems.

Bei der gemischten Steuerung – unter zentraler Steuerung – werden Aufgaben gelöst, die höchste Priorität haben und in der Regel mit der Verarbeitung großer Informationsmengen verbunden sind.

Ebenen des Kommunikationsmodells:

1. Anwendungsschicht– Der Benutzer erstellt ein Dokument mithilfe von Anwendungen.

2. Präsentationsfolie– Das Betriebssystem des Computers zeichnet auf, wo sich die Daten befinden, und ermöglicht die Interaktion mit der nächsten Ebene.

3. Sitzungsschicht– Der Computer interagiert mit dem Netzwerk: prüft das Recht des Benutzers, auf das Netzwerk zuzugreifen, und übermittelt das Dokument an die Protokolle der Transportschicht.

4. Transportschicht– Das Dokument wird in die Form umgewandelt, in der die Daten auf dem verwendeten Netzwerk übertragen werden sollen.

5. Netzwerkschicht bestimmt die Route der Datenbewegung im Netzwerk.

6. Verbindungsebene ist notwendig, um die Signale entsprechend den von der Netzwerkschicht empfangenen Daten zu modulieren. In einem Computer werden diese Funktionen von einer Netzwerkkarte oder einem Modem ausgeführt.

7. Physikalische Schicht. Auf dieser Ebene findet die eigentliche Datenübertragung statt. Es gibt keine Dokumente, keine Pakete, keine Bytes – nur Bits. Die Wiederherstellung des Dokuments erfolgt schrittweise, wenn von der unteren zur oberen Ebene übergegangen wird. Die Einrichtungen der physikalischen Schicht liegen außerhalb des Computers. IN lokale Netzwerke Dies ist die Ausrüstung des Netzwerks selbst. Für die Fernkommunikation über Modems diese Leitung Telefonkommunikation, Schaltgeräte usw.

Die verschiedenen Protokollschichten von Server und Client kommunizieren nicht direkt miteinander, sondern über die physikalische Schicht. Allmählich abwandern Höchststufe Nach unten hin werden die Daten kontinuierlich transformiert. Dadurch entsteht der Effekt einer virtuellen Interaktion zwischen den Ebenen. Doch trotz der Virtualität handelt es sich immer noch um Verbindungen, über die auch Daten fließen. Alle modernen Internetdienste basieren auf virtuellen Verbindungen.

Lokale Computernetzwerke (LAN). Wenn die Computer nahe beieinander stehen, verwenden Sie ein gemeinsames Set Netzwerkausrüstung und von einem Softwarepaket gesteuert werden, dann wird ein solches Netzwerk als lokal bezeichnet. Der Aufbau lokaler Netzwerke ist typisch für einzelne Unternehmensbereiche. Betrachten wir die Organisation des Informationsaustauschs des Interaktionsmodells in einem LAN.

Server-LANs implementieren zwei Modelle der Benutzerinteraktion mit Workstations: Modell Dateiserver und Modell Kundenserver. Im ersten Modell stellt der Server den Zugriff auf Datenbankdateien für jede Workstation bereit, und hier endet seine Arbeit. Wenn beispielsweise eine Datenbank vom Typ Dateiserver verwendet wird, um Informationen über Steuerzahler zu erhalten, die in einer bestimmten Straße in Moskau leben, wird die gesamte Tabelle für den Territorialbezirk über das Netzwerk übertragen, und es muss entschieden werden, welche Datensätze darin den Anforderungen genügen Anfrage und welche nicht die Workstation selbst. Somit führt der Betrieb des Dateiservermodells zu einer Netzwerküberlastung.

Die Beseitigung dieser Mängel wird im Client-Server-Modell erreicht. In diesem Fall ist das Anwendungssystem in zwei Teile unterteilt: extern, dem Benutzer zugewandt und als Client bezeichnet, und intern, bedienend und als Server bezeichnet. Der Server ist eine Maschine, die über Ressourcen verfügt und diese bereitstellt, und der Client ist ein potenzieller Verbraucher dieser Ressourcen. Die Rolle der Ressourcen kann gespielt werden Dateisystem(Dateiserver), Prozessor (Rechnerserver), Datenbank (Datenbankserver), Drucker (Druckerserver) usw. Da der Server (oder die Server) viele Clients gleichzeitig bedient, muss auf dem Servercomputer ein Multitasking-Betriebssystem funktionieren.

Im Client-Server-Modell spielt der Server eine aktive Rolle, da seine Software den Server dazu zwingt, „zuerst zu denken und später zu handeln“. Der Informationsfluss im Netzwerk wird kleiner, da der Server zuerst Anfragen verarbeitet und dann sendet, was der Client benötigt. Der Server kontrolliert auch, ob auf einzelne Datensätze zugegriffen werden kann, was für eine höhere Datensicherheit sorgt.

Das Client-Server-Modell, erstellt auf einem PC, bietet Folgendes:

· Das Netzwerk enthält eine erhebliche Anzahl von Servern und Clients.

· Die Basis des Computersystems bilden Workstations, die jeweils als Client fungieren und auf dem Server befindliche Informationen anfordern.

· Der Benutzer des Systems ist von der Notwendigkeit befreit, zu wissen, wo sich die von ihm benötigten Informationen befinden, er fordert lediglich an, was er benötigt.

· Das System ist in Form einer offenen Architektur implementiert, die Computer verschiedener Klassen und Typen mit verschiedenen Systemen kombiniert.

LAN-Konfiguration. Die Konfiguration eines lokalen Netzwerks wird als Topologie bezeichnet. Die häufigsten Topologien sind:

- Reifen- Eine der Maschinen dient als Systemservicegerät und ermöglicht den zentralen Zugriff auf geteilte Dateien, Datenbanken und andere Computerressourcen;

- Ring- Informationen entlang des Rings können nur in eine Richtung übertragen werden;

- Stern(radial) – in der Mitte des Netzwerks befindet sich ein Schaltgerät, das die Funktionsfähigkeit des Systems gewährleistet;

- Schneeflocke(mehrfach verbunden) – Topologie mit einem Dateiserver für verschiedene Arbeitsgruppen und einem zentralen Server für das gesamte Netzwerk;

- hierarchisch(Baum) – entsteht durch die Verbindung mehrerer Busse mit dem Root-System, in dem sich die wichtigsten Komponenten des LAN befinden.

In der Praxis sind Hybrid-LANs häufiger anzutreffen, die auf die Anforderungen eines bestimmten Kunden zugeschnitten sind und Fragmente verschiedener Topologien kombinieren. Lokale Netzwerke können miteinander verbunden werden, auch wenn zwischen ihnen sehr große Entfernungen liegen. Dabei kommen herkömmliche Kommunikationsmittel zum Einsatz: Telefonleitungen, Radiosender, Glasfaserleitungen, Satellitenkommunikation usw. Wenn zwei oder mehr Netzwerke miteinander verbunden werden, entsteht ein globales Netzwerk. Ein globales Netzwerk kann eine Stadt, eine Region, ein Land, einen Kontinent und den gesamten Globus abdecken. In Fällen, in denen sich Netzwerke, die mit unterschiedlichen Protokollen arbeiten, überschneiden, besteht die Notwendigkeit, Daten von dem in einem Netzwerk akzeptierten Format in das in einem anderen Netzwerk akzeptierte Format zu übertragen. Computer oder Programme, die diese Funktion ausführen, werden Gateways genannt. Wenn Netzwerke mit denselben Protokollen verbunden sind, werden die dazwischen liegenden Geräte als Bridges bezeichnet.

LAN-Zugriffsmethoden. Basierend auf den Netzwerkmethoden werden die gängigsten Netzwerke als Ethernet, ArcNet und Token Ring identifiziert.

Ethernet- Methode Mehrfachzugriff. Bevor die Übertragung beginnt Arbeitsplatz bestimmt, ob der Kanal frei oder besetzt ist. Wenn die Station frei ist, beginnt sie mit der Übertragung. Diese Methode verwendet eine Bustopologie. Eine von einer Workstation gesendete Nachricht wird gleichzeitig von allen anderen an den gemeinsamen Bus angeschlossenen Stationen empfangen. Die Nachricht wird von allen Stationen außer dem Absender und dem Ziel ignoriert.

ArcNet - Wird in einem LAN mit Sterntopologie verwendet. Einer der PCs erstellt einen speziellen Token, der sequentiell von einem PC zum anderen übertragen wird. Wenn eine Station eine Nachricht an eine andere Station sendet, muss sie auf das Token warten und die Nachricht mit den Quell- und Zieladressen anhängen. Wenn das Paket die Zielstation erreicht, wird die Nachricht vom Token entfernt und an die Station übertragen.

Token-Ring- ist für eine Ringstruktur konzipiert und nutzt ebenfalls einen Token, der von einer Station zur anderen übertragen wird. Es ermöglicht Ihnen jedoch, verschiedenen Arbeitsplätzen unterschiedliche Prioritäten zuzuweisen. Bei dieser Methode bewegt sich der Token im Ring und erteilt aufeinanderfolgenden Computern auf ihm das Recht zur Übertragung.

Gewährleistung der Informationssicherheit in Computernetzwerken. Bei der Verbindung eines lokalen Netzwerks mit einem globalen Netzwerk spielt das Konzept eine wichtige Rolle Netzwerksicherheit. Der Zugriff auf das lokale Netzwerk für Unbefugte von außen muss eingeschränkt werden, und der Zugriff außerhalb des lokalen Netzwerks muss für Mitarbeiter des Unternehmens, die nicht über die entsprechenden Rechte verfügen, eingeschränkt werden. Um die Netzwerksicherheit zu gewährleisten, werden zwischen den lokalen und globalen Netzwerken Firewalls installiert – Computer oder Programme, die die unbefugte Übertragung von Daten zwischen Netzwerken verhindern.

Global Informationsnetzwerk Internet. Das Internet im engeren Sinne ist eine Kombination von Netzwerken. In den letzten Jahren hat dieses Wort jedoch eine breitere Bedeutung erhalten: das World Wide Web. Das Internet kann im physischen Sinne als mehrere Millionen Computer betrachtet werden, die durch Kommunikationsleitungen aller Art miteinander verbunden sind. Allerdings ist diese physikalische Sichtweise sehr eng.

Das Internet ist eine Art Informationsraum, in dem Daten kontinuierlich zirkulieren. In diesem Sinne kann es mit Fernseh- und Radiosendungen verglichen werden, wobei der offensichtliche Unterschied darin besteht, dass keine Informationen in der Luft gespeichert werden können, sondern im Internet zwischen Computern, die Netzwerkknoten bilden, übertragen und für einige Zeit gespeichert werden An Festplatte. Betrachten wir die Funktionsprinzipien des Internets.

Als Geburtsstunde des Internets gilt das Jahr 1983. In diesem Jahr gab es revolutionäre Veränderungen in der Computerkommunikationssoftware. Der Geburtstag im modernen Sinne des Wortes war das Datum der Standardisierung des TCP/IP-Kommunikationsprotokolls, das bis heute dem World Wide Web zugrunde liegt.

Das TCP-Protokoll ist ein Transportschichtprotokoll. Es steuert, wie Informationen übertragen werden. Gemäß dem TCP-Protokoll werden die gesendeten Daten in kleine Pakete „geschnitten“, wonach jedes Paket so markiert wird, dass es die Daten enthält, die für die korrekte Zusammenstellung des Dokuments auf dem Computer des Empfängers erforderlich sind.

Das IP-Protokoll ist adressierbar. Es gehört zur Netzwerkschicht und bestimmt, wo die Übertragung erfolgt. Das Wesentliche ist, dass jeder Teilnehmer im World Wide Web über eine eigene eindeutige Adresse (IP-Adresse) verfügen muss. Diese Adresse wird in vier Bytes ausgedrückt. Jeder Computer, den ein TCP-Paket passiert, kann anhand dieser vier Zahlen ermitteln, welcher seiner nächsten Nachbarn das Paket weiterleiten muss, damit es „näher“ beim Empfänger ist. Durch eine endliche Anzahl von Übertragungen erreicht das Paket die gewünschte Adresse.

Basic Informationsressourcen Internet:

1. Fernzugriff auf TELNET-Netzwerkressourcen. Historisch gesehen ist der Gottesdienst einer der frühesten Fernbedienung Telnet-Computer. Durch die Verbindung mit entfernter Computer Mithilfe des Protokolls dieses Dienstes können Sie dessen Betrieb steuern. Diese Art der Steuerung wird auch Konsole oder Terminal genannt. Telnet-Protokolle werden häufig verwendet Fernbedienung technische Gegenstände.

2. E-Mail:

- Elektronische Post (E-Mail). Mailserver empfangen Nachrichten von Clients und leiten sie entlang der Kette an die Mailserver der Empfänger weiter, wo diese Nachrichten gesammelt werden. Wenn eine Verbindung zwischen dem Empfänger und seinem hergestellt wird Mail-Server Eingehende Nachrichten werden automatisch an den Computer des Empfängers übertragen. Der Maildienst basiert auf zwei Protokollen: SMTP und POP3. Die erste Methode dient zum Senden von Korrespondenz vom Computer an den Server und die zweite Methode zum Empfangen eingehender Nachrichten. Es gibt eine Vielzahl von Client-Post-Programmen.

- Maillisten. Hierbei handelt es sich um spezielle Themenserver, die Informationen zu bestimmten Themen sammeln und in Form von Nachrichten an Abonnenten weiterleiten. Email. Mit Mailinglisten können Sie Probleme bei der regelmäßigen Datenzustellung effektiv lösen.

- Telefonkonferenzdienst (Usenet). Ein Telefonkonferenzdienst ähnelt einer Broadcast-E-Mail, bei der eine Nachricht an eine große Gruppe gesendet wird. Diese Gruppen werden Newsgroups oder Newsgroups genannt. An einen Newsgroup-Server gesendete Nachrichten werden von diesem an alle Server gesendet, mit denen er verbunden ist, sofern diese nicht über die betreffende Nachricht verfügen. Auf jedem Server wird die empfangene Nachricht gespeichert begrenzte Zeit, und jeder kann sich damit vertraut machen. Täglich werden weltweit etwa eine Million Newsgroup-Beiträge erstellt. Das gesamte Telefonkonferenzsystem ist in thematische Gruppen unterteilt.

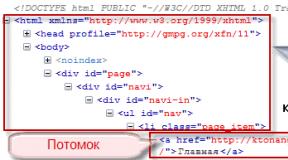

3. World Wide Web (WWW)-Technologie. World Wide Web (WWW)-Dienst. Dies ist der beliebteste Dienst im modernen Internet. Dies ist einer Informationsraum, bestehend aus Hunderten Millionen miteinander verbundenen elektronische Dokumente, auf Webservern gespeichert. Die einzelnen Dokumente, aus denen das Web besteht, werden Webseiten genannt. Gruppen thematischer Webseiten werden als Websites bezeichnet. Ein physischer Webserver kann eine ganze Reihe von Websites enthalten, von denen normalerweise jede einzelne zugewiesen ist separates Verzeichnis auf der Festplatte des Servers. Programme zum Anzeigen von Webseiten werden Browser oder Browser genannt. Der Browser zeigt das Dokument auf dem Bildschirm an, geleitet von den Befehlen, die der Autor in den Text eingebettet hat. Solche Befehle werden Tags genannt. Die Regeln zum Schreiben von Tags sind in der Spezifikation einer speziellen Auszeichnungssprache namens Hypertext Markup Language – HTML – enthalten. Es ist möglich, grafische und multimediale Dokumente in Hypertext einzubetten.

Das wichtigste Merkmal von Webseiten sind Hypertext-Links. Sie können ein anderes Webdokument mit einem beliebigen Textstück verknüpfen, also einen Hyperlink setzen. Die Hypertext-Kommunikation zwischen Hunderten Millionen Dokumenten ist die Grundlage für die Existenz des logischen Raums des World Wide Web. Die weltweite Adresse einer Datei wird durch den Uniform Resource Locator (URL) bestimmt. Die URL besteht aus drei Teilen:

Gibt das Protokoll des Dienstes an, der auf diese Ressource zugreift. Für WWW wird das HTTP-Protokoll (http://...) verwendet;

Angabe des Domänennamens des Servers, auf dem diese Ressource gespeichert ist (http://www.abcde.com);

Geben Sie den vollständigen Pfad zu einer Datei an dieser Computer(http://www.abcde.com/Files/New/abcdefg.zip).

In Form einer URL wird die Ressourcenadresse mit Hypertext-Links auf Webseiten verknüpft. Wenn auf einen Hyperlink geklickt wird, sendet der Browser eine Anfrage, um die im Link angegebene Ressource zu finden und bereitzustellen.

4. Domain Name Service (DNS). Eine IP-Adresse ist für einen Computer bequem, für Menschen jedoch unbequem. Daher gibt es eine bequemere Form der Aufzeichnung, die das Domänensystem verwendet. Zum Beispiel: www.microsoft.com, Microsoft– Domainname server – bei der Registrierung erhalten, com – Suffix, das den Besitz der Domain bestimmt. Die gebräuchlichsten Suffixe sind: com – Server einer kommerziellen Organisation; gov – Server einer Regierungsorganisation; edu – Server einer Bildungseinrichtung. Dieses System wird in den USA übernommen; in anderen Ländern wird anstelle des Servertyps der Ländercode angegeben, beispielsweise Russland – ru. Es ist notwendig, Domänennamen in IP-Adressen zu übersetzen. Dies ist, was Domain Name Service-Server tun.

4. Dateiaustausch per FTP:

- Dateiübertragungsdienste (FTP). Der Empfang und die Übertragung von Dateien machen einen erheblichen Anteil anderer Internetdienste aus. Der FTP-Dienst verfügt über eigene Server, auf denen Datenarchive gespeichert sind.

- IRC-Dienst (Chatrooms, Chatkonferenzen). Konzipiert für die direkte Kommunikation zwischen mehreren Personen in Echtzeit.

- ICQ-Dienst. Dieser Dienst dient dazu, die Netzwerk-IP-Adresse einer Person zu ermitteln, die derzeit mit dem Internet verbunden ist. Die Notwendigkeit eines solchen Dienstes ergibt sich aus der Tatsache, dass die meisten Benutzer keine feste IP-Adresse haben. Um diesen Dienst nutzen zu können, müssen Sie sich auf dem zentralen Server registrieren und eine Benutzeridentifikationsnummer (UIN) erhalten. Wenn Sie die UIN des Empfängers, aber nicht seine aktuelle IP-Adresse kennen, können Sie ihm eine Nachricht senden. In diesem Fall nimmt der ICQ-Dienst den Charakter eines Internet-Pagers an.

Ein Computernetzwerk besteht aus mehreren Computern innerhalb eines begrenzten Bereichs (im selben Raum, in einem oder mehreren nahegelegenen Gebäuden) und mit gemeinsamen Kommunikationsleitungen verbunden. Heute die Mehrheit Computernetzwerke– Hierbei handelt es sich um lokale Computernetzwerke (Local-Area Network), die sich innerhalb eines Bürogebäudes befinden und auf einem Client/Server-Computermodell basieren. Netzwerkverbindung besteht aus zwei an der Kommunikation beteiligten Computern und dem Pfad zwischen ihnen. Sie können ein Netzwerk erstellen mit drahtlose Technologien, aber das ist noch nicht weit verbreitet.

Im Client/Server-Modell wird die Netzwerkkommunikation in zwei Bereiche unterteilt: die Client-Seite und die Server-Seite. Per Definition fordert ein Client Informationen oder Dienste von einem Server an. Der Server wiederum bedient die Anfragen des Clients. Oft kann jede Partei in einem Client/Server-Modell sowohl als Server als auch als Client fungieren. Beim Aufbau eines Computernetzwerks müssen Sie verschiedene Komponenten auswählen, die bestimmen, welche Software und Hardware Sie zum Aufbau Ihres Unternehmensnetzwerks verwenden können. Ein Computernetzwerk ist ein integraler Bestandteil einer modernen Unternehmensinfrastruktur, und ein Unternehmensnetzwerk ist nur eine der darin genutzten Anwendungen und sollte dementsprechend nicht der einzige Faktor sein, der die Wahl der Netzwerkkomponenten bestimmt. Die für ein Intranet erforderlichen Komponenten sollen das bestehende Netzwerk ergänzen, ohne dessen Architektur wesentlich zu verändern.

Netzwerkverwaltungsmethode

Jede Organisation formuliert ihre eigenen Anforderungen an die Netzwerkkonfiguration, die durch die Art der zu lösenden Aufgaben bestimmt werden. Zunächst muss ermittelt werden, wie viele Personen im Netzwerk arbeiten werden. Alle weiteren Schritte der Netzwerkbildung werden im Wesentlichen von dieser Entscheidung abhängen.

Die Anzahl der Arbeitsplätze hängt direkt von der erwarteten Anzahl der Mitarbeiter ab. Ein weiterer Faktor ist die Hierarchie des Unternehmens. Für ein Unternehmen mit horizontaler Struktur, in dem alle Mitarbeiter Zugriff auf die Daten der anderen haben müssen, ist ein einfaches Peer-to-Peer-Netzwerk die optimale Lösung.

Ein Unternehmen, das auf dem Prinzip einer vertikalen Struktur basiert, bei der genau bekannt ist, welcher Mitarbeiter Zugriff auf welche Informationen haben soll, sollte sich auf eine teurere Netzwerkoption konzentrieren – mit einem dedizierten Server. Nur in einem solchen Netzwerk ist die Verwaltung von Zugriffsrechten möglich.

Auswahl des Netzwerktyps.

In diesem Fall verfügt das Unternehmen über 30 Arbeitsplätze, die in ein Firmennetzwerk integriert werden müssen. Darüber hinaus werden sie in folgende Gruppen zusammengefasst:

§ Direktor des Unternehmens – 1 Arbeitsplatz;

§ direkte Berichtsabteilung - 2 Arbeitsplätze;

§ Sekretärin – 1 Arbeitsplatz;

§ Abteilungen 1, 2 und 3 der 2. Abteilung mit jeweils 3, 3 und 4 Arbeitsplätzen;

§ Abteilungen 4 und 5 der 3. Abteilung mit 4 und 4 Arbeitsplätzen;

§ Abteilung 6 der 4. Abteilung - 4 Arbeitsplätze.

Anhand des Schemas zur Auswahl des Netzwerktyps können wir entscheiden, dass in diesem Fall die Installation eines Servers erforderlich ist, da wir über eine vertikale Unternehmensstruktur, also einen differenzierten Zugriff auf Informationen, verfügen.

Einer der Hauptschritte der Planung ist die Erstellung eines vorläufigen Diagramms. Gleichzeitig stellt sich je nach Netztyp die Frage nach der Begrenzung der Länge des Kabelsegments. Für ein kleines Büro mag das keine große Sache sein, aber wenn sich das Netzwerk über mehrere Etagen eines Gebäudes erstreckt, erscheint das Problem in einem ganz anderen Licht. In diesem Fall ist die Installation zusätzlicher Repeater erforderlich.

In einer Unternehmenssituation befindet sich das gesamte Netzwerk auf einer Etage und die Entfernung zwischen den Netzwerksegmenten ist nicht so groß, dass der Einsatz von Repeatern erforderlich wäre.

Serverstandort

Anders als bei der Installation eines Peer-to-Peer-Netzwerks stellt sich beim Aufbau eines LAN mit einem Server eine andere Frage: Wo lässt sich der Server am besten installieren?

Mehrere Faktoren beeinflussen die Standortwahl:

§ Aufgrund des hohen Geräuschpegels empfiehlt es sich, den Server getrennt von anderen Arbeitsplätzen aufzustellen;

§ Es ist notwendig, einen ständigen Zugriff auf den Server sicherzustellen Wartung;

§ Aus Gründen der Informationssicherheit ist es erforderlich, den Zugriff auf den Server einzuschränken;

Der Server befindet sich im Raum des Netzwerkadministrators, da nur dieser Raum die Anforderungen erfüllt, d. h. der Geräuschpegel im Raum ist minimal, der Raum ist von anderen isoliert und daher ist der Zugriff auf den Server eingeschränkt.

Der Netzwerkadministrator kann den Betrieb des Servers ständig überwachen und Wartungsarbeiten am Server durchführen, genau wie bei der Installation des Servers.

Netzwerkarchitektur

Die Netzwerkarchitektur ist eine Kombination aus Topologie, Zugriffsmethode und Standards, die zum Aufbau eines funktionierenden Netzwerks erforderlich sind.

Die Wahl der Topologie wird insbesondere durch die Raumaufteilung bestimmt, in der das LAN eingesetzt wird. Darüber hinaus sind die Kosten für die Anschaffung und Installation von Netzwerkgeräten von großer Bedeutung, was für das Unternehmen ein wichtiges Thema ist. Auch hier ist die Preisspanne recht groß.

Die Sterntopologie ist eine effizientere Struktur; jeder Computer, einschließlich des Servers, ist über ein separates Kabelsegment mit einem zentralen Hub (HAB) verbunden.

Der Hauptvorteil eines solchen Netzwerks ist seine Widerstandsfähigkeit gegen Ausfälle, die durch Probleme an einzelnen PCs oder durch Schäden am Netzwerkkabel entstehen.

Das wichtigste Merkmal des Informationsaustauschs in lokalen Netzwerken sind die sogenannten Zugriffsmethoden, die die Reihenfolge regeln, in der ein Arbeitsplatzrechner Zugriff auf Netzwerkressourcen erhält und Daten austauschen kann.

Hinter der Abkürzung CSMA/CD verbirgt sich der englische Ausdruck „Carrier Sense Multiple Access with Collision Detection“ (Mehrfachzugriff mit Trägererkennung und Kollisionserkennung). Mit dieser Methode erhalten alle Computer gleichberechtigten Zugriff auf das Netzwerk. Jeder Arbeitsplatz prüft vor Beginn der Datenübertragung, ob der Kanal frei ist. Am Ende der Übertragung prüft jeder Arbeitsplatz, ob das gesendete Datenpaket den Empfänger erreicht hat. Wenn die Antwort negativ ist, wiederholt der Knoten den Steuerzyklus für das Senden/Empfangen der Daten usw., bis er eine Nachricht über den erfolgreichen Empfang der Informationen durch den Adressaten erhält.

Denn diese Methode hat sich in kleinen und mittleren Netzwerken für ein Unternehmen bestens bewährt diese Methode wird tun. Darüber hinaus nutzt die Ethernet-Netzwerkarchitektur, die das Unternehmensnetzwerk verwenden wird, genau diese Zugriffsmethode.

Die Ethernet-Spezifikation wurde Ende der siebziger Jahre von der Xerox Corporation vorgeschlagen. Später schlossen sich Digital Equipment Corporation (DEC) und Intel Corporation diesem Projekt an. 1982 wurde die Ethernet-Spezifikation Version 2.0 veröffentlicht. Basierend auf Ethernet hat das IEEE Institute den IEEE 802.3-Standard entwickelt.

Derzeit ist die Technologie mit Twisted-Pair-Kabel (10Base - T) am beliebtesten. Bei der Installation bereitet dieses Kabel keinerlei Schwierigkeiten.

Ein auf Twisted Pair basierendes Netzwerk wird im Gegensatz zu dünnen und dicken Koaxialkabeln in einer Sterntopologie aufgebaut. Um ein Netzwerk mit einer Sterntopologie aufzubauen, ist mehr Kabel erforderlich (aber der Preis für Twisted-Pair-Kabel ist nicht hoch). Ein solches Schema hat auch einen unschätzbaren Vorteil – eine hohe Fehlertoleranz. Der Ausfall eines oder mehrerer Arbeitsplätze führt nicht zum Ausfall des gesamten Systems. Wenn der Hub ausfällt, wirkt sich der Ausfall zwar auf alle über ihn verbundenen Geräte aus.

Ein weiterer Vorteil dieser Option ist die einfache Netzwerkerweiterung, da durch den Einsatz zusätzlicher Hubs (bis zu vier in Reihe) der Anschluss einer großen Anzahl von Workstations (bis zu 1024) möglich wird. Bei Verwendung von ungeschirmtem Twisted Pair (UTP) sollte die Segmentlänge zwischen Hub und Workstation 100 Meter nicht überschreiten, was im Unternehmen nicht eingehalten wird.

Netzwerkressourcen

Der nächste wichtige Aspekt der Netzwerkplanung ist Teilen Netzwerkressourcen (Drucker, Faxgeräte, Modems).

Die aufgeführten Ressourcen können sowohl in Peer-to-Peer-Netzwerken als auch in Netzwerken mit einem dedizierten Server verwendet werden. Im Falle eines Peer-to-Peer-Netzwerks werden dessen Mängel jedoch sofort deutlich. Um mit den aufgeführten Komponenten arbeiten zu können, müssen diese auf der Workstation oder daran angeschlossenen Peripheriegeräten installiert sein. Wenn diese Station deaktiviert ist, stehen alle Komponenten und zugehörigen Dienste nicht mehr für die gemeinsame Nutzung zur Verfügung.

In Netzwerken mit einem Server existiert per Definition ein solcher Computer. Der Netzwerkserver wird nie heruntergefahren, außer bei kurzen Unterbrechungen zu Wartungszwecken. Dies gewährleistet den 24/7-Zugriff der Workstations auf Netzwerkperipheriegeräte.

Das Unternehmen verfügt über zehn Drucker: in jedem einzelnen Raum. Die Verwaltung hat sich die Mühe gemacht, möglichst angenehme Arbeitsbedingungen für das Team zu schaffen.

Jetzt stellt sich die Frage, den Drucker an das LAN anzuschließen. Dafür gibt es mehrere Möglichkeiten.

1. Stellen Sie eine Verbindung zu einer Workstation her.

Der Drucker verbindet sich mit dem nächstgelegenen Arbeitsplatz, wodurch dieser Arbeitsplatz zum Druckserver wird. Der Nachteil dieser Verbindung besteht darin, dass bei der Ausführung von Druckaufträgen die Leistung der Workstation für einige Zeit nachlässt, was sich bei intensiver Nutzung des Druckers negativ auf die Bedienung von Anwendungsprogrammen auswirkt. Darüber hinaus ist der Druckserver für andere Knoten nicht mehr verfügbar, wenn das Gerät ausgeschaltet wird.

2. Direkte Verbindung zum Server.

Der Drucker wird über ein spezielles Kabel mit dem Parallelport des Servers verbunden. In diesem Fall steht es ständig allen Arbeitsplätzen zur Verfügung. Der Nachteil dieser Lösung liegt in der begrenzten Länge des Druckerkabels, die eine korrekte Datenübertragung gewährleistet. Obwohl das Kabel 10 Meter oder mehr gedehnt werden kann, muss es in Kästen oder in Decken verlegt werden, was die Kosten für die Organisation des Netzwerks erhöht.

3. Stellen Sie über eine spezielle Verbindung eine Verbindung zum Netzwerk her Netzwerkschnittstelle.

Der Drucker ist mit einer Netzwerkschnittstelle ausgestattet und verbindet sich als Workstation mit dem Netzwerk. Die Schnittstellenkarte fungiert als Netzwerkadapter und der Drucker wird am Server als LAN-Knoten registriert. Die Serversoftware sendet Druckaufträge über das Netzwerk direkt an einen angeschlossenen Netzwerkdrucker.

In Netzwerken mit Bustopologie wird ein Netzwerkdrucker, wie z. B. Workstations, angeschlossen Netzwerkkabelüber einen T-Stecker und bei Verwendung eines „Sterns“ über einen Hub.

Die Schnittstellenkarte kann in die meisten Drucker eingebaut werden, allerdings sind die Kosten recht hoch.

4. Stellen Sie eine Verbindung zu einem dedizierten Druckserver her.

Eine Alternative zur dritten Option ist die Verwendung spezialisierter Druckserver. Bei einem solchen Server handelt es sich um eine in einem separaten Gehäuse angeordnete Netzwerkschnittstelle mit einem oder mehreren Anschlüssen (Ports) zum Anschluss von Druckern. In diesem Fall ist die Verwendung eines Druckservers jedoch unpraktisch.

In unserem Fall aufgrund der Unrentabilität der Installation eines Sonderangebots Netzwerkdrucker, indem Sie eine separate Schnittstellenkarte für den Drucker kaufen in geeigneter Weise Beim Anschließen eines Netzwerkdruckers handelt es sich um eine Verbindung zu einer Workstation. Diese Entscheidung wurde auch dadurch beeinflusst, dass Drucker in der Nähe derjenigen Arbeitsplätze stehen, an denen der Bedarf an einem Drucker am größten ist.

Methodik zur Berechnung der Ethernet-Netzwerkkonfiguration

Damit Ethernet-Netzwerk Damit ein aus Segmenten unterschiedlicher physikalischer Natur bestehender Zustand ordnungsgemäß funktioniert, müssen drei Grundbedingungen erfüllt sein:

Die Anzahl der Stationen im Netzwerk überschreitet 1024 nicht (unter Berücksichtigung der Einschränkungen für Koaxialsegmente).

Die doppelte Signallaufzeit (Path Delay Value, PDV) zwischen den beiden am weitesten entfernten Netzwerkstationen überschreitet nicht 575-Bit-Intervalle.

Reduzierung des Interframe-Abstands (Interpacket Gap Shrinkage), wenn eine Folge von Frames alle Repeater in nicht mehr als 49-Bit-Intervallen durchläuft (denken Sie daran, dass die Station beim Senden von Frames einen anfänglichen Interframe-Abstand von 96-Bit-Intervallen bereitstellt).

Die Einhaltung dieser Anforderungen gewährleistet den ordnungsgemäßen Betrieb des Netzwerks auch in Fällen, in denen einfache Regeln Konfigurationen, die die maximale Anzahl von Repeatern und die maximale Länge von Segmenten jedes Typs bestimmen.

Die physikalische Bedeutung der Begrenzung der Verzögerung der Signalausbreitung durch das Netzwerk wurde bereits erläutert – die Einhaltung dieser Anforderung gewährleistet die rechtzeitige Erkennung von Kollisionen.

Die Anforderung eines Mindestabstands zwischen Frames ergibt sich aus der Tatsache, dass dieser Abstand abnimmt, wenn ein Frame einen Repeater durchläuft. Jedes vom Repeater empfangene Paket wird neu synchronisiert, um Signaljitter zu beseitigen, der sich beim Durchgang der Impulsfolge durch die Kabel- und Schnittstellenschaltungen ansammelt. Der Resynchronisationsprozess erhöht typischerweise die Präambellänge, wodurch das Interframe-Intervall verkürzt wird. Wenn Frames mehrere Repeater durchlaufen, kann sich das Interframe-Intervall so stark verringern, dass dies der Fall ist Netzwerkadapter Im letzten Segment reicht die Zeit nicht aus, um den vorherigen Frame zu verarbeiten, wodurch der Frame einfach verloren geht. Daher ist eine vollständige Reduzierung des Interframe-Intervalls um mehr als 49 Bit-Intervalle nicht zulässig. Der Betrag der Reduzierung des Interframe-Abstands während des Übergangs zwischen benachbarten Segmenten wird in der englischen Literatur üblicherweise als Segment Variable Value (SVV) bezeichnet, und der Gesamtbetrag der Reduzierung des Interframe-Intervalls beim Durchlaufen aller Repeater wird Path Variable Value (PVV) genannt. . Offensichtlich ist der PVV-Wert gleich der Summe der SVVs aller Segmente außer dem letzten.

Standards und Tools für das Netzwerkmanagement

Jedes mehr oder weniger komplexe Computernetzwerk erfordert zusätzlich zu den in Standard-Netzwerkbetriebssystemen enthaltenen speziellen Verwaltungstools zusätzliche spezielle Verwaltungstools. Dies liegt daran, dass in großen Netzwerken eine neue Geräteklasse entsteht – intelligente Hubs und Router, die ein aktives Transportsystem schaffen. Eine solche Ausrüstung zeichnet sich aus Große anzahl Parameter, die vom Administrator konfiguriert, angepasst und kontrolliert werden müssen. Um diese Aufgabe zu erleichtern, werden Kommunikationsgeräte gebaut besondere Mittel Verwaltung und Kontrolle, die Verteilung dieser Geräte erfordert ein zentrales System, das Daten von integrierten Tools über den Zustand jedes Geräts empfängt und eine koordinierte und koordinierte Organisation organisiert stabile Arbeit das Netzwerk als Ganzes.

* Netzwerkkonfiguration und Benennungsverwaltung – besteht aus der Konfiguration von Netzwerkkomponenten, einschließlich Parametern wie ihrem Standort, Netzwerkadressen und Bezeichner, die Verwaltung von Netzwerk-Betriebssystemparametern, die Pflege eines Netzwerkdiagramms und diese Funktionen werden auch zum Benennen von Objekten verwendet.

Unter Fehlerbehandlung versteht man die Identifizierung, Bestimmung und Beseitigung der Folgen von Ausfällen und Ausfällen im Netzwerk.

Leistungsanalyse – hilft, basierend auf gesammelten statistischen Informationen, die Reaktionszeit des Systems und die Größe des Zeitplans zu bewerten sowie die Entwicklung des Netzwerks zu planen.

Sicherheitsmanagement – umfasst Zugriffskontrolle und Aufrechterhaltung der Datenintegrität. Zu diesen Funktionen gehören Authentifizierungsverfahren, Berechtigungsprüfungen, Unterstützung für Verschlüsselungsschlüssel und Berechtigungsverwaltung. Zu dieser Gruppe gehören auch wichtige Passwortverwaltungsmechanismen, externer Zugriff, Verbindungen zu anderen Netzwerken.

Netzwerkbuchhaltung – umfasst die Registrierung und Verwaltung der verwendeten Ressourcen und Geräte. Diese Funktion basiert auf Konzepten wie Nutzungszeit und Ressourcengebühren.

Netzwerkverwaltungstools werden oft mit Tools zur Verwaltung von Computern und deren Betriebssystemen verwechselt. Erstere werden oft als Netzwerkverwaltungstools und letztere als Systemverwaltungstools bezeichnet.

Systemsteuerungen führen typischerweise die folgenden Funktionen aus:

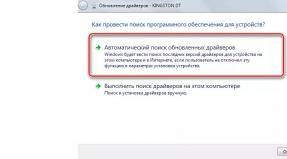

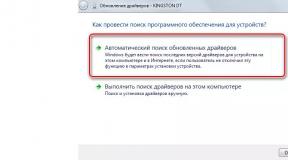

Abrechnung gebrauchter Hard- und Software. Das System sammelt automatisch Informationen über die untersuchten Computer und erstellt in der Datenbank Datensätze über Hardware und Softwareressourcen. Der Administrator kann dann schnell herausfinden, was er hat und wo es sich befindet. Finden Sie beispielsweise heraus, auf welchen Computern die Druckertreiber aktualisiert werden müssen, welche PCs über ausreichend Arbeitsspeicher und Festplattenspeicher verfügen usw.

Softwareverteilung und Installation. Sobald die Umfrage abgeschlossen ist, kann der Administrator Softwareverteilungspakete erstellen – sehr effektive Methode um die Kosten eines solchen Verfahrens zu senken. Das System ermöglicht möglicherweise auch die zentrale Installation und Verwaltung von Anwendungen, die ausgeführt werden Dateiserver Außerdem können Endbenutzer solche Anwendungen von jedem Arbeitsplatzrechner im Netzwerk aus ausführen.

Fernanalyse der Leistung und auftretender Probleme. Der Administrator kann die Maus und die Tastatur fernsteuern und den Bildschirm jedes PCs sehen, der im Netzwerk unter der Kontrolle des einen oder anderen Netzwerks läuft Betriebssystem. Die Datenbank des Steuerungssystems speichert typischerweise genaue Informationüber die Konfiguration aller Computer im Netzwerk, damit Sie eine Fernanalyse auftretender Probleme durchführen können.

Wie Sie diesen Listen entnehmen können, führen Netzwerkverwaltungstools und Systemverwaltungstools häufig ähnliche Funktionen aus, jedoch in Bezug auf unterschiedliche Objekte. Im ersten Fall handelt es sich bei dem Kontrollgegenstand um Kommunikationsgeräte, im zweiten um Software und Hardware Netzwerkcomputer. Einige Funktionen dieser beiden Arten von Steuerungssystemen können jedoch dupliziert werden (z. B. können Systemsteuerungen ausgeführt werden). einfache Analyse netzwerkdiagramm).

Beispiele für Systemverwaltungstools sind Produkte wie der System Management Server von Microsoft oder der LAN Desk Manager von Intel. Zu den typischen Netzwerkverwaltungstools gehören HP Open View, SunNet Manager und IBM NetView. Natürlich werden in diesem Kurs, der sich dem Studium von Kommunikationsgeräten widmet, nur Netzwerkmanagementsysteme berücksichtigt.

Ermitteln der Systemanforderungen

Nach der Bestandsaufnahme des vorhandenen Computersystems müssen die Anforderungen ermittelt werden neues System. Zur Bestimmung technische Parameter Betrachten Sie Netzwerke System Anforderungen nicht mit technischer Punkt aus der Sicht von Führungskräften, Managern und Endanwendern.

Um die Systemanforderungen herauszufinden, müssen Sie die folgenden Fragen beantworten:

Was muss angeschlossen werden? Müssen Mitarbeiter einer Abteilung mit einer kleinen (großen) Anzahl von Personen in einem kleinen Bereich kommunizieren, oder müssen sie mit einer kleinen (großen) Anzahl von Personen in einem geografisch großen Gebiet kommunizieren? Der Umfang und die Verteilung des Zeitplans helfen dabei, die erforderliche Computerleistung sowie die Art und Geschwindigkeit der Kommunikationsgeräte und -dienste zu bestimmen.

Welche vorhandene Hard- und Software wird im neuen System verwendet? Welche Systeme sollten im zu entwickelnden Unternehmensnetzwerk verbleiben? Müssen diese Systeme an ein Netzwerk angeschlossen werden? Wird es geben bestehende Systeme gut funktionieren neues Netzwerk? Gibt es Unternehmensstandards, gibt es vorherrschende Anwendungen? Welche Geräte und Anwendungen müssen hinzugefügt werden, um Ihre Produktionsziele zu erreichen?

Welche Informationsmengen werden über das Netzwerk übertragen? Die Menge der übertragenen Informationen bestimmt die erforderliche Menge Durchsatz Netzwerke. Werden mehr oder weniger Informationen über das Unternehmensnetzwerk übertragen? Bestimmen Sie dies, indem Sie die Anzahl der Netzwerkbenutzer, die durchschnittliche Anzahl der pro Tag von jedem Benutzer durchgeführten Transaktionen und das durchschnittliche Transaktionsvolumen zählen. Mithilfe dieser Berechnung können die Technologie für den Zugriff auf das Datenübertragungsmedium (Ethernet, FDDI,...) und die Anforderungen für globale Dienste ermittelt werden.

Welche Netzwerkreaktionszeit ist akzeptabel? Werden Benutzer eine Sekunde, eine halbe Sekunde oder zwei Sekunden warten? Solche Messungen werden dazu beitragen, die Geschwindigkeitsanforderungen von Geräten, Anwendungen und Kommunikationsverbindungen zu bestimmen.

Wie lange ist das Netzwerk für den Betrieb des Unternehmens unerlässlich? Wird das Netzwerk 24 Stunden am Tag, 7 Tage die Woche benötigt oder nur 8 Stunden am Tag, 5 Tage die Woche? Sollten die heutigen Netzwerknutzungseinstellungen erhöht werden?

Was sind die Anforderungen an die mittlere Fehlerbehebungszeit? Wie wirken sich Netzwerkwartungs- und -reparaturvorgänge auf die Geschäftseffizienz des Unternehmens aus? Würde ein Unternehmen 5 Millionen oder 100.000 US-Dollar verlieren, wenn das Netzwerk eine Stunde lang ausfallen würde? Wie hoch wird der Schaden durch einen Netzwerkausfall von zwei Stunden sein?

Wie groß ist das geplante Wachstum des Systems? Wie hoch ist die aktuelle Netzwerkauslastung und wie könnte sie sich in den nächsten 6 Monaten, einem Jahr, zwei Jahren ändern? Selbst wenn Sie Ihr Netzwerk sorgfältig geplant, aber die Möglichkeit seines Wachstums und seiner Entwicklung nicht berücksichtigt haben, müssen sich die Systemanforderungen ändern und erhöhen. Das Netzwerkwachstum muss im Voraus geplant werden und darf nicht nur auf das tatsächliche Wachstum seiner Last reagieren.

Schauen wir uns die beiden wichtigsten Möglichkeiten zum Aufbau eines drahtlosen Netzwerks an Windows-System XP Professional.

Peer-to-Peer-Netzwerk

Das einfachste drahtlose Netzwerk besteht aus zwei Computern, die mit drahtlosen Netzwerkkarten ausgestattet sind. Wie Sie in Abbildung 5.14 sehen können, ist kein Zugangspunkt erforderlich, und wenn sich diese beiden Computer in Reichweite zueinander befinden, bilden sie ihr eigenes unabhängiges Netzwerk. Ein solches Netzwerk wird Peer-to-Peer-Netzwerk genannt. Diese reaktionsschnellen Netzwerke sind besonders einfach zu installieren und zu konfigurieren. Sie brauchen keine Verwaltung und Voreinstellung Konfigurationen. In diesem Fall erhält jeder Computer nur Zugriff auf die Ressourcen eines anderen Computers und nicht auf einen zentralen Server oder das Internet. Netzwerke dieser Art sind ideal für Privatanwender, kleine Unternehmen oder den einmaligen Bedarf.

Interne Netzwerke

Wie bei herkömmlichen Computernetzwerken besteht die Ausstattung interner (gebäudeinterner) drahtloser Netzwerke aus einer PC-Karte, PCI- und ISA-Client-Adaptern und Access Points.

Wie ein kleines lokales Netzwerk kann ein WLAN aus zwei Computern bestehen, die Informationen austauschen, oder es kann eine Topologie verwenden, die sich im Laufe der Zeit ändert Netzwerkkarten Kunden. Um ein drahtloses lokales Netzwerk zu erweitern oder seine Funktionalität zu verbessern, werden Access Points eingesetzt, die als Brücke zu einem Ethernet-Netzwerk fungieren können.

Die Anwendung der WLAN-Technologie auf Desktop-Systeme bietet Unternehmen eine betriebliche Flexibilität, die mit herkömmlichen lokalen Netzwerken einfach nicht möglich ist. Client-Geräte können dort platziert werden, wo keine Kabel verlegt werden können. Darüber hinaus können Clients jederzeit nach Bedarf neu angeordnet werden. Das alles tut es drahtloses Netzwerk Ideal für temporäre Arbeitsgruppen oder schnell wachsende Organisationen.

Netzwerkklassifizierung

Die Basis FA-Klassifizierung die charakteristischsten Funktions-, Informations- und Strukturmerkmale werden festgelegt.

Je nach Grad der territorialen Zerstreuung Netzwerkelemente (Teilnehmersysteme, Kommunikationsknoten) werden zwischen globalen (staatlichen), regionalen und lokalen Computernetzwerken (WAN, DVR und LAN) unterschieden.

Aufgrund der Art der implementierten Funktionen Netzwerke werden in Computer (die Hauptfunktionen solcher Netzwerke sind Informationsverarbeitung), Informationen (um Referenzdaten auf Benutzeranfragen zu erhalten), Informationscomputer oder gemischte Netzwerke unterteilt, bei denen Computer- und Informationsfunktionen in einem bestimmten, variablen Verhältnis ausgeführt werden.

Durch Kontrollmethode TVS sind in Netzwerke mit unterteilt zentralisiert(Es gibt ein oder mehrere Leitungsgremien im Netzwerk), dezentral(Jeder AS verfügt über die Mittel zur Verwaltung des Netzwerks) und gemischtes Management, bei dem die Prinzipien der zentralen und dezentralen Steuerung in einer bestimmten Kombination umgesetzt werden (z. B. werden nur Aufgaben mit höchster Priorität, die mit der Verarbeitung großer Informationsmengen verbunden sind, unter zentraler Steuerung gelöst).

Zur Organisation der Informationsübertragung Netzwerke werden in Netzwerke mit Informationsauswahl und Informationsweiterleitung unterteilt. Auf Netzwerken mit Informationsauswahl, Auf der Basis eines Monokanals aufgebaut, erfolgt die Interaktion der Lautsprecher durch Auswahl (Auswahl) der an sie adressierten Datenblöcke (Frames): Alle Lautsprecher des Netzwerks haben Zugriff auf alle im Netzwerk übertragenen Frames, jedoch eine Kopie davon Der Rahmen wird nur von den Lautsprechern übernommen, für die sie bestimmt sind. In Netzwerken mit Informationsweiterleitung Für die Übertragung von Frames vom Sender zum Empfänger können mehrere Routen verwendet werden. Daher wird mit Hilfe von Netzwerkkommunikationssystemen das Problem der Wahl des optimalen (z. B. kürzesten Zeitrahmens für die Zustellung an den Adressaten) Wegs gelöst.

Nach Art der Datenübertragungsorganisation Netzwerke mit Informationsweiterleitung werden in Netzwerke mit Leitungsvermittlung (Kanäle), Nachrichtenvermittlung und Paketvermittlung unterteilt. Es sind Netzwerke in Betrieb, die gemischte Datenübertragungssysteme nutzen.

Gemäß der Topologie diese. Konfigurationen von Elementen in TVS, Netzwerke werden in zwei Klassen unterteilt: Broadcast (Abb. 11.1) und seriell (Abb. 11.2). Charakteristisch für LANs sind Broadcast-Konfigurationen und ein erheblicher Teil sequentieller Konfigurationen (Ring, Stern mit intelligentem Zentrum, hierarchisch). Bei globalen und regionalen Netzwerken ist die Arbitrary-Topologie (Mesh-Topologie) am gebräuchlichsten. Auch die hierarchische Konfiguration und der „Stern“ haben Anwendung gefunden.

IN Broadcast-Konfigurationen Es kann immer nur ein Arbeitsplatzrechner (Teilnehmersystem) einen Frame senden. Die restlichen PCs im Netzwerk können diesen Frame empfangen, d.h. Solche Konfigurationen sind typisch für LANs mit Informationsauswahl. Die Haupttypen der Broadcast-Konfiguration sind gemeinsamer Bus, Baum, Stern mit passivem Zentrum. Die Hauptvorteile eines LAN mit einem gemeinsamen Bus sind die einfache Netzwerkerweiterung, die Einfachheit der verwendeten Verwaltungsmethoden, das Fehlen einer zentralen Verwaltung und der minimale Kabelverbrauch. Ein LAN mit Baumtopologie ist eine weiterentwickelte Version eines Netzwerks mit Bustopologie. Ein Baum entsteht durch die Verbindung mehrerer Busse mit aktiven Repeatern oder passiven Multiplikatoren („Hubs“), wobei jeder Zweig des Baums ein Segment darstellt. Der Ausfall eines Segments führt nicht zum Ausfall des Rests. In einem LAN mit Sterntopologie befindet sich in der Mitte ein passiver Anschluss oder ein aktiver Repeater – recht einfache und zuverlässige Geräte. Zum Schutz vor Störungen im Kabel wird ein zentrales Relais eingesetzt, das ausgefallene Kabelstrahlen abschaltet.

Reis. 11.1. Broadcast-Netzwerkkonfigurationen: A - gemeinsamer Bus; B- Baum; V - Stern mit passivem Zentrum

Reis. 11.2. Aufeinanderfolgende Netzwerkkonfigurationen: a – beliebig (Mesh); B- hierarchisch; V - Ring; G - Kette; d - Stern mit einem intellektuellen Zentrum; e - Schneeflocke

In sequentiellen Konfigurationen, die für Netzwerke mit Informationsweiterleitung charakteristisch sind, werden Daten sequentiell von einem PC zu einem benachbarten übertragen und können in verschiedenen Teilen des Netzwerks verwendet werden verschiedene Typen physikalisches Übertragungsmedium.

Die Anforderungen an Sender und Empfänger sind geringer als bei Broadcast-Konfigurationen. Zu den sequentiellen Konfigurationen gehören: willkürlich (zellular), hierarchisch, Ring, Kette, Stern mit intellektuellem Zentrum, Schneeflocke. In LANs sind Ring und Stern sowie gemischte Konfigurationen – Stern-Ring, Stern-Bus – am weitesten verbreitet.

In einem LAN mit Ringtopologie werden Signale nur in eine Richtung übertragen, normalerweise gegen den Uhrzeigersinn. Jeder PC verfügt über eine Speicherkapazität von bis zu einem ganzen Frame. Wenn sich ein Frame im Ring bewegt, empfängt jeder PC den Frame, analysiert sein Adressfeld, erstellt eine Kopie des Frames, wenn er an einen bestimmten PC adressiert ist, und leitet den Frame weiter. All dies verlangsamt natürlich die Datenübertragung im Ring und die Dauer der Verzögerung wird durch die Anzahl der PCs bestimmt. Das Entfernen eines Frames aus dem Ring erfolgt normalerweise durch die sendende Station. In diesem Fall macht der Rahmen einen vollständigen Kreis um den Ring und kehrt zur sendenden Station zurück, die ihn als Quittung wahrnimmt – Bestätigung des Empfangs des Rahmens durch den Adressaten. Das Entfernen eines Frames aus dem Ring kann auch von der empfangenden Station durchgeführt werden, dann schließt der Frame keinen vollständigen Kreis und die sendende Station erhält keine Empfangsbestätigung.

Die Ringstruktur sorgt für recht große Breite Funktionalität LAN mit hoher Effizienz bei der Nutzung eines Monokanals, niedrigen Kosten, einfachen Verwaltungsmethoden und der Möglichkeit, die Leistung eines Monokanals zu überwachen.

In Broadcast- und den meisten seriellen Konfigurationen (mit Ausnahme des Rings) muss jedes Kabelsegment in der Lage sein, Signale in beide Richtungen zu übertragen, was erreicht wird: in Halbduplex-Kommunikationsnetzwerken durch die Verwendung eines Kabels zur abwechselnden Übertragung in zwei Richtungen; in Duplex-Netzwerken – Verwendung von zwei unidirektionalen Kabeln; in Breitbandsystemen - die Verwendung unterschiedlicher Trägerfrequenzen zur gleichzeitigen Übertragung von Signalen in zwei Richtungen.

Globale und regionale Netzwerke können ebenso wie lokale grundsätzlich homogen (homogen) sein, in denen softwarekompatible Computer zum Einsatz kommen, und heterogen (heterogen), auch softwareinkompatible Computer. Aufgrund der Länge von WAN und DVT und der großen Anzahl der darin verwendeten Computer sind solche Netzwerke jedoch häufig heterogen.