Demilitarisierte Zone dmz. DMZ – was ist das im Router? DMZ und Videoüberwachung. Virtueller DMZ-Server auf Tenda-Router

In unserem Artikel werden wir das Konzept der DMZ im Detail beleuchten. Wir werden versuchen, Fragen dazu zu beantworten, was eine DMZ ist, wie sie entstanden ist und wie man eine DMZ einrichtet. Jeder kann zumindest für sich selbst lernen allgemeine Informationen Zu diesem Thema.

Gründe für die Entstehung entmilitarisierter Zonen

Heutzutage findet man immer seltener Unternehmen ohne Computer. Und wo Computer sind, gibt es auch ein internes lokales Netzwerk, das sie miteinander verbindet.

Das bloße Vorhandensein eines gemeinsamen Inneren lokales Netzwerk- es ist sehr praktisch und sicher. Doch mit dem Aufkommen des World Wide Web wurde alles etwas komplizierter. Heutzutage nutzt die überwiegende Mehrheit der Unternehmen die Dienste des World Wide Web. Dies vereinfacht den Arbeitsprozess erheblich, da jeder in Sekundenschnelle alle für ihn interessanten Informationen finden kann.

Doch mit der Entwicklung des Internets drohte auch das Eindringen in das allgemeine lokale Netzwerk des Unternehmens von außen. Dies betraf in erster Linie Unternehmen mit öffentlichen Internetdiensten, die jedem Nutzer des World Wide Web zur Verfügung standen. Die Gefahr bestand darin, dass ein Angreifer, der sich Zugang zu einem Webdienst verschafft hatte, auch darauf zugreifen könnte Persönliche Angaben, gespeichert auf einem der Computer, die mit dem internen lokalen Netzwerk verbunden sind. Dies hat zu einer Reihe von Schwierigkeiten geführt, die durch die Einrichtung einer DMZ gelöst werden können.

Originalquelle

Das erste, was man über die DMZ wissen sollte, ist, dass es sich in erster Linie um einen militärischen Begriff handelt, der aus der Bezeichnung „entmilitarisierte Zone“ stammt. Damit ist ein bestimmtes Gebiet zwischen zwei verfeindeten Staaten gemeint. Es verbietet jede Form militärischer Aktivität – sei es eine Sonderoperation, Sabotage oder Spionage.

Demilitarisierte Zone DMZ: Architektur und Implementierung

Aus der Interpretation des ursprünglichen Begriffs wird uns klar, dass eine DMZ ein bestimmtes Geländegebiet ist, in dem jede Art schädlicher Aktivitäten verboten ist. Und das charakterisiert äußerst erfolgreich das ganze Wesen dieses, sagen wir, Tricks.

Was wir über das DMZ-Konzept selbst verstehen sollten, ist, dass es sich um eine äußerst einfache Lösung handelt, nämlich die Schaffung eines separaten Segments Computernetzwerk, isoliert vom gesamten externen Internet-Hosting und vom internen Netzwerk des Unternehmens. Es handelt sich auch um eine Einschränkung der Kontrolle oder ein vollständiges Verbot des Zugriffs sowohl auf das Internet als auch auf das interne Netzwerk.

Das Erstellen eines separaten Netzwerksegments ist ganz einfach. Hierzu werden Firewalls oder Firewalls verwendet. Der durchschnittliche Benutzer kennt das Wort „Firewall“ vielleicht aus Filmen über berühmte Hacker, aber nur wenige wissen, was es ist.

Eine Firewall ist eine Software- und Hardwareeinheit eines Computernetzwerks, die es in Sektoren unterteilt und es Ihnen ermöglicht, eingehenden Netzwerkverkehr gemäß den vom Betreiber (Administrator) festgelegten Regeln zu filtern. Außerdem erhält der Angreifer im Falle eines unbefugten Zugriffs nur Zugriff auf die Dateien, die sich innerhalb des abgetrennten Sektors befinden, ohne den Rest zu beschädigen.

Es gibt mindestens zwei Arten von demilitarisierten Zonenkonfigurationen – mit einer Firewall oder mit mehreren. In der ersten Konfiguration unterteilt die Firewall das Netzwerk in drei Sektoren:

- internes Netzwerk;

- Internetkanal.

Allerdings bietet diese Methode immer noch ein unzureichendes Schutzniveau. Die meisten großen Unternehmen verwenden immer noch die zweite Methode – mit Große anzahl Firewalls. In diesem Fall muss der Angreifer mindestens einen weiteren Systemperimeter mit einem eigenen Verkehrsfilter überwinden, was die Sicherheit deutlich erhöht.

Einstellungen

Wir sind sicher, dass DMZ vielen bereits ausreichend bekannt ist und dass es sich um eine einfache und effektive Möglichkeit handelt, die Sicherheit Ihres Computernetzwerks zu gewährleisten. Nutzer von Multi-Channel-Internet-Routern können diesen genialen Trick für Hacker selbst beurteilen.

Um DMZ einzurichten, muss man lediglich ein Gerät als lokales Netzwerk anzeigen, es über ein separates Kabel an eine freie Buchse des Routers anschließen, ihm dann eine statische IP-Adresse zuweisen, es dann im DMZ-Fenster aktivieren und neu starten Gerät.

Vor jeglichen Manipulationen sollten Sie sicherstellen, dass alle Geräte vorhanden sind letzte Version Schutz. Danach können Sie diesen einfachen, aber wirksamen Schutz vor Angriffen auf Ihre persönlichen Daten frei nutzen.

Dieser Artikel fasst alle wichtigen Fakten über DMZ zusammen: Was es ist, wie es funktioniert und vor allem seinen Zweck.

Beschreibung

Eine demilitarisierte Zone oder DMZ ist ein Netzwerksegment mit White-Label-Adressierung, das durch eine Firewall vom Internet und dem lokalen Netzwerk der Organisation getrennt ist. Server, die über das Internet erreichbar sein müssen, wie zum Beispiel ein Mail- oder Webserver, werden normalerweise in einer DMZ platziert. Da Server im DMZ-Netzwerk durch eine Firewall vom lokalen Netzwerk getrennt sind, kann ein Angreifer bei einem Hackerangriff keinen Zugriff auf lokale Netzwerkressourcen erhalten.

Einstellungen

Die demilitarisierte Zone wird im Modul „Anbieter und Netzwerke“ erstellt. Beim Erstellen müssen Sie die IP-Adresse des Internet Control Servers und die DMZ-Netzwerkmaske angeben und außerdem die Netzwerkschnittstelle für die DMZ auswählen. Aus Sicherheitsgründen wird für die DMZ meist eine separate Netzwerkschnittstelle verwendet.

Standardmäßig haben Server in der DMZ keinen Zugriff auf das Internet und das lokale Netzwerk, daher muss der Zugriff für sie mithilfe von Regeln konfiguriert werden Firewall.

Mit der Checkbox „NAT aus lokalen Netzwerken“ können Sie die Übersetzung lokaler Adressen in das DMZ-Netzwerk steuern. Standardmäßig ist es deaktiviert, d. h. Der NAT-Dienst für die DMZ-Netzwerkschnittstelle funktioniert nicht, Adressen werden ohne Änderungen übersetzt.

Wichtig: Tatsächlich NAT für das DMZ-Netzwerk eingeschaltet externe Schnittstellen Das ICS ist deaktiviert, daher müssen zur Adressierung „weiße“ IP-Adressen verwendet werden. Die Einrichtung eines DMZ-Netzwerks ist sinnvoll, wenn Sie den externen Zugriff auf Server im lokalen Netzwerk steuern müssen, die über „weiße“ IP-Adressen verfügen. In allen anderen Fällen wird ein reguläres lokales Netzwerk konfiguriert.

Im Zeitalter des Cloud Computing ist DMZ (Demilitarisierte Zone, demilitarisierte Zone, DMZ) ein physisches oder logisches Netzwerksegment, das öffentliche Dienste für eine Organisation enthält und bereitstellt und diese außerdem von anderen Abschnitten des lokalen Netzwerks trennt, was interne Dienste ermöglicht Informationsraum zusätzlicher Schutz durch externe Angriffe) ist viel wichtiger – und gleichzeitig anfälliger – geworden, als sich seine ursprünglichen Architekten jemals vorgestellt haben.

Vor zehn oder zwanzig Jahren, als sich die meisten Endpunkte noch im internen Netzwerk eines Unternehmens befanden, war eine DMZ lediglich eine Erweiterung des Netzwerks. Benutzer außerhalb des lokalen Computernetzwerk, sehr selten angeforderter Zugriff auf interne Dienste und umgekehrt, die Notwendigkeit des Zugriffs lokale Benutzer Auch der Zugang zu öffentlichen Dienstleistungen war nicht oft gegeben, so dass die DMZ zu dieser Zeit kaum etwas unternahm Informationssicherheit. Was ist jetzt mit ihrer Rolle passiert?

Heute sind Sie entweder ein Softwareunternehmen oder Sie arbeiten mit einer Vielzahl von SaaS-Dienstleistern (Software as a Service, Software als Dienstleistung). Auf die eine oder andere Weise müssen Sie ständig Benutzern außerhalb Ihres LAN Zugriff gewähren oder Zugriff auf Dienste in der Cloud anfordern. Dadurch ist Ihre DMZ mit verschiedenen Anwendungen voll. Und obwohl die DMZ, wie ursprünglich vorgesehen, als eine Art dienen sollte Kontrollpunkt Ihre Funktion ähnelt heutzutage zunehmend einem externen Werbeschild für Cyberkriminelle.

Jeder Dienst, den Sie in der DMZ ausführen, ist eine weitere Informationsnachricht an potenzielle Hacker darüber, wie viele Benutzer Sie haben, wo Sie Ihre kritischen Geschäftsinformationen speichern und ob diese Daten etwas enthalten, das ein Angreifer möglicherweise stehlen möchte. Unten sind vier Best Practices, mit dem Sie DMZ aktivieren und konfigurieren können, um diesem ganzen Durcheinander ein Ende zu setzen.

1. Machen Sie die DMZ zu einem wirklich separaten Netzwerksegment

Die Grundidee einer DMZ besteht darin, dass sie wirklich vom Rest des LAN getrennt sein sollte. Daher müssen Sie unterschiedliche IP-Routing- und Sicherheitsrichtlinien für die DMZ und den Rest Ihres internen Netzwerks aktivieren. Dies wird den Cyberkriminellen, die Sie angreifen, das Leben erheblich erschweren, denn selbst wenn sie Ihre DMZ verstehen, können sie dieses Wissen nicht für Angriffe auf Ihr LAN nutzen.

2. Konfigurieren Sie Dienste innerhalb und außerhalb der DMZ-Zone

Idealerweise sollten alle Dienste installiert werden, die sich außerhalb Ihrer DMZ befinden direkte Verbindung nur zur DMZ-Zone selbst. Dienste innerhalb der DMZ sollten sich nur über Proxyserver mit der Außenwelt verbinden. Dienste innerhalb der DMZ sind sicherer als Dienste außerhalb der DMZ. Besser geschützte Dienste sollten bei Anfragen aus weniger sicheren Bereichen die Rolle des Clients übernehmen.

3. Verwenden Sie zwei Firewalls, um auf die DMZ zuzugreifen

Obwohl es möglich ist, DMZ mit nur einer Firewall mit drei oder mehr zu aktivieren Netzwerk Schnittstellen Mit einem Setup, das zwei Firewalls verwendet, können Sie Cyberkriminelle besser abschrecken. Die erste Firewall wird am äußeren Perimeter eingesetzt und dient lediglich dazu, den Datenverkehr ausschließlich zur DMZ zu leiten. Die zweite, die interne Firewall, verwaltet den Datenverkehr von der DMZ zum internen Netzwerk. Dieser Ansatz gilt als sicherer, da er zwei separate, unabhängige Hindernisse auf dem Weg eines Hackers schafft, der beschließt, Ihr Netzwerk anzugreifen.

4. Implementieren Sie die Reverse Access-Technologie

Die Reverse Access-Technologie von Safe-T wird die DMZ noch sicherer machen. Diese Dual-Server-Technologie macht das Öffnen von Ports in der Firewall überflüssig und bietet gleichzeitig sicheren Zugriff auf Anwendungen über Netzwerke hinweg (über eine Firewall). Die Lösung umfasst:

- Externer Server – installiert im DMZ-/externen/ungeschützten Netzwerksegment.

- Interner Server – installiert im internen/geschützten Netzwerksegment.

Die Rolle des externen Servers, der sich in der DMZ der Organisation (vor Ort oder in der Cloud) befindet, besteht darin, die Clientseite der Benutzeroberfläche (Front-End) für verschiedene Dienste und Anwendungen im World Wide Web zu verwalten. Es funktioniert, ohne dass Ports der internen Firewall geöffnet werden müssen, und stellt sicher, dass nur legitime Sitzungsdaten in das interne LAN gelangen können. Ein externer Server führt das TCP-Offload durch, sodass Sie jede TCP-basierte Anwendung unterstützen können, ohne kryptografische Verkehrsdaten entschlüsseln zu müssen SSL-Protokoll(Secure Sockets Layer, Ebene der Secure Sockets).

Rolle interner Server besteht darin, Sitzungsdaten von einem externen SDA-Knoten (Software-Defined Access) in das interne Netzwerk zu übertragen und, wenn die Sitzung legitim ist, Layer-7-Proxy-Funktionen auszuführen (SSL-Offloading, URL-Umschreiben, DPI (Deep Packet Inspection, detaillierte Paketanalyse). ), etc.) und übergeben Sie diese an den adressierten Anwendungsserver.

Mit der Reverse Access-Technologie können Sie die Zugriffsberechtigung von Benutzern authentifizieren, bevor diese auf Ihre geschäftskritischen Anwendungen zugreifen können. Ein Angreifer, der über eine betrügerische Sitzung Zugriff auf Ihre Anwendungen erhält, könnte Ihr Netzwerk ausspionieren, Code-Injection-Angriffe versuchen oder sich sogar in Ihrem Netzwerk bewegen. Aber ohne die Möglichkeit, seine Sitzung als legitim zu positionieren, verliert der Angreifer, der Sie angreift, die meisten seiner Werkzeuge und wird deutlich eingeschränkter in seinen Ressourcen.

Ewiger Paranoid, Anton Kochukov.

Besitzer von Heim-WLAN-Routern können manchmal mit der Tatsache konfrontiert werden, dass einige Programme oder Spiele nur eingeschränkt funktionieren. In manchen Fällen empfiehlt es sich, eine Weiterleitung im Router zu nutzen. Es gibt mehrere Umleitungsmethoden, von denen jede einige Vor- und Nachteile hat. Eine davon ist DMZ. Die meisten Modelle Netzwerkgeräte Dieses Element ist in den Parametern vorhanden, aber nicht jeder weiß, was es ist und wofür man es verwenden soll. Wenn Sie es auch nicht wissen, sind diese Informationen für Sie.

Die meisten normalen Benutzer haben noch nicht einmal von der DMZ-Technologie gehört

Was ist DMZ?

Dabei handelt es sich um einen physischen oder virtuellen Server, der als Puffer zwischen dem lokalen Netzwerk und dem Internet dient. Wird verwendet, um lokalen Netzwerkbenutzern Dienste bereitzustellen Email, Remote-Server, Webanwendungen und andere Programme, die Zugriff auf das World Wide Web benötigen. Um von außen auf interne Ressourcen zuzugreifen, müssen Sie das Autorisierungsverfahren durchlaufen. Ein Anmeldeversuch für nicht autorisierte Benutzer ist nicht erfolgreich. In den meisten Fällen handelt es sich hierbei um eine Router-Einstellung.

Der Name leitet sich vom englischen Akronym ab, das die entmilitarisierte Zone als Barriere zwischen verfeindeten Gebieten bezeichnet. Diese Technologie wird verwendet, wenn Sie einen Heimserver erstellen, auf den von jedem mit dem Internet verbundenen Computer aus zugegriffen werden muss. Eine echte demilitarisierte Zone wird in großen Unternehmensnetzwerken mit einem hohen Grad an Sicherheit verwendet interner Schutz. Heimroutermodelle öffnen den Computer vollständig für den Zugriff auf das Internet.

Wann wird DMZ verwendet?

Angesichts der Offenheit des Computers gilt die Methode als recht gefährlich. Daher lohnt es sich, sie zu verwenden, wenn andere Umleitungsmethoden nicht das gewünschte Ergebnis liefern.

- Für Anwendungen, die das Öffnen aller verfügbaren Ports erfordern. Es gibt wenige davon, aber sie kommen vor.

- Hosting Heimserver. Manchmal müssen Sie eine gemeinsam genutzte Ressource zu Hause hosten, daher ist diese Einstellung für die Trennung des Servers vom lokalen Netzwerk unverzichtbar.

- Nutzung von Spielekonsolen. In den meisten Momenten automatische Einstellung Mit der Router-Umleitung können Sie Konsolen zum Online-Spielen ohne zusätzliche Manipulationen verwenden. In manchen Fällen wird jedoch nur DMZ den gewünschten Effekt erzielen.

DMZ im Router einrichten

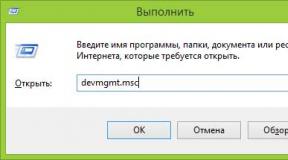

Damit DMZ in Ihrem Netzwerk erfolgreich funktioniert, muss Ihr Router richtig konfiguriert sein. Es ist absolut nicht schwierig. Melden Sie sich über die Weboberfläche bei den Einstellungen an. Typischerweise sind IP-Adresse, Login und Login-Passwort auf dem Router selbst oder in dessen Anleitung angegeben. Je nach Hersteller befindet sich dieser Abschnitt entweder auf der Registerkarte „Interneteinstellungen“ oder „Weiterleitung“.

- Der erste Schritt in den DHCP-Servereinstellungen besteht darin, einen statischen Server zuzuweisen, auf dem der Server organisiert wird;

- Aktivieren Sie anschließend im DMZ-Tab den Punkt „Aktivieren“ und fügen Sie die zugewiesene IP-Adresse hinzu, speichern Sie das Gerät und starten Sie es neu.

- Stellen Sie sicher, dass auf allen Geräten in Ihrem Netzwerk die neuesten Sicherheitsupdates installiert sind, da diese zwar praktisch sind, aber auch zusätzlichen Risiken ausgesetzt sind.

Abschluss

Jetzt wissen Sie, was eine DMZ ist und wie sie konfiguriert ist. Normalerweise besteht praktisch keine Notwendigkeit, es zu Hause zu verwenden.

Nutzen Sie diese Technologie auf Ihrem Router? Für welchen Zweck? Wir laden Sie ein, Kommentare zu hinterlassen.

DMZ oder Demilitarisierte Zone (DMZ) ist eine Netzwerksicherheitstechnologie, bei der sich Server, die auf Anfragen von einem externen Netzwerk reagieren, in einem speziellen Netzwerksegment befinden und nur eingeschränkten Zugriff auf die Hauptnetzwerksegmente haben Firewall (Firewall), um den Schaden beim Hacken eines der in der Zone befindlichen Dienste zu minimieren.

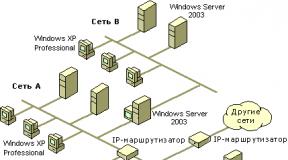

Einzelne Firewall-Konfiguration

Schema mit einer Firewall

In diesem Schema DMZ Das interne Netzwerk und das externe Netzwerk sind mit unterschiedlichen Ports des Routers verbunden (der als Firewall fungiert), der die Verbindungen zwischen Netzwerken steuert. Dieses Schema ist einfach zu implementieren und erfordert nur einen zusätzlichen Port. Wenn der Router jedoch gehackt (oder falsch konfiguriert) wird, wird das Netzwerk direkt vom externen Netzwerk aus angreifbar.

Duale Firewall-Konfiguration

In Konfiguration mit 2 DMZ-Firewalls Stellt eine Verbindung zu zwei Routern her, von denen einer die Verbindungen vom externen Netzwerk auf begrenzt DMZ, und der zweite steuert die Verbindungen von DMZ an das interne Netzwerk. Mit diesem Schema können Sie die Folgen eines Hacks einer Firewall oder eines Servers, der mit dem externen Netzwerk interagiert, minimieren. Solange die interne Firewall nicht gehackt wird, hat der Angreifer keinen willkürlichen Zugriff auf das interne Netzwerk.

Drei Firewall-Konfiguration

Es gibt eine Seltenheit Konfiguration mit 3 Firewalls. In dieser Konfiguration nimmt der erste von ihnen Anfragen aus dem externen Netzwerk entgegen, der zweite steuert Netzwerkverbindungen DMZ, und die dritte steuert die internen Netzwerkverbindungen. In einer solchen Konfiguration ist dies normalerweise der Fall DMZ und das interne Netzwerk verbergen sich dahinter NAT (Network Address Translation).

Einer von Hauptmerkmale DMZ ist nicht nur die Verkehrsfilterung auf der internen Firewall, sondern auch die Anforderung einer zwingenden starken Kryptographie bei der Interaktion zwischen aktiven Geräten des internen Netzwerks und DMZ. Insbesondere sollte es nicht möglich sein, eine Anfrage vom Server zu bearbeiten DMZ ohne Genehmigung. Wenn die DMZ verwendet wird, um den Schutz von Informationen innerhalb des Perimeters vor Lecks von innen zu gewährleisten, gelten ähnliche Anforderungen für die Verarbeitung von Benutzeranfragen aus dem internen Netzwerk.