Zusätzliche Sicherheitseinstellungen für Windows 7. Gruppen von Richtlinien, die für die Sicherheit verantwortlich sind. Deaktivieren Sie Popup-Blocker-Benachrichtigungen

Einführung

Wenn Ihr Computer angeschlossen ist Computernetzwerk(egal, ob es sich um das Internet oder ein Intranet handelt), dann ist es anfällig für Viren, böswillige Angriffe und andere Eindringlinge. Um Ihren Computer vor diesen Gefahren zu schützen, muss auf ihm jederzeit eine Firewall (Firewall) und Antivirensoftware (mit den neuesten Updates) laufen. Darüber hinaus ist es notwendig, dass alles Letzte Aktualisierung wurden ebenfalls auf Ihrem Computer installiert.

Nicht jeder Benutzer kann dies ständig überwachen. Nicht jeder Benutzer weiß, wie das geht. Und selbst wenn der Benutzer in diesen Angelegenheiten kompetent ist, hat er möglicherweise einfach nicht genug Zeit für solche Überprüfungen. Microsoft hat sich um all diese Benutzer gekümmert, indem es ein solches Tool in SP2 für Windows XP integriert hat. Es wird genannt "" ( Windows-Sicherheit Mitte) (Abb. 1).

Reis. 1. Windows-Sicherheitscenter

Der Hauptzweck dieses Tools besteht darin, den Benutzer zu informieren und ihn in die richtige Richtung zu führen. Erstens überwacht es ständig den Status der drei Hauptkomponenten des Betriebssystems (Firewall, Antivirus, System). Automatisches Update). Wenn die Einstellungen einer dieser Komponenten nicht den Sicherheitsanforderungen des Computers entsprechen, erhält der Benutzer eine Benachrichtigung. Zum Beispiel in Abb. Abbildung 2 zeigt eine dieser Benachrichtigungen.

Reis. 2. Alarm

Zweitens kann der Benutzer beim Öffnen des Windows-Sicherheitscenters nicht nur konkrete Empfehlungen zur Behebung der aktuellen Situation erhalten, sondern auch erfahren, wo sich weitere Einstellungen zur Computersicherheit befinden und wo auf der Microsoft-Website nachgelesen werden kann Weitere Informationen um die Sicherheit zu gewährleisten.

Es ist sofort zu beachten, dass das Windows-Sicherheitscenter beim Verbinden eines Computers mit einer Domäne keine Informationen über den Sicherheitsstatus des Computers anzeigt (Abb. 3) und keine Sicherheitsmeldungen sendet. In diesem Fall wird davon ausgegangen, dass die Sicherheitseinstellungen von einem Domänenadministrator verwaltet werden sollten.

Um das Windows-Sicherheitscenter für einen Computer zu aktivieren, der Teil einer Domäne ist, müssen Sie die Einstellung „Computerkonfiguration, Administrative Vorlagen“ in der Gruppenrichtlinie der Domäne aktivieren. Windows-Komponenten, Sicherheitscenter, Aktivieren Sie „Sicherheitscenter (nur für Computer in einer Domäne)“.

Reis. 3. Windows-Sicherheitscenter

Windows-Sicherheitseinstellungen

Um das Windows-Sicherheitscenter zu öffnen, klicken Sie auf die Schaltfläche „Start“, wählen Sie „Systemsteuerung“ und doppelklicken Sie dann auf das Sicherheitscenter-Symbol (Abbildung 4).

Reis. 4. Symbol

Das Fenster des Windows-Sicherheitscenters kann in drei Teile unterteilt werden (Abb. 5):

Reis. 5. Sicherheitscenter

- Ressourcen. Hier finden Sie Links zu Internetressourcen, zum integrierten Windows-Hilfedienst und zum Fenster zum Konfigurieren der Alarmeinstellungen.

- Sicherheitskomponenten. Hier sind die Informationselemente der drei Hauptsicherheitskomponenten: Firewall, automatische Updates, Virenschutz.

- Sicherheitseinstellungen. Hier finden Sie Schaltflächen für den Zugriff auf die Sicherheitseinstellungen der folgenden Komponenten: Browser Internet Explorer, automatische Updates, Windows-Firewall.

Schauen wir uns diese Teile genauer an.

Ressourcen

In Abb. 5 weist die Nummer 1 auf Links hin, die ersten drei davon sollen zu den entsprechenden Seiten der Microsoft-Website führen. Der vorletzte Link dient zum Öffnen Beratungsstelle Windows auf Seite " allgemeine Informationenüber das Windows-Sicherheitscenter.“ Der letzte Link soll das Fenster „Alarmeinstellungen“ öffnen (Abb. 6).

Reis. 6. Benachrichtigungseinstellungen

Wenn Ihr Computer über eine Firewall und Antivirensoftware verfügt, die vom Sicherheitscenter nicht erkannt wird, können Sie die entsprechenden Warnungen deaktivieren (siehe Abbildung 6).

Sicherheitskomponenten

In Abb. 5, Nummer 2 – jede Informationstafel meldet den Status der entsprechenden Komponente. Abbildung 7 zeigt mögliche Zustände.

Reis. 7. Informationstafel Staaten

Staaten A-C ohne Kommentar verständlich. Status D – „Nicht gefunden“ – entspricht der Unfähigkeit, das Vorhandensein der entsprechenden Software (z. B. eines Antivirenprogramms oder einer Firewall) festzustellen. Status E – „Abgelaufen“ – möglich für Virenschutz wenn die Aktualisierungen der Antiviren-Datenbanken veraltet sind. Zustand F – „Nicht beobachtet“ – entspricht einer deaktivierten Kontrolle über die entsprechende Komponente.

Security Center verfolgt einen zweistufigen Ansatz zur Bestimmung des Zustands von Komponenten:

1. Überprüfung des Inhalts der Registrierung und der Dateien mit Informationen zum Status der Software (Microsoft erhält von Softwareherstellern eine Liste der Dateien und Registrierungseinstellungen).

2. Es werden Informationen über den Softwarestand übermittelt installierte Programme mit WMI-Tools ( Windows-Verwaltung Instrumentierung – Windows-Verwaltungsinstrumentation).

Abbildung 8 zeigt einen der möglichen Zustände der Firewall-Komponente. Durch Klicken auf die Schaltfläche „Empfehlungen…“ haben Sie die Möglichkeit, entweder die Firewall zu aktivieren (Abb. 9, Schaltfläche „Jetzt aktivieren“) oder die Überwachung des Status dieser Komponente zu deaktivieren (Abb. 9, die Schaltfläche „Ich installiere und“) Option „Überwachen Sie die Firewall selbst“.

Reis. 8. Firewall-Status

Nach dem Klicken auf die Schaltfläche „Jetzt aktivieren“ (siehe Abb. 9) erscheint bei erfolgreichem Start der Windows-Firewall eine entsprechende Meldung auf dem Bildschirm (Abb. 10).

Reis. 10. Nachricht

Abbildung 11 zeigt einen der möglichen Zustände der Komponente „Automatisches Update“. Durch Klicken auf die Schaltfläche „Automatische Updates aktivieren“ aktivieren Sie den von Microsoft empfohlenen Betriebsmodus „Automatische Updates“ (Abb. 12).

Reis. elf. Status „Automatisches Update“.

Reis. 12. Automatisches Update

Bitte beachten Sie, dass je nach eingestellter Betriebsart „Automatisches Update“ (siehe Abb. 12) im Fenster „Sicherheitscenter“ darauf hingewiesen wird Kurzbeschreibung diesen Modus.

Abbildung 13 zeigt einen der möglichen Zustände der Komponente „Virenschutz“. Durch Klicken auf die Schaltfläche „Empfehlungen…“ erhalten Sie eine lakonische Anleitung (Abb. 14): „Aktivieren Antivirus Programm" (falls deaktiviert), „Ein anderes Antivirenprogramm installieren“. In diesem Fenster können Sie die Überwachung des Status dieser Komponente deaktivieren (Option „Ich installiere und überwache das Antivirenprogramm selbst“).

Reis. 13. Virenschutzstatus

Sicherheitseinstellungen

In Abb. 5 finden Sie unter Nummer 3 Schaltflächen zum Aufrufen der Sicherheitseinstellungen der folgenden Komponenten: Internet Explorer, automatische Updates, Windows-Firewall.

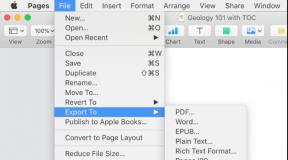

Drücken der Taste ![]() , gelangen Sie zur Registerkarte „Sicherheit“ im Einstellungsfenster des Internet Explorers (Abb. 15).

, gelangen Sie zur Registerkarte „Sicherheit“ im Einstellungsfenster des Internet Explorers (Abb. 15).

Abb. 15. Interneteinstellungen Forscher

Durch Klicken auf die Schaltfläche öffnen Sie das Einstellungsfenster „Automatisches Update“ (siehe Abb. 12).

Durch Anklicken des Buttons gelangen Sie zum entsprechenden Einstellungsfenster (Abb. 16).

Reis. 16.

In Windows XP SP2 werden die folgenden Symbole verwendet, um sicherheitsrelevante Einstellungen anzuzeigen (siehe z. B. Abb. 16) sowie für Benachrichtigungen über den Sicherheitsstatus des Computers (siehe z. B. Abb. 2):

1. - Zeigt wichtige Informationen und Sicherheitseinstellungen an.

2. - Benachrichtigt Sie über ein potenzielles Sicherheitsrisiko.

3. - Die Situation ist sicherer. Ihr Computer verwendet die empfohlenen Sicherheitseinstellungen.

4. - Warnung: Die Situation ist potenziell gefährlich. Ändern Sie Ihre Sicherheitseinstellungen, um Ihren Computer sicherer zu machen.

5. - Es wird nicht empfohlen, die aktuellen Sicherheitseinstellungen zu verwenden.

Internet Optionen

Wie bereits erwähnt, durch Klicken auf die Schaltfläche ![]() Im „Windows-Sicherheitscenter“ gelangen Sie zum Einstellungsfenster des Internet Explorers auf der Registerkarte „Sicherheit“ (Abb. 17).

Im „Windows-Sicherheitscenter“ gelangen Sie zum Einstellungsfenster des Internet Explorers auf der Registerkarte „Sicherheit“ (Abb. 17).

Reis. 17.

Schauen wir uns die auf dieser Registerkarte verfügbaren Optionen an. Oben gibt es vier Zonen: Internet, lokales Intranet, vertrauenswürdige Sites, eingeschränkte Sites. Tabelle 1 enthält eine Beschreibung für jede Zone.

Tabelle 1. Beschreibung der Zonen

Für alle Zonen außer der Internetzone können Sie die in der Zone enthaltenen Hosts definieren. Dazu müssen Sie die gewünschte Zone auswählen (siehe Abb. 17) und auf die Schaltfläche „Knoten...“ klicken. In diesem Fall öffnet sich für die Zone „Lokales Intranet“ das in Abb. 18 dargestellte Fenster. Wenn Sie bestimmte Knoten angeben möchten, klicken Sie auf die Schaltfläche „Erweitert…“. Als Ergebnis erscheint das in Abb. 19 gezeigte Fenster. Ein ähnliches Fenster wird geöffnet, wenn Sie Knoten definieren, die in den Zonen „Vertrauenswürdige Sites“ und „Eingeschränkte Sites“ enthalten sind. Nur die Zone „Eingeschränkte Sites“ verfügt nicht über die Option „Alle Sites in dieser Zone erfordern eine Serverüberprüfung (https:)“.

Reis. 18. Lokales Intranet

Reis. 19. Bestimmte Knoten festlegen

Jeder Zone kann die gewünschte Sicherheitsstufe zugewiesen werden: hoch, mittel, unterdurchschnittlich, niedrig. Niedriges Niveau Sicherheit ist die Mindestsicherheitsstufe und wird für Websites verwendet, denen Sie vollkommen vertrauen.

Wählen Sie die gewünschte Zone aus (siehe Abb. 17) und klicken Sie auf die Schaltfläche „Standard“. Die Registerkarte „Sicherheit“ ändert ihr Aussehen (Abb. 20). Am unteren Rand des Fensters können Sie die gewünschte Sicherheitsstufe festlegen. Wenn Sie die vorgeschlagenen Sicherheitsstufen nicht nutzen möchten, können Sie auf die Schaltfläche „Andere…“ klicken und alle Sicherheitsparameter selbst definieren (Abb. 21).

Reis. 20. Sicherheitseinstellungen für Internet Explorer

Reis. 21. Sicherheitseinstellungen

Die oben beschriebenen Sicherheitseinstellungen für Internet Explorer sind auch über Gruppenrichtlinien verfügbar (Computerkonfiguration, Administrative Vorlagen, Windows-Komponenten, Internet Explorer, Internet-Systemsteuerung, Sicherheitsseite).

Automatisches Update

Wie bereits erwähnt, öffnen Sie durch Klicken auf die Schaltfläche im „Windows-Sicherheitscenter“ das Einstellungsfenster „Automatische Updates“ (Abb. 22).

Reis. 22. Automatische Update-Optionen

Integriert in Windows XP Referenzsystem beschreibt das automatische Update-System ausführlich. Um auf diese Hilfe zuzugreifen, klicken Sie auf „Wie funktioniert die automatische Aktualisierung?“ (siehe Abb. 22). Bleiben wir einfach bei ein paar Punkten.

Zunächst muss zwischen den Konzepten „Herunterladen“ und „Installieren“ von Updates unterschieden werden. Unter „Download“ versteht man den Vorgang der Übertragung von Update-Dateien von einem Microsoft-Server (bzw interner Server Aktualisierungen in der Organisation) auf den Computer des Benutzers. Unter Installation versteht man den eigentlichen Vorgang der Installation von Updates auf dem Computer des Benutzers. Es ist möglich, dass Updates auf den Computer eines Benutzers heruntergeladen, aber noch nicht installiert wurden.

Zweitens: Wenn Sie die Option „Automatisch“ ausgewählt haben (siehe Abb. 22), werden Updates zum von Ihnen angegebenen Zeitpunkt heruntergeladen und installiert. Wenn der Computer zur angegebenen Zeit immer ausgeschaltet ist, werden die Updates nie installiert. Wenn Sie sich an Ihrem Computer anmelden, kann ein Benutzer mit lokalen Administratorrechten die Installation manuell ausführen, ohne auf die geplante Zeit warten zu müssen. Wenn der geplante Zeitpunkt erreicht ist, wird der Benutzer benachrichtigt, dass mit der Installation der Updates begonnen wird. Wenn ein Administrator zu diesem Zeitpunkt am System arbeitet, hat er die Möglichkeit, die Installation auf den nächsten geplanten Zeitpunkt zu verschieben. Andere Benutzer (ohne Administratorrechte) haben keine Möglichkeit, die geplante Installation von Updates abzubrechen.

In allen anderen Fällen (mit Ausnahme der Option „Automatische Updates deaktivieren“) werden Benachrichtigungen über vorhandene Updates für Ihren Computer (die zum Herunterladen oder Installieren bereit sind) nur angezeigt, wenn ein Benutzer mit lokalen Administratorrechten auf Ihrem Computer registriert ist. Wenn Sie also ständig mit Ihrem Computer arbeiten Konto, der kein Mitglied der lokalen Administratorengruppe ist, werden die Updates nie installiert.

Die oben beschriebenen automatischen Update-Einstellungen können auch über Gruppenrichtlinien konfiguriert werden (Computerkonfiguration, administrative Vorlagen, Windows-Komponenten, Windows Update). Darüber hinaus können Sie nur über Gruppenrichtlinien zusätzliche Einstellungen festlegen. Sie können beispielsweise die Adresse des internen Update-Servers angeben, der Updates zentral von Microsoft-Servern empfängt und an diese sendet interne Computer Organisationen. Ein Beispiel für einen solchen Server ist Microsoft® Windows Server™ Update Services (WSUS).

Wie bereits erwähnt, öffnen Sie durch Klicken auf die Schaltfläche im „Windows-Sicherheitscenter“ das Einstellungsfenster „Windows-Firewall“ (Abb. 23).

Reis. 23. Windows-Firewall-Einstellungen

Wenn Sie auf die Aufschrift „Mehr zur Windows-Firewall“ (siehe Abb. 23) klicken, können Sie kurze Informationen zu den Funktionen der in Windows XP SP2 enthaltenen Firewall (Firewall) lesen.

Wir möchten nur darauf hinweisen, dass die eingebaute Windows-Firewall im Gegensatz zu Produkten anderer Hersteller nur dazu gedacht ist, den eingehenden Datenverkehr zu kontrollieren, d. h. Es schützt Ihren Computer nur vor externen Eingriffen. Der von Ihrem Computer ausgehende Datenverkehr wird nicht kontrolliert. Wenn Ihr Computer also bereits mit einem Trojaner oder Virus infiziert wurde, der selbst Verbindungen zu anderen Computern herstellt, blockiert die Windows-Firewall deren Netzwerkaktivitäten nicht.

Darüber hinaus schützt die Firewall standardmäßig alles Netzwerkverbindungen und eingehende ICMP-Echoanfragen sind deaktiviert. Das heißt, wenn auf Ihrem Computer die Windows-Firewall aktiviert ist, ist es sinnlos, die Anwesenheit eines solchen Computers im Netzwerk mithilfe des PING-Befehls zu überprüfen.

Sehr oft ist es in Organisationen, die Software verwenden, die das Zulassen eingehender Verbindungen zu Benutzercomputern erfordert, erforderlich, einige Ports auf Computern zu öffnen Windows installiert XP SP2. Um dieses Problem zu lösen, müssen Sie in den Windows-Firewall-Einstellungen Ausnahmen festlegen. Es gibt zwei Möglichkeiten, dieses Problem zu lösen:

1. Sie können eine Ausnahme festlegen, indem Sie ein Programm angeben, das eingehende Verbindungen erfordert. In diesem Fall bestimmt die Firewall selbst, welche Ports geöffnet werden müssen, und öffnet sie nur für die Dauer der Ausführung des angegebenen Programms (genauer gesagt für die Zeit, in der das Programm diesen Port abhört).

2. Sie können eine Ausnahme festlegen, indem Sie einen bestimmten Port angeben, an dem das Programm auf eingehende Verbindungen lauscht. In diesem Fall ist der Port immer geöffnet, auch wenn dieses Programm nicht ausgeführt wird. Aus Sicherheitsgründen ist diese Option weniger vorzuziehen.

Es gibt mehrere Möglichkeiten, eine Ausnahme in den Windows-Firewall-Einstellungen festzulegen. Sie können die grafische Oberfläche verwenden (Abb. 24). Diese Option wird im Hilfecenter ausführlicher behandelt Windows-Unterstützung XP SP2. Sie können Domänengruppenrichtlinien verwenden. Diese Option ist vorzuziehen, wenn in einer Organisation eine große Anzahl von Computern vorhanden ist. Schauen wir es uns genauer an.

Reis. 24. Registerkarte „Ausnahmen“.

Die Windows-Firewall-Einstellungen in der Gruppenrichtlinie befinden sich unter „Computerkonfiguration“, „Administrative Vorlagen“, „Netzwerk“. Netzwerkverbindungen"Windows-Firewall".

Bei der Konfiguration über Gruppenrichtlinien müssen Sie zwei Profile konfigurieren:

1. Domain-Profil. Die Einstellungen in diesem Profil werden verwendet, wenn der Computer mit einem Netzwerk verbunden ist, das den Domänencontroller einer Organisation enthält.

2. Standardprofil. Die Einstellungen in diesem Profil gelten, wenn der Computer nicht mit einem Netzwerk verbunden ist, das den Domänencontroller einer Organisation enthält. Wenn beispielsweise der Laptop der Organisation auf einer Geschäftsreise verwendet wird und über einen Internetdienstanbieter mit dem Internet verbunden ist. In diesem Fall müssen die Firewall-Einstellungen im Vergleich zu den Domänenprofileinstellungen strenger sein, da sich der Computer ohne diese mit einem öffentlichen Netzwerk verbindet Firewalls deine Organisation.

Schauen wir uns an, wie man Ausnahmen für ein Programm und einen bestimmten Port festlegt. Nehmen wir als konkretes Beispiel die Serveranfrage Kaspersky-Administration Administration Kit an den Computer, auf dem der Administrationsagent installiert ist, um Informationen über den Status des Virenschutzes zu erhalten. In diesem Fall ist es erforderlich, dass der Client-Computer über Folgendes verfügt Udp-hafen 15000 oder das Programm „C:\Programme\Kaspersky Lab\NetworkAgent\klnagent.exe“ darf eingehende Nachrichten empfangen.

Verwandte Informationen.

Vielen Dank für Ihr Interesse an unserer Website. Das IT-Spezialistenunternehmen besteht seit 2006 und bietet IT-Outsourcing-Dienstleistungen an. Beim Outsourcing handelt es sich um die Übertragung notwendiger, aber nicht zum Kerngeschäft des Unternehmens gehörender Arbeiten an eine andere Organisation. In unserem Fall ist dies: Erstellung, Betreuung und Pflege von Websites, Förderung von Websites in Suchmaschinen, Support und Administration von Servern unter Debian GNU/Linux.

Websites auf Joomla

Im heutigen Informationszeitalter wird eine De-facto-Website zumindest zur Visitenkarte einer Organisation und oft auch zu einem der Geschäftsinstrumente. Schon jetzt werden Websites nicht nur für Organisationen und Einzelpersonen erstellt, sondern auch für einzelne Waren, Dienstleistungen und sogar Veranstaltungen. Heutzutage ist eine Website nicht nur eine Werbequelle für ein großes Publikum, sondern auch ein Instrument für den Verkauf und die Knüpfung neuer Kontakte. Wir erstellen Websites mit dem CMS Joomla! Dieses Content-Management-System ist einfach und intuitiv. Es ist sehr verbreitet und daher gibt es im Internet viele Informationen darüber. Auch die Suche nach einem Spezialisten, der mit Joomla arbeitet, ist einfach. Und Sie müssen nicht weit gehen! Der IT-Spezialist unseres Unternehmens beschäftigt sich mit der Wartung und Betreuung von Websites auf Joomla! Wir werden alles ausgeben Bauarbeiten Wir kümmern uns um die gesamte Korrespondenz mit dem Hoster und dem Domain-Registrar, befüllen die Seite und aktualisieren die darauf enthaltenen Informationen. Und obwohl Joomla einfach zu bedienen ist, ist es intuitiv. Aber werden Sie selbst regelmäßig auftreten? notwendige Arbeit auf der Seite? Wie lange werden sie dich brauchen? Wenn Sie sich auf Ihr Geschäft konzentrieren möchten, dann vertrauen Sie uns die Betreuung Ihrer Website an. Wir werden alles in unserer Macht stehende tun, um die Website lebendig und für ihren Eigentümer nützlich zu halten.

Wenn Sie ein kommerzielles Unternehmen sind, das seine Waren und Dienstleistungen im Internet bewirbt oder verkauft, benötigen Sie lediglich Website-Werbung in Suchmaschinen. Denn um etwas zu verkaufen, muss man es zumindest sehen und die Leute davon erfahren. Und wir helfen Ihnen dabei, Ihre Joomla-Site in Suchmaschinen zu bewerben. Abhängig von der Konkurrenz und dem für die Werbung bereitgestellten Budget wird Ihre Website einen würdigen Platz einnehmen Suchergebnisse. Die Website wird Ihren Gewinn steigern!

Debian-Server

Früher oder später stehen viele Unternehmen im Streben nach Offenheit und Transparenz ihres Geschäfts vor der Notwendigkeit, die Lizenzreinheit der verwendeten Produkte sicherzustellen Software. Allerdings sind die Kosten für Lizenzgebühren insbesondere für kleine und mittlere Unternehmen nicht immer akzeptabel. Der Ausweg aus dieser schwierigen Situation ist die Entscheidung, auf Open-Source-Technologie umzusteigen. Einer der Bereiche von Open Source ist der Betrieb Linux-System(Linux). Die Mitarbeiter unseres Unternehmens sind auf Debian Linux (Debian Linux) spezialisiert. Es ist die älteste und stabilste Distribution Betriebssystem Linux. Wir bieten Ihnen Dienstleistungen für die Implementierung von Debian Linux in Ihrem Unternehmen, Konfiguration, Wartung und Support von Servern.

Informationen und Werbung

Letzte Version Microsoft Windows Betriebssystem Windows 7 ist eines der effizientesten Computer-Betriebssysteme, die heute verfügbar sind. Windows 7 nicht nur bequem, sondern auch in jeder Hinsicht sicher. Obwohl es Elemente der Benutzeroberfläche hat, die sehr ähnlich sind Windows Vista, Windows 7 hat ein viel höheres Maß an Sicherheit. Lassen Sie uns diese in diesem Artikel analysieren Sicherheitsfunktionen im Detail.

Sicherheitsfunktionen von Windows 7 unterteilt in sechs Kategorien: Windows-Firewall, Windows Defender, Benutzerkontensteuerung, BitLocker, elterliche Kontrolle und Sicherung und Wiederherstellung. Wir werden mehr prüfen genaue Informationüber jede dieser Funktionen.

Windows-Firewall

Viren, Computerwürmer, Hacker, Spyware, oder eine andere Bedrohung, die Ihren Computer betrifft? Die Windows-Firewall kann es schützen. Windows-Firewall in Windows 7 ist komfortabler als in Windows Vista. Windows 7-Firewall Unterstützt drei Netzwerkprofile: Zuhause, Arbeit und Öffentlich. Jedes davon entspricht spezifischen Bedürfnissen. Wenn Ihr Computer beispielsweise mit einem öffentlichen Netzwerk verbunden ist, z WLAN-Zugang können Sie das allgemeine Netzwerkprofil aktivieren. Es filtert alle eingehenden Verbindungen heraus, die ein Sicherheitsrisiko darstellen könnten. Wenn Sie mit einer Arbeitsumgebung verbunden sind, möchten Sie möglicherweise auf die gleiche Weise vertrauenswürdige Verbindungen haben, die über das Arbeitsnetzwerkprofil hergestellt werden können.

Windows Defender

Wissen Sie Windows Vista Defender? . Dieses Programm schützt Ihr System vor allen Arten von Schadsoftware. Windows 7 verfügt über eine Defender-Version, die viel einfacher und benutzerfreundlicher ist als Windows Vista. IN Windows 7, Defender ist im Action Center enthalten, einem Dienstprogramm, das wichtige Systemereignisse meldet. Diese Version hat zusätzliche Parameter Scannen und einfacher Benachrichtigungsverteidiger. Darüber hinaus wird der Ressourcenverbrauch deutlich reduziert. Existiert neue Funktion„Systembereinigung“, die Ihnen hilft, alles zu entfernen unerwünschte Programme mit einem Klick.

Benutzerkontensteuerung (UAC)

Diese erstmals in Vista eingeführte Funktion benachrichtigt Sie über jede Aktivität, die von einem Programm auf dem System initiiert wird und die Erlaubnis des Systemadministrators erfordert. In diesem Fall benachrichtigt Sie UAC in einem Suchdialog über die Anmeldedaten des Administrators. Wenn Sie Systemadministrator, können Sie im Dialogfeld auf „Ja“ klicken und das System erhöht seine Zugriffsebene. Andernfalls müssen Sie sich an den Systemadministrator wenden und ihn bitten, die Aufgabe für Sie auszuführen. Kurz nach Abschluss der Aufgabe wird die Berechtigungsstufe jedoch auf Standardbenutzer zurückgesetzt. Das UAC-Dialogfeld verfügt über verschiedene Benachrichtigungssymbole, die auf die Art der Aufgabe hinweisen, die Sie ausführen möchten.

BitLocker und BitLocker To Go.

BitLocker ist ein Datenverschlüsselungstool, das in Windows Vista und verfügbar ist Windows 7. Dieses Tool ist jedoch nur Teil der endgültigen Ausgabe Windows 7. Dieses Tool hilft Ihnen beim Schutz wichtige Informationen auf Ihrem Computer gespeichert und mit einem sogenannten virtuellen Schloss verschlüsselt. Mit diesem Dienstprogramm können Sie alle blockieren Festplatte. Nach der Aktivierung verschlüsselt das Programm automatisch alle neue Datei, auf Ihrer Festplatte gespeichert.

IN Windows 7, das Tool wurde erheblich verbessert, und es gibt eine weitere Option namens BitLocker To Go, mit der Sie tragbare Speichergeräte wie z. B. verschlüsseln können extern hart Festplatten und USB-Laufwerke.

Elterliche Kontrolle

Wenn Sie Kinder zu Hause haben und diese am Computer arbeiten, können Sie die Kindersicherung nicht vergessen, um ein Auge auf Ihre Kinder zu haben. Sie können überprüfen, wie Kinder das System nutzen. Durch die Aktivierung des Kindersicherungstools können Sie ihre Aktivitäten einfach auf dem PC überwachen. Möglicherweise, um die Computernutzung für Kinder einzuschränken bestimmte Zeit, und sie werden keine destruktiven Spiele spielen.

Sichern und Wiederherstellen

Backup and Restore ist ein hervorragendes Tool, das für alle Windows-Versionen verfügbar ist. Dadurch sind Sie gegen Datenverlust versichert, der durch Systemausfälle verursacht werden kann. Mit diesem Tool können Sie alle wichtigen Daten extern sichern Festplatten oder optische Laufwerke. Alternativ können Sie die Zeitplanoption verwenden Exemplar reservieren und Wiederherstellung, die den Backup-Prozess automatisiert, sodass Sie sich darüber überhaupt keine Sorgen machen müssen. In Veröffentlichungen Windows 7 PRO und Maximum, das Sie erstellen können Backups Dateien in Netzwerkordner.

Abschluss

Wie Sie sehen, verfügt Windows 7 über ziemlich gute Sicherheitsfunktionen. Die gute Nachricht ist, dass die meisten dieser Funktionen mit allen Sicherheitstools von Drittanbietern zusammenarbeiten können, die Sie auf Ihrem Computer installieren möchten. Windows 7 ist viel funktionsreicher und sicherer als ältere Windows-Versionen. Wenn Sie lernen, alle diese Sicherheitsfunktionen richtig zu nutzen, müssen Sie sich um Ihr System überhaupt keine Sorgen mehr machen.

Nach der Installation des Betriebssystems müssen Sie herausfinden, wie Sie Windows 7 konfigurieren. Es sei gleich darauf hingewiesen, dass es hier nicht nur um die Installation von Treibern und geht nützliche Programme, sondern auch um die Optimierung des Systems unter Beibehaltung eines hohen Sicherheitsniveaus. Sehen wir uns an, wie Sie Windows 7 richtig konfigurieren, um Ihr System keiner Gefahr auszusetzen.

Optimierung des Systembetriebs

Einer der Optimierungsschritte könnte das Entfernen sein Standardspiele in Windows 7. Diese Gadgets wecken selten Interesse, daher ist ihre Anwesenheit nicht gerechtfertigt. Sie nehmen zwar sehr wenig Platz ein, sodass Sie beim Ausschalten keinen besonderen Effekt erwarten können.

Für eine bessere Systemoptimierung wird empfohlen, CCleaner zu installieren und zu konfigurieren. Mit diesem kleinen und praktischen Dienstprogramm können Sie den Speicher Ihres Computers von temporären und temporären Daten befreien unnötige Dateien, Registry-Fehler beheben und auch eine ganze Reihe anderer ausführen nützliche Aktionen, was Ihrem System zugute kommt.

Im Streben nach höherer Produktivität sollten Sie jedoch nicht deaktivieren verschiedene Dienstleistungen Windows, verantwortlich für die Systemsicherheit. Werfen wir einen Blick darauf, wie Ihre Sicherheitseinstellungen nach der Installation von Windows 7 aussehen sollten.

Benutzerfehler

Schauen wir uns zunächst einige weit verbreitete Missverständnisse der Benutzer an, die sich tatsächlich oft als Grund für den Zusammenbruch eines neu installierten Systems herausstellen.

Deaktivieren Sie automatische Updates

Jedes System weist Schwachstellen auf, die nicht von Anfang an erkannt werden können. Sie erscheinen während des Betriebs, sodass Entwickler Windows ständig verbessern, indem sie Updates veröffentlichen.

Durch das Ignorieren von Änderungen setzen Sie Ihren Computer einer Gefahr aus und verhindern, dass er Lösungen nutzt, die bereits von Spezialisten entwickelt wurden.

Verwendung nicht lizenzierter Software

Das zweite Problem ist die weite Verbreitung verschiedener Windows-Builds und defekte Versionen von Programmen.  Durch die Verwendung von Keygens und anderen Tools zur Lizenzumgehung gefährden Sie Ihr System.

Durch die Verwendung von Keygens und anderen Tools zur Lizenzumgehung gefährden Sie Ihr System.

Mangel an Antivirenprogramm

Antivirensoftware ist das wichtigste Sicherheitstool für Ihren Computer. Wichtig ist, dass die Sicherheitsanwendung lizenziert und möglichst nicht kostenlos ist.  Kann für eine Weile verwendet werden kostenlose Antivirenprogramme Allerdings bieten sie nicht immer ausreichenden Schutz.

Kann für eine Weile verwendet werden kostenlose Antivirenprogramme Allerdings bieten sie nicht immer ausreichenden Schutz.

Ein nerviges Fenster mit der nervigen Frage „Zulassen?“ Wenn Sie ein Installationsprogramm starten, ist die Benutzerkontensteuerung eine der ersten Funktionen, die nach der Installation von Windows „zerstört“ wird.  Das sollten Sie nicht tun: Das UAC-Fenster ist Ihr letzter Schutz und warnt Sie, dass die Datei möglicherweise infiziert ist.

Das sollten Sie nicht tun: Das UAC-Fenster ist Ihr letzter Schutz und warnt Sie, dass die Datei möglicherweise infiziert ist.

Sicherheitseinstellungen

Nun wollen wir sehen, wie es aussehen sollte Windows-System, dessen Eigentümer sich um die Sicherheit seiner Daten kümmert. Zunächst müssen Sie alle verfügbaren Updates auf dem System installieren.

Speichern Sie unbedingt alle vorgenommenen Änderungen.

Integrierte Sicherheit

Kehren Sie zum Hauptfenster der Systemsteuerung zurück und gehen Sie zum Abschnitt Action Center.

Erweitern Sie die Registerkarte Sicherheit. Für maximale Systemsicherheit müssen alle auf der Registerkarte „Sicherheit“ aufgeführten Einstellungen aktiviert sein. Dies gilt insbesondere für eine Firewall, die mangels Antivirensoftware das wichtigste Mittel zum Schutz des Systems vor externen Bedrohungen darstellt.  Wenn Sie noch kein Antivirenprogramm installiert haben, sind einige Funktionen deaktiviert. Beheben Sie diesen Fehler so schnell wie möglich, um eine Gefährdung Ihres Computers zu vermeiden.

Wenn Sie noch kein Antivirenprogramm installiert haben, sind einige Funktionen deaktiviert. Beheben Sie diesen Fehler so schnell wie möglich, um eine Gefährdung Ihres Computers zu vermeiden.

UAC einrichten

Im Abschnitt „Action Center“ müssen Sie außerdem die Funktion „Benutzerkontensteuerung“ einrichten.

Vergessen Sie nicht die Internetsicherheit. Moderne Browser verfügen über ausreichend umfangreiche Funktionen, um verschiedene Popups zu blockieren und Benutzer vor möglichen Bedrohungen zu warnen.

Sie müssen lediglich zu Ihren Browsereinstellungen gehen und genau prüfen, welche Parameter dort eingestellt sind. Dies ist jedoch für das Thema nicht mehr relevant Windows-Einstellungen 7, daher werden wir hier nicht näher darauf eingehen.

Optimierungen

Tweaks sind bestimmte Tricks, mit denen Sie die Systemleistung verbessern können, indem Sie unnötige Funktionen entfernen. Unter Windows kommen sehr häufig diverse Optimierungen in der Registry zum Einsatz, mit denen man beispielsweise Popup-Benachrichtigungen deaktivieren (nicht empfohlen) oder den „God Mode“ starten kann.

Tatsächlich gibt es viele Optimierungen – ihre Beschreibung verdient ein separates detailliertes Material. Bei der Verwendung ist jedoch äußerste Vorsicht geboten; Darüber hinaus müssen Sie über mindestens durchschnittliche Kenntnisse des Betriebssystems verfügen.

Andernfalls besteht die Gefahr, dass Sie Schaden anrichten Kritische Fehler Dies erfordert eine Neuinstallation von Windows.  Wenn Sie sich Ihres Wissens nicht sicher sind, können Sie es verwenden spezielle Programme– zum Beispiel Archive mit speziellen Dateien, die automatisch Änderungen an der Registrierung vornehmen, oder das Dienstprogramm GIGA Tweaker.

Wenn Sie sich Ihres Wissens nicht sicher sind, können Sie es verwenden spezielle Programme– zum Beispiel Archive mit speziellen Dateien, die automatisch Änderungen an der Registrierung vornehmen, oder das Dienstprogramm GIGA Tweaker.

Aufmerksamkeit! Beim Herunterladen von GIGA Tweaker aus inoffiziellen Quellen besteht eine hohe Wahrscheinlichkeit, sich mit einem Virus anzustecken. Laden Sie das Dienstprogramm daher nur von der offiziellen Website herunter.

GIGA Tweaker wurde entwickelt, um Windows 7 und Vista zu optimieren (es startet nicht oder funktioniert unter XP nicht richtig). Mit seiner Hilfe können Sie eine Reihe von Systemparametern konfigurieren, die zusammen die Leistung des Systems und sein Erscheinungsbild beeinflussen.  Sie können beispielsweise den Ruhezustand deaktivieren.

Sie können beispielsweise den Ruhezustand deaktivieren.

Klingelton entfernen Windows-Start und führen Sie beim Booten eine Dateidefragmentierung durch.

Starten Sie Windows mit Ordnern als separaten Prozess.

Ändern Sie verschiedene Animationseffekte.  Entfernen Sie das Support-Center-Symbol usw.

Entfernen Sie das Support-Center-Symbol usw.

Nach Abschluss der Einrichtung sollte das System stabiler und etwas schneller arbeiten. Selbst wenn Sie es nicht bemerken, wird die Belastung des Prozessors verringert, was bedeutet, dass Sie weniger wahrscheinlich auf verschiedene Probleme stoßen.

Eine Sicherheitsrichtlinie ist eine Reihe von Parametern zur Regulierung der PC-Sicherheit, indem sie auf ein bestimmtes Objekt oder eine Gruppe von Objekten derselben Klasse angewendet werden. Die meisten Benutzer nehmen selten Änderungen an diesen Einstellungen vor, es gibt jedoch Situationen, in denen dies erforderlich ist. Lassen Sie uns herausfinden, wie Sie diese Schritte auf Computern ausführen, auf denen Windows 7 ausgeführt wird.

Zunächst ist zu beachten, dass die Sicherheitsrichtlinie standardmäßig optimal für die Ausführung der alltäglichen Aufgaben eines normalen Benutzers konfiguriert ist. Eine Manipulation ist nur dann erforderlich, wenn ein bestimmtes Problem gelöst werden muss, das eine Anpassung dieser Parameter erfordert.

Die Sicherheitseinstellungen, die wir betrachten, werden mithilfe von Gruppenrichtlinienobjekten gesteuert. Unter Windows 7 können Sie dies mit den Tools tun oder „Lokaler Gruppenrichtlinien-Editor“. Voraussetzung ist die Anmeldung am Systemprofil mit Administratorrechten. Als nächstes werden wir uns beide Optionen ansehen.

Methode 1: Verwenden des Tools für lokale Sicherheitsrichtlinien

Lassen Sie uns zunächst untersuchen, wie Sie das Problem mit dem Tool lösen können "Lokale Sicherheitsrichtlinie".

- Um das angegebene Snap-In zu starten, klicken Sie auf "Start" und geh zu "Schalttafel".

- Öffnen Sie als Nächstes den Abschnitt "System und Sicherheit".

- Klicken "Verwaltung".

- Wählen Sie aus den vorgeschlagenen Systemtools eine Option aus "Lokale Sicherheitsrichtlinie".

Sie können das Snap-In auch über ein Fenster starten "Laufen". Wählen Sie dazu Win+R und geben Sie den folgenden Befehl ein:

Dann klick "OK".

- Mit den obigen Schritten wird die GUI des gesuchten Tools gestartet. In den allermeisten Fällen ist es notwendig, die Parameter im Ordner anzupassen „Kommunalpolitiker“. Dann müssen Sie auf das Element mit diesem Namen klicken.

- Dieses Verzeichnis enthält drei Ordner.

Im Verzeichnis die Befugnisse einzelner Nutzer oder Nutzergruppen werden festgelegt. Sie können beispielsweise festlegen, ob Einzelpersonen oder Benutzerkategorien die Ausführung bestimmter Aufgaben verboten oder erlaubt ist; Bestimmen Sie, wer zugelassen ist lokaler Zugang an einen PC und an andere nur über das Netzwerk usw.

Im Katalog „Prüfungsrichtlinie“ Die im Sicherheitsprotokoll aufzuzeichnenden Ereignisse werden angegeben.

Im Ordner "Sicherheitsoptionen" Es werden verschiedene Verwaltungseinstellungen festgelegt, die das Verhalten des Betriebssystems bei der Eingabe sowohl lokal als auch über das Netzwerk sowie die Interaktion mit bestimmen verschiedene Geräte. Diese Parameter sollten nur dann geändert werden, wenn dies unbedingt erforderlich ist, da die meisten relevanten Aufgaben über Standardkontoeinstellungen, Kindersicherung und NTFS-Berechtigungen gelöst werden können.

- Für Weitere Maßnahmen Klicken Sie für das von uns gelöste Problem auf den Namen eines der oben genannten Verzeichnisse.

- Eine Liste der Richtlinien für das ausgewählte Verzeichnis wird geöffnet. Klicken Sie auf diejenige, die Sie ändern möchten.

- Danach öffnet sich das Fenster zur Richtlinienbearbeitung. Sein Typ und die durchzuführenden Aktionen unterscheiden sich erheblich je nach Kategorie. Beispielsweise für Objekte aus dem Ordner „Benutzerrechte zuweisen“ Im sich öffnenden Fenster müssen Sie den Namen eines bestimmten Benutzers oder einer Benutzergruppe hinzufügen oder löschen. Das Hinzufügen erfolgt durch Drücken der Taste „Benutzer oder Gruppe hinzufügen …“.

Wenn Sie ein Element aus der ausgewählten Richtlinie entfernen müssen, wählen Sie es aus und klicken Sie auf "Löschen".

- Vergessen Sie nicht, nach Abschluss der Manipulationen im Richtlinienbearbeitungsfenster auf die Schaltflächen zu klicken, um die vorgenommenen Anpassungen zu speichern "Anwenden" Und "OK", andernfalls werden die Änderungen nicht wirksam.

Das Ändern von Sicherheitseinstellungen haben wir am Beispiel von Aktionen im Ordner beschrieben „Kommunalpolitiker“, aber analog können Sie Aktionen in anderen Geräteverzeichnissen ausführen, beispielsweise im Verzeichnis „Kontorichtlinien“.

Methode 2: Verwenden des Editors für lokale Gruppenrichtlinien

Sie können lokale Richtlinien auch mithilfe des Snap-Ins konfigurieren „Lokaler Redakteur“ Gruppenrichtlinie» . Allerdings ist diese Option nicht überall verfügbar Editionen von Windows 7, aber nur in Ultimate, Professional und Enterprise.

- Im Gegensatz zum vorherigen Snap-In kann dieses Tool nicht über gestartet werden "Schalttafel". Es kann nur durch Eingabe eines Befehls in das Fenster aktiviert werden "Laufen" oder in « Befehlszeile»

. Wählen Win+R und geben Sie den folgenden Ausdruck in das Feld ein:

Dann klick "OK".

Lesen Sie auch...

- So überprüfen Sie die Zertifizierung Ihres Telefons

- Manuelles Installieren von CAB- und MSU-Dateien für Windows-Updates

- Smartphone Samsung GT I8160 Galaxy Ace II: Testberichte und Spezifikationen Die Hauptkamera eines Mobilgeräts befindet sich normalerweise auf der Rückseite des Gehäuses und wird für Foto- und Videoaufnahmen verwendet

- So arbeiten Sie im Sony Vegas-Programm (Grundlagen) So arbeiten Sie im Sony Vegas-Programm