Die besten Schwachstellenscanner. Vergleich von Netzwerksicherheitsscannern. Wie funktionieren Schwachstellenscanner?

Wie Sie sehen, gibt es davon viele und sie sind alle sehr gefährlich für die Systeme, denen sie ausgesetzt sind. Es ist nicht nur wichtig, Ihr System rechtzeitig zu aktualisieren, um sich vor neuen Schwachstellen zu schützen, sondern auch sicherzustellen, dass Ihr System keine Schwachstellen enthält, die schon vor langer Zeit behoben wurden und die von Hackern ausgenutzt werden könnten.

Hier kommen Linux-Schwachstellenscanner zur Rettung. Tools zur Schwachstellenanalyse gehören zu den wichtigsten Bestandteilen des Sicherheitssystems eines jeden Unternehmens. Die Überprüfung von Anwendungen und Systemen auf alte Schwachstellen ist eine obligatorische Praxis. In diesem Artikel werfen wir einen Blick auf die besten Open-Source-Schwachstellenscanner, mit denen Sie Schwachstellen in Ihren Systemen und Programmen erkennen können. Alle davon sind völlig kostenlos und können sowohl von normalen Benutzern als auch vom Unternehmenssektor genutzt werden.

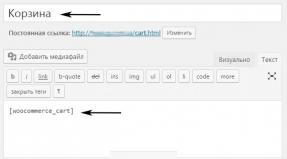

OpenVAS oder Open Vulnerability Assessment System ist eine vollständige Plattform zur Suche nach Schwachstellen, die als Open Source vertrieben wird. Das Programm basiert auf dem Quellcode des Nessus-Scanners. Ursprünglich wurde dieser Scanner als Open Source vertrieben, doch dann beschlossen die Entwickler, den Code zu schließen, und basierten dann 2005 darauf offene Version Nessus wurde von OpenVAS erstellt.

Das Programm besteht aus einem Server- und einem Client-Teil. Der Server, der die Hauptarbeit der Scansysteme übernimmt, läuft nur unter Linux, Client-Programme unterstützen auch Windows; der Zugriff auf den Server ist über eine Weboberfläche möglich.

Scannerkern über 36000 diverse Schecksüber Schwachstellen und wird täglich mit neuen, kürzlich entdeckten Schwachstellen aktualisiert. Das Programm kann Schwachstellen in laufenden Diensten erkennen und auch nach falschen Einstellungen suchen, beispielsweise nach fehlender Authentifizierung oder sehr schwachen Passwörtern.

2. Nexpose Community Edition

Dies ist ein weiteres Open-Source-Linux-Tool zum Scannen von Sicherheitslücken, das von Rapid7 entwickelt wurde, dem gleichen Unternehmen, das auch Metasploit veröffentlicht hat. Der Scanner kann bis zu 68.000 bekannte Schwachstellen erkennen und mehr als 160.000 Netzwerkscans durchführen.

Die Comunity-Version ist völlig kostenlos, hat jedoch die Einschränkung, dass bis zu 32 IP-Adressen und nur ein Benutzer gleichzeitig gescannt werden können. Die Lizenz muss außerdem jedes Jahr erneuert werden. Es gibt hier kein Scannen von Webanwendungen, es wird jedoch unterstützt Automatisches Update Schwachstellendatenbanken und Abrufen von Informationen über Schwachstellen von Microsoft Patch.

Das Programm kann nicht nur unter Linux, sondern auch unter Windows installiert werden, die Verwaltung erfolgt über die Weboberfläche. Damit können Sie Scanparameter, IP-Adressen und andere notwendige Informationen festlegen.

Sobald der Scan abgeschlossen ist, sehen Sie eine Liste der Schwachstellen sowie Informationen zur installierten Software und zum Betriebssystem auf dem Server. Sie können auch Berichte erstellen und exportieren.

3. Kostenlose Burp Suite-Edition

Burp Suite ist ein in Java geschriebener Web-Schwachstellenscanner. Das Programm besteht aus einem Proxyserver, einem Spider, einem Tool zum Generieren von Anfragen und zum Durchführen von Stresstests.

Mit Burp können Sie Webanwendungen prüfen. Mithilfe eines Proxyservers können Sie beispielsweise den vorbeikommenden Datenverkehr abfangen, anzeigen und bei Bedarf ändern. Dadurch können Sie viele Situationen simulieren. Der Spider hilft Ihnen dabei, Web-Schwachstellen zu finden, und das Tool zur Abfragegenerierung hilft Ihnen dabei, die Stärke des Webservers zu ermitteln.

4. Spinnentiere

Arachni ist ein voll funktionsfähiges Webanwendungstest-Framework, das in Ruby geschrieben und Open Source ist. Es ermöglicht Ihnen, die Sicherheit von Webanwendungen und Websites durch die Durchführung verschiedener Penetrationstests zu bewerten.

Das Programm unterstützt das Scannen mit Authentifizierung, das Anpassen von Headern, Unterstützung für Aser-Agent-Spoofing, Unterstützung für die 404-Erkennung. Darüber hinaus verfügt das Programm über eine Weboberfläche und eine Befehlszeilenschnittstelle, das Scannen kann angehalten und dann fortgesetzt werden und im Allgemeinen funktioniert alles sehr schnell .

5. OWASP Zed Attack Proxy (ZAP)

OWASP Zed Attack Proxy ist ein weiteres umfassendes Tool zum Auffinden von Schwachstellen in Webanwendungen. Alle Standardfunktionen für diesen Programmtyp werden unterstützt. Sie können Ports scannen, die Site-Struktur überprüfen, nach vielen bekannten Schwachstellen suchen und prüfen, ob wiederholte Anfragen oder falsche Daten korrekt verarbeitet werden.

Das Programm kann über https arbeiten und unterstützt auch verschiedene Proxys. Da das Programm in Java geschrieben ist, ist es sehr einfach zu installieren und zu verwenden. Zusätzlich zu den Grundfunktionen gibt es eine Vielzahl von Plugins, die die Funktionalität erheblich erweitern können.

6. Clair

Clair ist ein Tool zum Auffinden von Linux-Schwachstellen in Containern. Das Programm enthält eine Liste von Schwachstellen, die für Container gefährlich sein können, und warnt den Benutzer, wenn solche Schwachstellen in Ihrem System entdeckt wurden. Das Programm kann auch Benachrichtigungen versenden, wenn neue Schwachstellen auftauchen, die Container unsicher machen könnten.

Jeder Container wird einmal überprüft und es ist nicht erforderlich, ihn zu starten, um ihn zu überprüfen. Das Programm kann alle notwendigen Daten aus einem deaktivierten Container abrufen. Diese Daten werden in einem Cache gespeichert, um künftig über Schwachstellen informieren zu können.

7.Powerfuzzer

Powerfuzzer ist ein voll ausgestatteter, automatisierter und hochgradig anpassbarer Webcrawler, mit dem Sie testen können, wie eine Webanwendung auf ungültige Daten und wiederholte Anfragen reagiert. Das Tool unterstützt nur das HTTP-Protokoll und kann Schwachstellen wie XSS, SQL-Injektion, LDAP-, CRLF- und XPATH-Angriffe. Es unterstützt auch die Verfolgung von 500 Fehlern, die auf eine Fehlkonfiguration oder sogar eine Gefahr wie einen Pufferüberlauf hinweisen könnten.

8. Nmap

Nmap ist nicht wirklich ein Schwachstellenscanner für Linux. Mit diesem Programm können Sie das Netzwerk scannen und herausfinden, welche Knoten damit verbunden sind, sowie feststellen, welche Dienste darauf ausgeführt werden. Dies liefert keine umfassenden Informationen über Schwachstellen, aber Sie können erraten, um welche es sich handelt. Software möglicherweise angreifbar, versuchen Sie, schwache Passwörter zu knacken. Es ist auch möglich, spezielle Skripte auszuführen, mit denen Sie bestimmte Schwachstellen in bestimmter Software identifizieren können.

Schlussfolgerungen

In diesem Artikel haben wir die besten Linux-Schwachstellenscanner überprüft, mit denen Sie Ihr System und Ihre Anwendungen vollständig schützen können. Wir haben uns Programme angesehen, mit denen Sie ähnliches scannen können Betriebssystem oder Webanwendungen und Websites.

Abschließend können Sie sich ein Video darüber ansehen, was Schwachstellenscanner sind und warum sie benötigt werden:

Jedes Mitglied des ][-Teams hat seine eigenen Vorlieben in Bezug auf Software und Dienstprogramme für

Pentest. Nach Rücksprache stellten wir fest: Die Auswahl variiert so sehr, dass eine Ausarbeitung möglich ist

real Herrenset aus bewährten Programmen. Dafür haben wir uns entschieden. Zu

Machen Sie kein Sammelsurium; wir haben die gesamte Liste in Themen unterteilt. Heute werden wir berühren

Das Allerheiligste eines jeden Pentesters ist der Schwachstellenscanner.

Nessus

Webseite:

www.nessus.org/plugins/index.php

Verbreitung: Kostenlos/Shareware

Plattform: Win/*nix/Mac

Falls jemand es noch nicht ausprobiert hat Nessus, dann habe ich zumindest davon gehört.

Einer der bekanntesten Sicherheitsscanner hat eine reiche Geschichte: Sein

Sobald das Programm ein Open-Source-Projekt ist, wird es nicht mehr öffentlich verbreitet

Quellcodes. Zum Glück bin ich geblieben Freie Version, was ursprünglich war

stark vom Zugriff auf Updates für die Schwachstellendatenbank und neue Plugins ausgeschlossen,

Doch später hatten die Entwickler Mitleid und schränkten es nur in der Häufigkeit der Updates ein.

Plugins - Hauptmerkmal Anwendungsarchitektur: jeder Test für

Durchdringung ist nicht fest im Programm verankert, sondern in der Form formalisiert

Plugin. Addons sind auf 42 verteilt verschiedene Arten: Zu

Um einen Pentest durchzuführen, können Sie sowohl einzelne Plugins als auch alle Plugins aktivieren

eines bestimmten Typs - zum Beispiel alle ausführen lokale Schecks An

Ubuntu-System. Und niemand hindert Sie daran, Ihre eigenen Tests zu schreiben

zur Penetration: Zu diesem Zweck wurde in Nessus eine spezielle Skriptsprache implementiert

- NASL (Nessus Attack-Skriptsprache), was später

Ich habe mir auch andere Betriebsmittel geliehen.

Noch mehr Flexibilität erreichten die Entwickler durch die Trennung des Serverteils vom Scanner,

alle Aktionen ausführen von Client-Programm, was nicht der Fall ist

mehr als eine grafische Oberfläche. In der neuesten Version 4.2 befindet sich der Daemon auf Port 8834

öffnet einen Webserver; Damit können Sie den Scanner über eine praktische Schnittstelle steuern

Flash"e, mit nur einem Browser. Nach der Installation des Scanners startet der Server

automatisch, sobald Sie den Aktivierungsschlüssel angeben: Sie können

Fordern Sie es auf der Homepage an Nessus. Richtig, für den Eintrag und lokal,

und remote müssen Sie zunächst einen Benutzer erstellen: In Windows ist dies der Fall

Dies ist mit zwei Klicks über das GUI-Admin-Panel von Nesus Server Manager erledigt

Sie können damit den Server starten und stoppen.

Jeder Penetrationstest beginnt mit der Erstellung sogenannter Policies –

Regeln, die der Scanner beim Scannen einhält. Das ist wo

Arten des Port-Scans werden ausgewählt (TCP-Scan, UDP-Scan, Syn-Scan usw.),

Anzahl gleichzeitiger Verbindungen sowie typisch rein für Nessus

Optionen wie Safe Checks. Letzteres umfasst sicheres Scannen,

Deaktivieren von Plugins, die dem gescannten System schaden könnten. Wichtiger Schritt

Bei der Erstellung von Regeln handelt es sich um die Anbindung der notwendigen Plugins: Sie können diese komplett aktivieren

Gruppen, beispielsweise Standard-Unix-Konten, DNS, CISCO, Slackware Local Security

Schecks, Fenster usw. Die Auswahl an möglichen Angriffen und Checks ist riesig! Unverwechselbar

Die Nessus-Funktion besteht aus intelligenten Plugins. Der Scanner scannt niemals nur den Dienst

anhand seiner Portnummer. Verschieben des Webservers vom Standard-Port 80 auf beispielsweise

Am 1234. wird es nicht möglich sein, Nessus zu täuschen – er wird dies bestimmen. Wenn auf einem FTP-Server

Anonymer Benutzer ist deaktiviert und einige Plugins verwenden ihn zur Überprüfung.

Dann führt der Scanner sie nicht aus, da er weiß, dass sie keinen Nutzen haben. Wenn

das Plugin nutzt eine Schwachstelle in Postfix aus, Nessus wird nicht quälen

Glück, Tests gegen Sendmail ausprobieren - usw. Es ist klar, dass dies durchzuführen ist

Um Scans auf dem lokalen System durchführen zu können, müssen Sie dem Scanner Anmeldeinformationen bereitstellen

(Logins und Passwörter für den Zugriff) – dies ist der letzte Teil der Einrichtung der Regeln.

OpenVAS

Website: www.openvas.org

Verbreitung: Freeware

Plattform: Win/*nix/Mac

Trotz der Tatsache, dass Quellcodes Nessus wurde geschlossen, die Nessus 2-Engine und

Einige Plugins werden immer noch unter der GPL-Lizenz als Projekt vertrieben

OpenVAS (OpenSource-Scanner zur Schwachstellenbewertung). Jetzt das Projekt

entwickelt sich völlig unabhängig von seinem älteren Bruder und macht beachtliche Fortschritte

Erfolge: Die neueste stabile Version wurde kurz vor dem Versand der Nummer veröffentlicht

Siegel. Kein Wunder, dass OpenVAS verwendet auch Client-Server

Architektur, bei der alle Scanvorgänge vom Serverteil ausgeführt werden - it

funktioniert nur unter niks. Um zu beginnen, müssen Sie Pakete herunterladen

Openvas-Scanner sowie eine Reihe von Openvas-Bibliotheken. Als

Client-Teil für OpenVAS 3.0 ist nur das Niks-GUI-Programm verfügbar,

aber ich denke, es ist so vorherige Versionen, eine Portierung für Windows wird bald erscheinen. auf jeden

In diesem Fall ist die Verwendung am einfachsten OpenVAS mit Hilfe eines bekannten

LiveCD Bactrack (4. Version), in dem es bereits installiert ist. Alle großen

Die zu startenden Vorgänge werden in den Menüpunkten platziert: OpenVAS Make Cert (Erstellen

SSL-Zertifikat für den Zugriff auf den Server), Benutzer hinzufügen (Erstellen eines Benutzers für den Zugriff

Server), NVT Sync (Aktualisierung von Plugins und Schwachstellendatenbanken) und schließlich

OpenVAS Server (Server über Menüpunkt starten). Dann bleibt nur noch

Starten Sie den Client-Teil und stellen Sie eine Verbindung zum Server her, um den Pentest zu starten.

Offenheit und Erweiterbarkeit OpenVAS erlaubte mir, viel aufzupumpen

Programm. Neben direkten Plugins zur Sicherheitsanalyse sind darin enthalten

viele bekannte Dienstprogramme sind integriert: Nikto für die Suche nach anfälligen CGI-Skripten,

nmap für das Port-Scannen und eine Menge anderer Dinge, ike-scan für die IPSEC-Erkennung

VPN-Knoten, Amap zur Identifizierung von Diensten auf Ports mittels Fingerabdruck,

ovaldi zur Unterstützung von OVAL – einer Standardsprache zur Beschreibung von Schwachstellen – und

viele andere.

XSpider 7

Webseite:

www.ptsecurity.ru/xs7download.asp

Verbreitung: Shareware

Plattform: Windows

Erste Codezeilen XSpider wurden am 2. Dezember 1998 geschrieben und für

In den 12 Jahren seitdem ist dieser Scanner jedem Russen bekannt geworden

Spezialist in Informationssicherheit. Im Allgemeinen ist Positive Technologies eine davon

eines der wenigen Unternehmen auf dem heimischen Informationssicherheitsmarkt, dessen

Mitarbeiter wissen, wie man etwas wirklich kaputt macht und nicht nur Dienstleistungen schön verkauft.

Das Produkt wurde nicht von Programmierern geschrieben, sondern von Informationssicherheitsspezialisten, die wissen, wie und

was überprüft werden muss. Was ist das Ergebnis? Wir haben ein sehr hochwertiges Produkt mit nur einem:

aber ein ganz gravierender Nachteil für uns: XSpider bezahlt! Kostenlos

Die Entwickler bieten eine abgespeckte Demoversion an, die einiges nicht implementiert

Prüfungen, auch heuristische, sowie Online-Updates für die Datenbank

Schwachstellen. Darüber hinaus richten sich die Bemühungen der Entwickler nun ganz auf etwas anderes

Produkt - MaxPatrol Informationssicherheitsüberwachungssystem, z

für das es leider noch nicht einmal eine Demo gibt.

Aber trotz aller Einschränkungen XSpider ist eine der bequemsten

und effektive Tools zur Analyse der Sicherheit des Netzwerks und bestimmter Knoten.

Scaneinstellungen werden, wie im Fall von Nessus, in Form eines Specials dargestellt

eine Reihe von Regeln, nur werden sie in diesem Fall nicht als Richtlinien, sondern als Profile bezeichnet.

Konfiguriert als Gemeinsame Parameter für Netzwerkanalyse und Scannerverhalten

für bestimmte Protokolle: SSH, LDAP, HTTP. Art des Dämons, der jeweils erforscht wird

Der Port wird nicht nach der allgemein anerkannten Klassifizierung bestimmt, sondern anhand

Heuristische Fingerabdruckalgorithmen – die Option wird mit einem Klick aktiviert

Scanprofil. Besonders hervorzuheben ist die Verarbeitung von RPC-Diensten (Windows

und *nix) mit vollständiger Identifizierung, dank derer es möglich ist, Schwachstellen zu identifizieren

verschiedene Dienste und detaillierte Konfiguration des gesamten Computers. Untersuchung

Schwachstellen des Passwortschutzes setzt eine optimierte Passwortauswahl praktisch um

in allen Diensten, die eine Authentifizierung erfordern, und hilft dabei, schwache Passwörter zu identifizieren.

Das Scanergebnis wird jeweils in Form eines praktischen Berichts dargestellt

Wenn eine potenzielle Schwachstelle gefunden wird, werden eine kurze Beschreibung und ein externer Link bereitgestellt.

Wo kann ich Einzelheiten erfahren?

GFI LANguard

Webseite:

www.gfi.com/lannetscan

Verbreitung: Freeware/Shareware

Plattform: Windows

Was ich an diesem Produkt besonders liebe, ist die vorinstallierte Ausstattung

Profile zum Scannen. Zusätzlich zu einem vollständigen Scan des Remote-Systems

Dies impliziert alle Arten verfügbarer Schecks (es gibt übrigens eine spezielle Version).

für eine langsame Verbindung – zum Beispiel für eine langsame VPN-Verbindung durch die Staaten),

Es gibt viele separate Gruppen von Schecks. So können Sie beispielsweise Zehner schnell überprüfen

Hosts für Schwachstellen aus den Top20, zusammengestellt von einem namhaften Anbieter

Sicherheitsunternehmen SANS. Sie können die Suche nach Autos auch mit aktivieren

Wenn Sie Patches oder Service Packs deinstalliert haben, wählen Sie ein Profil für den Pentest aus

Webanwendungen usw. Darüber hinaus zusätzlich zu Profilen, die direkt angesprochen werden

Für die Suche nach Schwachstellen gibt es auch eine Reihe von Tools zur Prüfung: Search Ball, Smart Scanner

Ports, einschließlich der Suche nach durch Malware geöffneten Verbindungen, Identifizierung

Computerkonfiguration usw. Es stellt sich heraus, dass viele Produkte in einem Produkt nebeneinander existieren

nützliche Dienstprogramme.

Ständig aktualisierte Schwachstellendatenbank GFI LANguard umfasst mehr als

15.000 Datensätze, sodass Sie am meisten scannen können verschiedene Systeme(Windows, Mac OS, Linux),

einschließlich derjenigen, die auf installiert sind virtuelle Maschinen Oh. Automatisch scannen

ruft Aktualisierungen für die Datenbank ab, die wiederum auf der Grundlage von Berichten generiert werden

BugTraq, SANS und andere Unternehmen. Implementieren Sie Ihre eigenen Prüfungen wie

Tatsächlich können Sie es selbst tun. Hierzu steht Ihnen ein spezielles Skript zur Verfügung

eine Sprache, die mit Python und VBScript kompatibel ist (was für ein Haufen!) und völlig praktisch ist

Auch praktischer Editor Mit einem Debugger erhalten Sie eine echte IDE. Noch eine

Die einzigartige Funktion von LANguard ist die Fähigkeit, festzustellen, ob die Maschine läuft

in einer virtuellen Umgebung (sofern VMware und Virtual PC unterstützt werden) – dies ist eines davon

einzigartige Scannerfunktionen.

Retina-Netzwerksicherheitsscanner

Website: www.eeye.com

Verbreitung: Shareware

Plattform: Windows

Die größte Enttäuschung über diesen legendären Scanner erlebte ich unmittelbar danach

Start. Installateur letzte Version Er sagte fluchend, dass er starten würde

Retina unter Windows 7 oder Windows Server 2008 R2 ist derzeit nicht möglich. Nicht

Sehr höflich, ich musste die virtuelle Maschine öffnen, aber ich wusste, dass es sich lohnte

Kosten. Retina- einer der besten Scanner, der identifiziert und analysiert

Gastgeber lokales Netzwerk. Körperlich und Virtuelle Server, Arbeitsplätze und

Laptops, Router und Hardware-Firewalls - Retina werde präsentieren

Eine vollständige Liste der mit dem Netzwerk verbundenen Geräte zeigt Informationen zu WLAN an

Netzwerke. Sie wird jeden von ihnen auf jede erdenkliche Weise foltern, um zumindest einen Hinweis darauf zu finden

Schwachstelle, und zwar sehr schnell. Zum Scannen eines lokalen Netzwerks der Klasse C

dauert etwa 15 Minuten. Produkt Retina identifiziert Betriebssystemschwachstellen,

Anwendungen, potenziell gefährliche Einstellungen und Parameter. Als Ergebnis können Sie

Verschaffen Sie sich einen Überblick über das Netzwerk und zeigen Sie potenzielle Schwachstellen auf. Basis mit

Schwachstellen werden nach Angaben der Entwickler stündlich aktualisiert und Informationen darüber bereitgestellt

Schwachstellen werden der Datenbank spätestens 48 Stunden nach der ersten Meldung darüber hinzugefügt

Sackwagen. Allein die Tatsache, dass es sich hierbei um ein Produkt der eEye-Fabrik handelt, ist jedoch bereits eine Besonderheit

eine Art Qualitätsgarantie.

Microsoft Baseline Security Analyzer

Website: www.microsoft.com

Verbreitung: Freeware

Plattform: Windows

Was ist das? Security Analyzer von Microsoft, der

überprüft Computer im Netzwerk auf Übereinstimmung mit den Microsoft-Anforderungen

eine beträchtliche Anzahl hat sich angesammelt. Das wichtigste Kriterium ist natürlich die Anwesenheit

auf jedem System installierte Updates. Es ist nicht nötig, mich daran zu erinnern, was ich getan habe

Conficker nutzt den MS08-67-Fehler, dessen Patch zwei Monate zuvor veröffentlicht wurde

Epidemien. Zusätzlich zu den im System fehlenden Patches erkennt MBSA auch einige

Gemeinsame Konfigurationslöcher. Vor dem Scannen des Programms

lädt Updates für seine Datenbanken herunter, sodass Sie sicher sein können: Microsoft

Baseline-Sicherheitsanalysator weiß alles über die neuesten Updates für Windows. Von

Die Scanergebnisse (Domäne oder Bereich von IP-Adressen) werden zusammengefasst

Bericht. Ein bereits visueller Bericht kann übernommen werden Bedingungsdiagramm Netzwerke,

Anzeige der Scanergebnisse in Visio. Zu diesem Zweck steht es auf der Programmwebsite zur Verfügung

ein spezieller Anschluss, der verschiedene LAN-Knoten mit Symbolen anzeigt,

füllt die Parameter der Objekte aus und fügt dort und dort Informationen zum Scannen hinzu

In der bequemsten Form können Sie sehen, welche Probleme auf einem bestimmten Computer vorliegen.

HEILIGE

Webseite:

http://www.saintcorporation.com

Verbreitung: Shareware

Plattform: -nix

Nur zwei IP-Adressen, die Sie ansprechen können HEILIGE V

Während des Testzeitraums werden sie fest im Schlüssel verankert und dieser wird Ihnen zugesandt

Email Kein Schritt nach links, kein Schritt nach rechts – aber dieses Produkt ist es auf jeden Fall wert

Versuchen Sie es trotz solch drakonischer Einschränkungen. Scannersteuerung

über ein Webinterface implementiert, was nicht verwunderlich ist - Lösungen HEILIGE

werden unter anderem in Form von Servern für den Rackeinbau (SAINTbox) und hier verkauft

Sie müssen der Mode folgen. Über eine asketische Weboberfläche ist das ganz einfach möglich

Führen Sie Tests durch und nutzen Sie langjährige Erfahrung bei der Suche

mögliche Schwachstellen im System. Ich sage noch mehr: eines der SAINTexploit-Module

ermöglicht es Ihnen, die Schwachstelle nicht nur zu erkennen, sondern auch auszunutzen! Lass uns nehmen

der berüchtigte Fehler MS08-67. Wenn der Scanner ein unbedecktes Loch erkennt und weiß

Wie man es ausnutzt, finden Sie direkt neben der Beschreibung der Sicherheitslücke einen Link zu der Sicherheitslücke

nah am Herzen Wort EXPLOIT. Mit einem Klick erhalten Sie eine Beschreibung des Exploits und

Darüber hinaus gibt es die Schaltfläche „Jetzt ausführen“, um es zu starten. Darüber hinaus, je nach Exploit,

verschiedene Parameter werden angezeigt, zum Beispiel die genaue Betriebssystemversion auf dem Remote-Host,

Shell-Typ und Port, auf dem es gestartet wird. Wenn die Ausbeutung des Ziels erfolgreich ist

Wenn der Vorgang abgeschlossen ist, wird die IP-Adresse auf der Registerkarte „Verbindungen“ des SAINTexploit-Moduls angezeigt

Opfer und Wahlmöglichkeiten, die durch den Start zur Verfügung standen

Exploit: Arbeiten mit Dateien auf einem Remote-System, Befehlszeile usw!

Stellen Sie sich vor: ein Scanner, der selbst kaputt geht! Kein Wunder, dass der Produktslogan lautet: „Untersuchen.

Exponieren. Ausnutzen". Das Kontrollsystem ist das vielfältigste und im letzten 7

Version erschien ein Modul zum Pentesting von Webanwendungen und zusätzlichen Funktionen

zur Datenbankanalyse. Durch die Festlegung eines Ziels über die Weboberfläche können Sie überwachen

Aktionen des Scanners mit allen Details und wissen genau, was und wie der Scanner tut

dieser Moment.

X-Scan

Website: http://www.xfocus.org

Verbreitung: Freeware

Plattform: Windows

Die neueste Version dieses Scanners wurde bereits 2007 veröffentlicht und stört überhaupt nicht

Verwenden Sie es jetzt dank des Systems von Plug-Ins und Skripten.

geschrieben in NASL, der gleichen Sprache, die auch in Nessus/OpenVAS verwendet wird. Finden

und es ist einfach, vorhandene Skripte zu bearbeiten – sie befinden sich alle im Skriptordner.

Um den Scanner zu starten, müssen Sie die Scanparameter über das Menü festlegen

Konfiguration -> Scan-Parameter. Das Scanobjekt kann sein:

eine bestimmte IP oder einen Adressbereich, aber im letzteren Fall muss man moralisch sein

Ich bin darauf vorbereitet, dass die Tests langwierig sein werden. Der Scanner ist leider nicht der beste

schnell. Die Geschwindigkeit wird proportional von der Anzahl der angeschlossenen Module beeinflusst:

Zu den häufigsten gehören Add-ons, die die Passwortstärke für SSH/VNC/FTP überprüfen

gefräßig. Äußerlich X-Scan sieht eher aus wie ein von jemandem selbstgemachtes Produkt

für den eigenen Bedarf verwendet und in den öffentlichen Bereich freigegeben, um frei zu schweben. Vielleicht würde er es tun

und erlangte ohne die Unterstützung von Nessus-Skripten keine solche Popularität

aktiviert über das Nessus-Attack-Scripts-Modul. Andererseits lohnt es sich

Schauen Sie sich den Scanbericht an und alle Zweifel an der Nützlichkeit des Scanners verschwinden

zweiter Plan. Es wird nicht nach einem der offiziellen Informationssicherheitsstandards gestaltet, sondern

wird Ihnen auf jeden Fall viel Neues über das Netzwerk erzählen.

Rapid 7 NeXpose

Website: www.rapid7.com

Verbreitung: Freeeware-Version

Plattform: nix/Win

Schnell 7 ist eines der am schnellsten wachsenden Unternehmen, das sich darauf spezialisiert hat

über Informationssicherheit in der Welt. Sie war es, die das Projekt kürzlich erworben hat

Metasploit Framework, und das Projekt ist ihre Arbeit NeXpose. Preis

Der „Eintritt“ für die Nutzung der kommerziellen Version beträgt fast 3000 US-Dollar, aber

Für Enthusiasten gibt es eine Community-Version mit leicht eingeschränktem Funktionsumfang.

Diese kostenlose Version lässt sich problemlos in Metasploit integrieren (Sie benötigen keine Version).

unter 3.3.1). Das Funktionsschema ist ziemlich knifflig: Zuerst wird NeXpose gestartet, dann

Metasploit-Konsole (msfconsole), woraufhin Sie den Scanvorgang starten können

und konfigurieren Sie es mit einer Reihe von Befehlen (nexpose_connect, nexpose_scan,

nexpose_discover, nexpose_dos und andere). Cool, dass man es kombinieren kann

Funktionalität NeXpose und andere Metasploit-Module Das einfachste, aber

Ein wirkungsvolles Beispiel: Suchen Sie sofort nach Computern mit einer bestimmten Schwachstelle

Nutzen Sie es mit dem entsprechenden Metasploit-Modul aus – wir bekommen

Autorouting auf einem neuen Qualitätsniveau.

WARNUNG

Das Pentestieren von Servern und Ressourcen des Ressourceneigentümers ohne seinen Willen ist eine Straftat

strafbar. Im Falle einer Nutzung des erworbenen Wissens für rechtswidrige Zwecke liegt der Autor bzw

Die Herausgeber sind nicht verantwortlich.

Bei einem als Schwachstellenscan bezeichneten Prozess werden einzelne Hosts oder Netzwerke auf potenzielle Bedrohungen überprüft.

Und die Notwendigkeit, die Sicherheit zu überprüfen, entsteht für IT-Spezialisten häufig – insbesondere wenn es um große Organisationen geht, die über wertvolle Informationen verfügen, die von Angreifern benötigt werden könnten.

Administratoren kleiner Netzwerke sollten solche Scans nicht vernachlässigen, zumal im Jahr 2017 Hunderttausende Computer schweren Angriffen durch groß angelegte Ransomware-Viren ausgesetzt waren, die von Hackern gestartet wurden.

Verwendung von Schwachstellenscannern

Spezialisten für Informationssicherheit scannen Netzwerke mithilfe geeigneter Software auf Schwachstellen in ihren Sicherheitssystemen.

Solche Programme werden Schwachstellenscanner genannt.

Ihr Funktionsprinzip besteht darin, Anwendungen, die auf Netzwerkcomputern laufen, zu überprüfen und nach sogenannten „Lücken“ zu suchen, die von Außenstehenden genutzt werden könnten, um Zugang zu wichtigen Informationen zu erhalten.

Durch den richtigen Einsatz von Programmen, die Netzwerkschwachstellen erkennen können, können IT-Spezialisten Probleme mit gestohlenen Passwörtern vermeiden die folgenden Probleme lösen:

- Suche nach Schadcode, der in Ihren Computer eingedrungen ist;

- Inventarisierung von Software und anderen Systemressourcen;

- Erstellen von Berichten mit Informationen über Schwachstellen und Möglichkeiten zu deren Beseitigung.

Schwachstellenscanner sind von besonderer Bedeutung für Organisationen, deren Tätigkeitsbereich die Verarbeitung und Speicherung wertvoller Archive und vertraulicher Informationen umfasst. Solche Programme werden von Unternehmen benötigt, die in den Bereichen wissenschaftliche Forschung, Medizin, Handel, Informationstechnologie, Werbung, Finanzen und andere Aufgaben, die von Informationslecks betroffen sein könnten.

Scan-Mechanismen

Das Scannen von Schwachstellen erfolgt mithilfe von zwei Hauptmechanismen: Scannen und Sondieren.

Die erste Option geht davon aus, dass das Scannerprogramm eine passive Analyse durchführt und das Vorhandensein von Sicherheitsproblemen nur anhand einer Reihe indirekter Anzeichen, jedoch ohne tatsächliche Beweise, feststellt.

Diese Technik wird als „logische Schlussfolgerung“ bezeichnet Seine Prinzipien bestehen darin, die folgenden Schritte auszuführen:

1. Identifizierung der offenen Ports auf jedem Gerät im Netzwerk;

2. Sammlung von Headern, die Ports zugeordnet sind und während des Scanvorgangs gefunden wurden;

3. Vergleich der empfangenen Header mit einer speziellen Tabelle, die Regeln zur Identifizierung von Schwachstellen enthält;

4. Rückschlüsse auf das Vorhandensein oder Nichtvorhandensein von Sicherheitsproblemen im Netzwerk ziehen.

Ein als „Probing“ bezeichneter Prozess ist eine aktive Testtechnik, mit der Sie mit nahezu hundertprozentiger Sicherheit überprüfen können, ob im Netzwerk Schwachstellen vorliegen oder nicht.

Es ist im Vergleich zum Scannen relativ langsam, aber in den meisten Fällen genauer.

Die Methode, auch „Bestätigung“ genannt, nutzt die während des vorläufigen Scans erhaltenen Informationen, um jedes Netzwerkgerät effektiver zu analysieren und das Vorhandensein von Bedrohungen zu bestätigen oder zu verneinen.

Der Hauptvorteil der zweiten Option besteht nicht nur in der Bestätigung der Probleme, die durch einen einfachen Scan erkannt werden können, sondern auch in der Erkennung von Problemen, die mit einer passiven Technik nicht gefunden werden können. Die Überprüfung erfolgt mithilfe von drei Mechanismen: Header-Prüfungen, aktive Sondierungsprüfungen und simulierte Angriffe.

Header prüfen

Der Mechanismus, dessen Name ist Englische Sprache hört sich an wie „Bannercheck“, besteht aus einer Reihe von Scans und ermöglicht es, anhand der Daten, die als Antwort auf seine Anfrage an das Scannerprogramm übermittelt werden, bestimmte Rückschlüsse zu ziehen.

Ein Beispiel für eine solche Prüfung wäre das Scannen von Headern mit der Sendmail-Anwendung, mit dem Sie Softwareversionen ermitteln und das Vorhandensein oder Nichtvorhandensein von Problemen überprüfen können.

Die Technik gilt als die einfachste und schnellste, hat aber eine Reihe von Nachteilen:

- Nicht sehr hohe Überprüfungseffizienz. Darüber hinaus können Angreifer die Header-Informationen ändern, indem sie Versionsnummern und andere Informationen entfernen, die der Scanner verwendet, um Schlussfolgerungen zu ziehen. Einerseits ist die Wahrscheinlichkeit einer solchen Veränderung nicht allzu hoch, andererseits sollte sie nicht vernachlässigt werden.

- Unfähigkeit, genau zu bestimmen, ob die im Header enthaltenen Daten einen Hinweis auf eine Sicherheitslücke darstellen. Dies gilt zunächst für Programme, denen der Quellcode beiliegt. Bei der Behebung ihrer Schwachstellen müssen die Versionsnummern in den Headern manuell geändert werden – manchmal vergessen Entwickler dies einfach.

- IN die Wahrscheinlichkeit, dass eine Schwachstelle in zukünftigen Versionen des Programms auftritt, auch nachdem es aus früheren Modifikationen entfernt wurde.

Trotz gewisser Nachteile und der fehlenden Garantie für die Erkennung von „Lücken“ im System kann der Prozess der Header-Überprüfung nicht nur als erster, sondern auch als einer der Hauptschritte des Scannens bezeichnet werden. Darüber hinaus stört seine Verwendung weder den Betrieb von Diensten noch von Netzwerkknoten.

Aktive Sondierungskontrollen

Die auch „Active Probing Check“ genannte Technik basiert nicht auf der Überprüfung von Softwareversionen in Headern, sondern auf der Analyse und dem Vergleich digitaler „Abdrücke“ von Programmen mit Informationen über bereits bekannte Schwachstellen.

Das Funktionsprinzip ein bisschen wie der Algorithmus von Antivirenanwendungen Dabei werden gescannte Fragmente mit Virendatenbanken verglichen.

Zur gleichen Gruppe von Techniken gehört auch die Überprüfung des Erstellungsdatums der gescannten Software bzw Prüfsummen, mit dem Sie die Authentizität und Integrität von Programmen überprüfen können.

Um Informationen über Schwachstellen zu speichern, werden spezielle Datenbanken verwendet, die auch Informationen enthalten, mit denen Sie das Problem beheben und das Risiko eines unbefugten Zugriffs auf das Netzwerk verringern können.

Diese Informationen werden manchmal sowohl von Sicherheitsanalysesystemen als auch von Software verwendet, deren Aufgabe es ist, Angriffe zu erkennen. Im Allgemeinen ist die von großen Unternehmen wie ISS und Cisco verwendete Active-Probe-Testtechnik deutlich schneller als andere Methoden – obwohl sie schwieriger zu implementieren ist als die Header-Prüfung.

Simulierte Angriffe

Eine andere Methode im Englischen heißt „Exploit-Check“, was ins Russische übersetzt werden kann als „Simulierte Angriffe“.

Die damit durchgeführte Prüfung gehört ebenfalls zu den Sondierungsoptionen und basiert auf der Suche nach Programmfehlern durch deren Verstärkung.

Die Technik weist folgende Merkmale auf:

- Einige Sicherheitslücken können erst erkannt werden, wenn ein echter Angriff auf verdächtige Dienste und Knoten simuliert wird.

- Scannerprogramme überprüfen Software-Header während eines gefälschten Angriffs;

- Beim Scannen von Daten werden Schwachstellen viel schneller erkannt als unter normalen Bedingungen;

- Durch die Simulation von Angriffen können Sie mehr Schwachstellen finden (sofern sie ursprünglich vorhanden waren) als mit den beiden vorherigen Methoden – und die Erkennungsgeschwindigkeit ist recht hoch, aber die Verwendung dieser Methode ist nicht immer ratsam;

- Situationen, die das Starten von „Nachahmungsangriffen“ nicht zulassen, werden in zwei Gruppen eingeteilt – die Gefahr von Problemen bei der Wartung der getesteten Software oder die grundsätzliche Unmöglichkeit, das System anzugreifen.

Der Einsatz dieser Technik ist unerwünscht, wenn es sich bei den Untersuchungsobjekten um geschützte Server mit wertvollen Informationen handelt.

Ein Angriff auf solche Computer kann zu schwerwiegenden Datenverlusten und zum Ausfall wichtiger Netzwerkelemente führen, und die Kosten für die Wiederherstellung der Funktionalität können selbst unter Berücksichtigung einer erhöhten Systemsicherheit zu hoch sein.

In diesem Fall empfiehlt es sich, andere Verifizierungsmethoden zu nutzen – zum Beispiel Active Probing oder Header-Checking.

Mittlerweile umfasst die Liste der Schwachstellen auch solche, die ohne Versuche, Angriffe zu simulieren, nicht erkannt werden können – dazu zählen beispielsweise Anfälligkeit für Packet Storm-Angriffe.

Standardmäßig sind solche Überprüfungsmethoden im System deaktiviert.

Der Benutzer muss sie unabhängig aktivieren.

Zu den Scannerprogrammen, die die dritte Methode zum Scannen nach Schwachstellen verwenden, gehören Systeme wie Internet-Scanner Und CyberCop-Scanner. In der ersten Anwendung werden Schecks hervorgehoben in einer separaten Kategorie „Denial of Service“. Bei Verwendung einer Funktion aus der Liste meldet das Programm die Gefahr eines Ausfalls oder Neustarts des gescannten Knotens und weist darauf hin, dass die Verantwortung für den Start des Scans beim Benutzer liegt.

Hauptphasen des Schwachstellentests

Die meisten Programme scannen nach Schwachstellen funktioniert so:

1. Sammelt alle notwendigen Informationen über das Netzwerk Dabei werden zunächst alle aktiven Geräte im System und die darauf laufende Software identifiziert. Erfolgt die Analyse nur auf der Ebene eines PCs, auf dem bereits ein Scanner installiert ist, wird dieser Schritt übersprungen.

2. Versucht, potenzielle Schwachstellen zu finden Dabei werden spezielle Datenbanken verwendet, um die erhaltenen Informationen mit bereits bekannten Sicherheitslücken abzugleichen. Der Vergleich erfolgt mittels aktiver Sondierung oder Header-Prüfung.

3. Bestätigt gefundene Schwachstellen mithilfe spezieller Techniken– Nachahmung einer bestimmten Art von Angriff, die das Vorhandensein oder Nichtvorhandensein einer Bedrohung beweisen kann.

4. Erstellt Berichte basierend auf den beim Scannen gesammelten Informationen, Beschreibung von Schwachstellen.

Die letzte Phase des Scannens ist die automatische Behebung oder der Versuch, Probleme zu beheben. Diese Funktion ist in fast jedem Systemscanner verfügbar und fehlt in den meisten Anwendungen zum Scannen von Netzwerkschwachstellen.

Unterschiede in der Arbeit verschiedener Programme

Einige Scanner kategorisieren Schwachstellen nach Bedrohungsstufe.

Zum Beispiel, NetSonar-System unterteilt sie in Netzwerk-Varianten, die sich auf Router auswirken können, was schwerwiegender ist, und lokale, die sich auf Workstations auswirken können.

Internet-Scanner unterteilt Bedrohungen in drei Stufen – niedrig, hoch und mittel.

Diese beiden Scanner weisen mehrere weitere Unterschiede auf.

Mit ihrer Hilfe werden nicht nur Berichte erstellt, sondern auch in mehrere Gruppen eingeteilt, die sich jeweils an bestimmte Benutzer richten – vom Netzwerkadministrator bis zum Organisationsleiter.

Darüber hinaus wird für erstere die maximale Anzahl an Zahlen angegeben, für das Management schön gestaltete Grafiken und Diagramme mit wenig Details.

Die von den Scannern generierten Berichte enthalten Empfehlungen zur Beseitigung der gefundenen Schwachstellen.

Die meisten dieser Informationen sind in den vom Internet-Scanner-Programm erzeugten Daten enthalten Schritt für Schritt Anweisungen um das Problem unter Berücksichtigung der Eigenschaften verschiedener Betriebssysteme zu lösen.

Auch der Fehlerbehebungsmechanismus ist bei Scannern unterschiedlich implementiert. Daher gibt es im Systemscanner hierfür ein spezielles Skript, das vom Administrator gestartet wird, um das Problem zu lösen. Gleichzeitig wird ein zweiter Algorithmus erstellt, der vorgenommene Änderungen korrigieren kann, wenn der erste zu Leistungseinbußen oder zum Ausfall einzelner Knoten geführt hat. In den meisten anderen Scannerprogrammen gibt es keine Möglichkeit, Änderungen rückgängig zu machen.

Administratoraktionen zur Erkennung von Schwachstellen

Um Sicherheitslücken zu finden, stehen dem Administrator drei Algorithmen zur Verfügung.

Die erste und beliebteste Option– Überprüfen des Netzwerks auf das Vorhandensein von nur potenzielle Schwachstellen. Es ermöglicht Ihnen, eine Vorschau der Systemdaten anzuzeigen, ohne den Betrieb der Knoten zu unterbrechen, und bietet maximale Analysegeschwindigkeit.

Zweite Option– Scannen zur Überprüfung und Bestätigung von Schwachstellen. Die Technik nimmt mehr Zeit in Anspruch und kann bei der Implementierung des Mechanismus zur Simulation von Angriffen zu Fehlfunktionen in der Software von Computern im Netzwerk führen.

Methode Nr. 3 beinhaltet den Einsatz aller drei Mechanismen (sowohl mit Administrator- als auch mit Benutzerrechten) und den Versuch, Schwachstellen auf einzelnen Computern zu beseitigen. Aufgrund der geringen Geschwindigkeit und der Gefahr einer Beschädigung der Software wird diese Methode am seltensten verwendet – vor allem dann, wenn ernsthafte Hinweise auf das Vorhandensein von „Löchern“ vorliegen.

Fähigkeiten moderner Scanner

Die wesentlichen Anforderungen an ein Scannerprogramm, das das System und seine einzelnen Komponenten auf Schwachstellen überprüft, sind: Sind:

- Plattformübergreifend oder Unterstützung für mehrere Betriebssysteme. Wenn Sie über diese Funktion verfügen, können Sie ein Netzwerk bestehend aus Computern scannen verschiedene Plattformen. Zum Beispiel mit mehreren Windows-Versionen oder sogar mit Systemen wie UNIX.

- Möglichkeit, mehrere Ports gleichzeitig zu scannen– Diese Funktion reduziert den Zeitaufwand für die Überprüfung erheblich.

- Scannen aller Arten von Software, die normalerweise anfällig für Hackerangriffe sind. Zu dieser Software gehören Produkte von Adobe und Microsoft (z. B. die MS Office-Suite mit Office-Anwendungen).

- Überprüfung des gesamten Netzwerks und seiner einzelnen Elemente, ohne dass ein Scan durchgeführt werden muss für jeden Systemknoten.

Die meisten modernen Scanprogramme verfügen über ein intuitives Menü und lassen sich ganz einfach entsprechend den auszuführenden Aufgaben konfigurieren.

Daher können Sie mit fast jedem dieser Scanner eine Liste der zu scannenden Hosts und Programme erstellen, Anwendungen angeben, für die Updates automatisch installiert werden, wenn Schwachstellen erkannt werden, und die Häufigkeit des Scans und der Erstellung von Berichten festlegen.

Nach Erhalt der Berichte ermöglicht der Scanner dem Administrator, die Bedrohungsbeseitigung durchzuführen.

Zu den zusätzlichen Funktionen von Scannern gehört die Möglichkeit, Datenverkehr einzusparen, der dadurch entsteht, dass nur eine Kopie der Distribution heruntergeladen und auf allen Computern im Netzwerk verteilt wird. Eine weitere wichtige Funktion besteht darin, den Verlauf vergangener Scans zu speichern, wodurch Sie den Betrieb von Knoten in bestimmten Zeitintervallen bewerten und die Risiken neuer Sicherheitsprobleme einschätzen können.

Netzwerk-Schwachstellenscanner

Das Angebot an Scannerprogrammen auf dem modernen Softwaremarkt ist recht groß.

Sie alle unterscheiden sich in Funktionalität, Effizienz bei der Suche nach Schwachstellen und Preis.

Um die Leistungsfähigkeit solcher Anwendungen einzuschätzen, lohnt es sich, die Merkmale und Merkmale der fünf beliebtesten Optionen zu berücksichtigen.

GFI LanGuard

Der Hersteller GFI Software gilt als einer der Marktführer auf dem globalen Markt für Informationssicherheit und seine Produkte werden in die Bewertung der bequemsten und effektivsten Produkte zur Überprüfung auf Programmschwachstellen aufgenommen.

Eine solche Anwendung, die Sicherheit für das Netzwerk und einzelne Computer bietet, ist GFI LanGuard. zu dessen Merkmalen gehören:

- schnelle Beurteilung des Status der Ports im System;

- Suche nach unsicheren Einstellungen auf Netzwerkcomputern und verbotener Installation von Programmen, Add-Ons und Patches;

- die Möglichkeit, nicht nur einzelne Computer und Server, sondern auch im System enthaltene virtuelle Maschinen und sogar verbundene Smartphones zu scannen;

- Erstellen eines detaillierten Berichts auf der Grundlage der Scanergebnisse, in dem Schwachstellen, ihre Parameter und Methoden zur Beseitigung aufgeführt sind;

- intuitive Bedienung und Anpassungsmöglichkeiten Automatische Operation– Bei Bedarf startet der Scanner bestimmte Zeit, und alle Korrekturen werden ohne Eingriff des Administrators durchgeführt;

- die Möglichkeit, erkannte Bedrohungen schnell zu beseitigen, Systemeinstellungen zu ändern, zugelassene Software zu aktualisieren und verbotene Programme zu entfernen.

Was diesen Scanner von den meisten Analoga unterscheidet, ist die Installation von Updates und Patches für fast jedes Betriebssystem.

Diese Funktion und andere Vorteile von GFI LanGuard ermöglichen es, in der Bewertung von Programmen zur Suche nach Netzwerkschwachstellen ganz oben zu stehen.

Gleichzeitig sind die Kosten für den Einsatz des Scanners relativ gering und auch für kleine Unternehmen erschwinglich.

Nessus

Das Nessus-Programm wurde erstmals vor 20 Jahren veröffentlicht, ist aber erst seit 2003 kostenpflichtig.

Die Monetarisierung des Projekts hat es nicht weniger beliebt gemacht – dank seiner Effizienz und Geschwindigkeit nutzt jeder sechste Administrator weltweit diesen speziellen Scanner.

Zu den Vorteilen der Wahl von Nessus gehören:

- ständig aktualisierte Schwachstellendatenbank;

- einfache Installation und benutzerfreundliche Oberfläche;

- effektive Erkennung von Sicherheitsproblemen;

- die Verwendung von Plugins, von denen jedes seine eigene Aufgabe ausführt – zum Beispiel scannt es das Linux-Betriebssystem oder beginnt nur mit der Überprüfung von Headern.

Zusätzliche Scannerfunktion– die Möglichkeit, Tests zu verwenden, die von Benutzern mit spezieller Software erstellt wurden. Gleichzeitig weist das Programm aber auch zwei gravierende Nachteile auf. Der erste ist die Möglichkeit des Ausfalls einiger Programme beim Scannen mit der Methode „simulierte Angriffe“, der zweite sind die relativ hohen Kosten.

Symantec-Sicherheitscheck

Security Check ist ein kostenloser Scanner von Symantec.

Zu seinen Funktionen gehört die Suche nicht nur nach Schwachstellen, sondern auch nach Viren – darunter Makroviren, Trojaner und Internetwürmer. Tatsächlich besteht die Anwendung aus zwei Teilen – dem Security Scan-Scanner, der die Netzwerksicherheit gewährleistet, und dem Virenerkennungs-Antivirenprogramm.

Zu den Vorteilen des Programms zählen die einfache Installation und die Möglichkeit, über einen Browser zu arbeiten. Zu den Nachteilen zählen die geringe Effizienz – die Vielseitigkeit des Produkts, die es ermöglicht, auch nach Viren zu suchen, macht es für das Scannen eines Netzwerks nicht sehr geeignet. Die meisten Benutzer empfehlen, diesen Scanner nur für zusätzliche Überprüfungen zu verwenden.

XSpider

Der XSpider-Scanner wird von Positive Technologies hergestellt, dessen Vertreter behaupten, dass das Programm nicht nur bereits bekannte Schwachstellen erkennt, sondern auch in der Lage ist, noch nicht erstellte Bedrohungen zu finden.

Zu den Funktionen der Anwendung gehören:

- effektive Erkennung von „Löchern“ im System;

- die Möglichkeit, remote zu arbeiten, ohne zusätzliche Software zu installieren;

- Erstellen detaillierter Berichte mit Tipps zur Fehlerbehebung;

- Aktualisierung der Datenbank mit Schwachstellen und Softwaremodulen;

- gleichzeitiges Scannen einer großen Anzahl von Knoten und Workstations;

- Speichern des Scheckverlaufs für weitere Analyse Probleme.

Erwähnenswert ist auch, dass die Kosten für die Nutzung des Scanners im Vergleich zum Nessus-Programm günstiger sind. Obwohl höher als GFI LanGuard.

QualysGuard

Der Scanner gilt als multifunktional und ermöglicht Ihnen den Erhalt eines detaillierten Berichts, der den Grad der Schwachstellen, die Zeit für deren Beseitigung und den Grad der Auswirkung der „Bedrohung“ auf das Unternehmen bewertet.

Der Produktentwickler Qualys, Inc. stellt das Programm Hunderttausenden Verbrauchern zur Verfügung, darunter der Hälfte der größten Unternehmen der Welt.

Der Unterschied zwischen dem Programm ist die Präsenz Cloud-Speicher Datenbank und eine integrierte Reihe von Anwendungen, die es ermöglichen, nicht nur die Sicherheit des Netzwerks zu erhöhen, sondern auch die Kosten für die Anpassung an verschiedene Anforderungen zu senken.

Mit der Software können Sie Unternehmenswebsites, einzelne Computer und das Netzwerk als Ganzes scannen.

Das Ergebnis des Scans ist ein Bericht, der automatisch an den Administrator gesendet wird und Empfehlungen zur Beseitigung von Schwachstellen enthält.

Schlussfolgerungen

Angesichts der Vielzahl an Anwendungen zum Scannen des Netzwerks und seiner Knoten auf Schwachstellen wird die Arbeit des Administrators erheblich erleichtert.

Jetzt muss er nicht mehr alle Scan-Mechanismen manuell starten – er muss nur noch suchen passende Anwendung, wählen Sie eine Verifizierungsmethode aus, konfigurieren Sie und nutzen Sie die Empfehlungen des empfangenen Berichts.

Sie sollten einen geeigneten Scanner basierend auf der Funktionalität der Anwendung und der Wirksamkeit der Bedrohungserkennung (die durch Benutzerbewertungen bestimmt wird) auswählen – und, was auch sehr wichtig ist, zu einem Preis, der mit dem Wert der bereitgestellten Informationen vergleichbar sein sollte geschützt.

Sicherheitsscanner: Erkennt Netzwerkschwachstellen, verwaltet Updates und Patches, behebt automatisch Probleme, prüft Software und Hardware. GFI Netzwerksicherheit">Netzwerksicherheit 2080

Netzwerksicherheitsscanner und zentrales Update-Management

GFI LanGuard arbeitet als virtueller Sicherheitsberater:

— Verwaltet Updates für Windows®, Mac OS® und Linux®

– Erkennt Schwachstellen auf Computern und mobile Geräte

— Führt Audits durch Netzwerkgeräte und Software

GFI Languard ist ein Sicherheitsscanner für Netzwerke jeder Größe: Netzwerk-Port- und Schwachstellenscanner, Sicherheitsscanner, findet automatisch Lücken im Netzwerk

GFI Languard ist ein Sicherheitsscanner für Netzwerke jeder Größe: Netzwerk-Port- und Schwachstellenscanner, Sicherheitsscanner, findet automatisch Lücken im NetzwerkWas ist GFI LanGuard?

Mehr als ein Schwachstellenscanner!

GFI LanGuard ist ein Netzwerksicherheitsscanner: Erkennt, identifiziert und behebt Netzwerkschwachstellen. Vollständiger Port-Scan, Präsenz notwendige Updates Netzwerksicherheitssoftware sowie Software- und Hardware-Auditing sind alle über ein einziges Bedienfeld möglich.

Portscanner

Mehrere vorgefertigte Scan-Profile ermöglichen es Ihnen, einen vollständigen Scan aller Ports durchzuführen und schnell nur diejenigen zu überprüfen, die häufig von unerwünschter und bösartiger Software verwendet werden. GFI LanGuard scannt mehrere Knoten gleichzeitig, reduziert den Zeitaufwand erheblich und vergleicht dann die darauf gefundene Software belebte Häfen mit dem Erwarteten.

Updates und Patches

Vor der Installation letzte Aktualisierung Ihre Knoten sind völlig ungeschützt, da die neuesten Schwachstellen, die durch aktuelle Patches und Updates abgedeckt werden, von Hackern genutzt werden, um in Ihr Netzwerk einzudringen. Im Gegensatz zu in das Betriebssystem integrierten Tools überprüft GFI LanGuard nicht nur das Betriebssystem selbst, sondern auch beliebte Software, deren Schwachstellen normalerweise zum Hacken genutzt werden: Adobe Acrobat/Reader, Flash Player, Skype, Outlook, Browser, Instant Messenger.

Knotenprüfung

GFI LanGuard erstellt für Sie eine detaillierte Liste der auf jedem Computer installierten Software und Hardware und erkennt verbotene oder fehlende Programme sowie unnötig angeschlossene Geräte. Die Ergebnisse mehrerer Scans können verglichen werden, um Änderungen in der Software zu erkennen Hardware.

Neueste Bedrohungsinformationen

Jeder Scan wird nach der Aktualisierung der Daten zu Schwachstellen durchgeführt, deren Anzahl in der GFI LanGuard-Datenbank bereits 50.000 überschritten hat. Bedrohungsinformationen werden von den Softwareanbietern selbst sowie von vertrauenswürdigen SANS- und OVAL-Listen bereitgestellt, sodass Sie immer vor den neuesten Bedrohungen geschützt sind, darunter Heartbleed, Clandestine, Shellshock, Poodle, Sandworm und mehr.

Automatische Korrektur

Sobald Sie einen detaillierten Scan-Bericht mit einer Beschreibung jeder Schwachstelle und Links zu weiterer Literatur erhalten, können Sie die meisten Bedrohungen mit einem Klick auf die Schaltfläche „Beheben“ beheben: Ports werden geschlossen, Registrierungsschlüssel korrigiert, Patches installiert, Software aktualisiert, verboten Programme werden entfernt und fehlende Programme werden installiert.

Bei einem als Schwachstellenscan bezeichneten Prozess werden einzelne Hosts oder Netzwerke auf potenzielle Bedrohungen überprüft.

Und die Notwendigkeit, die Sicherheit zu überprüfen, entsteht häufig – insbesondere wenn es sich um große Organisationen handelt, die über wertvolle Informationen verfügen, die von Angreifern benötigt werden könnten.

Administratoren kleiner Netzwerke sollten solche Scans nicht vernachlässigen, zumal im Jahr 2017 Hunderttausende Computer schweren Angriffen von Hackern ausgesetzt waren.

Verwendung von Schwachstellenscannern

Spezialisten für Informationssicherheit scannen Netzwerke mithilfe geeigneter Software auf Schwachstellen in ihren Sicherheitssystemen.

Solche Programme werden Schwachstellenscanner genannt.

Ihr Funktionsprinzip besteht darin, laufende Anwendungen zu überprüfen und nach sogenannten „Lücken“ zu suchen, die von Außenstehenden genutzt werden könnten, um an wichtige Informationen zu gelangen.

Durch den richtigen Einsatz von Programmen, die Netzwerkschwachstellen erkennen können, können IT-Spezialisten Probleme mit gestohlenen Passwörtern vermeiden die folgenden Probleme lösen:

- Suche nach Schadcode, der in Ihren Computer eingedrungen ist;

- Inventarisierung von Software und anderen Systemressourcen;

- Erstellen von Berichten mit Informationen über Schwachstellen und Möglichkeiten zu deren Beseitigung.

Der Hauptvorteil der zweiten Option besteht nicht nur in der Bestätigung der Probleme, die durch einen einfachen Scan erkannt werden können, sondern auch in der Erkennung von Problemen, die mit einer passiven Technik nicht gefunden werden können. Die Überprüfung erfolgt mithilfe von drei Mechanismen: Header-Prüfungen, aktive Sondierungsprüfungen und simulierte Angriffe.

Header prüfen

Ein Mechanismus, dessen Name auf Englisch klingt „Bannercheck“, besteht aus einer Reihe von Scans und ermöglicht es, anhand der Daten, die als Antwort auf seine Anfrage an das Scannerprogramm übermittelt werden, bestimmte Rückschlüsse zu ziehen.

Ein Beispiel für eine solche Prüfung wäre das Scannen von Headern mit der Sendmail-Anwendung, mit dem Sie Softwareversionen ermitteln und das Vorhandensein oder Nichtvorhandensein von Problemen überprüfen können.

Die Technik gilt als die einfachste und schnellste, hat aber eine Reihe von Nachteilen:

- Nicht sehr hohe Überprüfungseffizienz. Darüber hinaus können Angreifer die Header-Informationen ändern, indem sie Versionsnummern und andere Informationen entfernen, die der Scanner verwendet, um Schlussfolgerungen zu ziehen. Einerseits ist die Wahrscheinlichkeit einer solchen Veränderung nicht allzu hoch, andererseits sollte sie nicht vernachlässigt werden.

- Unfähigkeit, genau zu bestimmen, ob die im Header enthaltenen Daten einen Hinweis auf eine Sicherheitslücke darstellen. Dies gilt zunächst für Programme, denen der Quellcode beiliegt. Bei der Behebung ihrer Schwachstellen müssen die Versionsnummern in den Headern manuell geändert werden – manchmal vergessen Entwickler dies einfach.

- IN die Wahrscheinlichkeit, dass eine Schwachstelle in zukünftigen Versionen des Programms auftritt, auch nachdem es aus früheren Modifikationen entfernt wurde.

Trotz gewisser Nachteile und der fehlenden Garantie für die Erkennung von „Lücken“ im System kann der Prozess der Header-Überprüfung nicht nur als erster, sondern auch als einer der Hauptschritte des Scannens bezeichnet werden. Darüber hinaus stört seine Verwendung weder den Betrieb von Diensten noch von Netzwerkknoten.

Aktive Sondierungskontrollen

Die auch „Active Probing Check“ genannte Technik basiert nicht auf Header-Checks, sondern auf der Analyse und dem Vergleich digitaler „Abdrücke“ von Programmen mit Informationen über bereits bekannte Schwachstellen.

Das Funktionsprinzip ein bisschen wie ein Algorithmus Dabei werden gescannte Fragmente mit Virendatenbanken verglichen.

Zur gleichen Gruppe von Techniken gehört auch die Überprüfung des Erstellungsdatums der gescannten Software oder von Prüfsummen, mit denen Sie die Authentizität und Integrität der Programme überprüfen können.

Um Informationen über Schwachstellen zu speichern, werden spezielle Datenbanken verwendet, die auch Informationen enthalten, mit denen Sie das Problem beheben und das Risiko eines unbefugten Zugriffs auf das Netzwerk verringern können.

Diese Informationen werden manchmal sowohl von Sicherheitsanalysesystemen als auch von Software verwendet, deren Aufgabe es ist, Angriffe zu erkennen. Im Allgemeinen funktioniert die Active-Probing-Testtechnik, die von großen Unternehmen wie ISS und ISS verwendet wird, viel schneller als andere Methoden – obwohl sie schwieriger zu implementieren ist als die Header-Prüfung.

Simulierte Angriffe

Eine andere Methode im Englischen heißt „Exploit-Check“, was ins Russische übersetzt werden kann als „Simulierte Angriffe“.

Die damit durchgeführte Prüfung gehört ebenfalls zu den Sondierungsoptionen und basiert auf der Suche nach Programmfehlern durch deren Verstärkung.

Die Technik weist folgende Merkmale auf:

- Einige Sicherheitslücken können erst erkannt werden, wenn ein echter Angriff auf verdächtige Dienste und Knoten simuliert wird.

- Scannerprogramme überprüfen Software-Header während eines gefälschten Angriffs;

- Beim Scannen von Daten werden Schwachstellen viel schneller erkannt als unter normalen Bedingungen;

- Durch die Simulation von Angriffen können Sie mehr Schwachstellen finden (sofern sie ursprünglich vorhanden waren) als mit den beiden vorherigen Methoden – und die Erkennungsgeschwindigkeit ist recht hoch, aber die Verwendung dieser Methode ist nicht immer ratsam;

- Situationen, die das Starten von „Nachahmungsangriffen“ nicht zulassen, werden in zwei Gruppen eingeteilt – die Gefahr von Problemen bei der Wartung der getesteten Software oder die grundsätzliche Unmöglichkeit, das System anzugreifen.

Der Einsatz dieser Technik ist unerwünscht, wenn es sich bei den Untersuchungsobjekten um geschützte Server mit wertvollen Informationen handelt.

Ein Angriff auf solche Computer kann zu schwerwiegenden Datenverlusten und dem Ausfall wichtiger Netzwerkelemente führen, und die Kosten für die Wiederherstellung der Funktionalität können selbst unter Berücksichtigung dieser Tatsache zu hoch sein.

In diesem Fall empfiehlt es sich, andere Verifizierungsmethoden zu nutzen – zum Beispiel Active Probing oder Header-Checking.

Mittlerweile umfasst die Liste der Schwachstellen auch solche, die ohne Versuche, Angriffe zu simulieren, nicht erkannt werden können – dazu zählen beispielsweise anfällig für Packet Storm-Angriffe.

Standardmäßig sind solche Überprüfungsmethoden im System deaktiviert.

Der Benutzer muss sie unabhängig aktivieren.

Zu den Scannerprogrammen, die die dritte Methode zum Scannen nach Schwachstellen verwenden, gehören Systeme wie Internet-Scanner Und CyberCop-Scanner. In der ersten Anwendung werden Schecks hervorgehoben in einer separaten Kategorie „Denial of Service“. Bei Verwendung einer Funktion aus der Liste meldet das Programm die Gefahr eines Ausfalls oder Neustarts des gescannten Knotens und weist darauf hin, dass die Verantwortung für den Start des Scans beim Benutzer liegt.

Hauptphasen des Schwachstellentests

Die meisten Programme scannen nach Schwachstellen funktioniert so:

1 Sammelt alle notwendigen Informationen über das Netzwerk Dabei werden zunächst alle aktiven Geräte im System und die darauf laufende Software identifiziert. Erfolgt die Analyse nur auf der Ebene eines PCs, auf dem bereits ein Scanner installiert ist, wird dieser Schritt übersprungen.

2 Versucht, potenzielle Schwachstellen zu finden Dabei werden spezielle Datenbanken verwendet, um die erhaltenen Informationen mit bereits bekannten Sicherheitslücken abzugleichen. Der Vergleich erfolgt mittels aktiver Sondierung oder Header-Prüfung.

3 Bestätigt gefundene Schwachstellen mithilfe spezieller Techniken– Nachahmung einer bestimmten Art von Angriff, die das Vorhandensein oder Nichtvorhandensein einer Bedrohung beweisen kann.

4 Erstellt Berichte basierend auf den beim Scannen gesammelten Informationen, Beschreibung von Schwachstellen.

Die letzte Phase des Scannens ist die automatische Behebung oder der Versuch, Probleme zu beheben. Diese Funktion ist in fast jedem Systemscanner verfügbar und fehlt in den meisten Anwendungen zum Scannen von Netzwerkschwachstellen.

Unterschiede in der Arbeit verschiedener Programme

Einige Scanner weisen Schwachstellen auf.

Zum Beispiel, NetSonar-System unterteilt sie in Netzwerk-Varianten, die sich auf Router auswirken können, was schwerwiegender ist, und lokale, die sich auf Workstations auswirken können.

Internet-Scanner unterteilt Bedrohungen in drei Stufen – niedrig, hoch und mittel.

Diese beiden Scanner weisen mehrere weitere Unterschiede auf.

Mit ihrer Hilfe werden Berichte nicht nur erstellt, sondern auch in mehrere Gruppen eingeteilt, die sich jeweils an bestimmte Benutzer richten – von bis zu den Führungskräften der Organisation.

Darüber hinaus wird für erstere die maximale Anzahl an Zahlen angegeben, für das Management schön gestaltete Grafiken und Diagramme mit wenig Details.

Die von den Scannern generierten Berichte enthalten Empfehlungen zur Beseitigung der gefundenen Schwachstellen.

Die meisten dieser Informationen sind in den vom Programm Internet Scanner erzeugten Daten enthalten, das Schritt-für-Schritt-Anleitungen zur Lösung des Problems unter Berücksichtigung der Eigenschaften verschiedener Betriebssysteme bietet.

Auch der Fehlerbehebungsmechanismus ist bei Scannern unterschiedlich implementiert. Daher gibt es im Systemscanner hierfür ein spezielles Skript, das vom Administrator gestartet wird, um das Problem zu lösen. Gleichzeitig entsteht ein zweiter Algorithmus, der vorgenommene Änderungen korrigieren kann, wenn der erste zu Leistungseinbußen oder zum Ausfall einzelner Knoten geführt hat. In den meisten anderen Scannerprogrammen gibt es keine Möglichkeit, Änderungen rückgängig zu machen.

Administratoraktionen zur Erkennung von Schwachstellen

Um Sicherheitslücken zu finden, stehen dem Administrator drei Algorithmen zur Verfügung.

Die erste und beliebteste Option– Überprüfen Sie das Netzwerk nur auf potenzielle Schwachstellen. Es ermöglicht Ihnen, eine Vorschau der Systemdaten anzuzeigen, ohne den Betrieb der Knoten zu unterbrechen, und bietet maximale Analysegeschwindigkeit.

Zweite Option– Scannen zur Überprüfung und Bestätigung von Schwachstellen. Die Technik nimmt mehr Zeit in Anspruch und kann bei der Implementierung des Mechanismus zur Simulation von Angriffen zu Fehlfunktionen in der Software von Computern im Netzwerk führen.

Methode Nr. 3 beinhaltet den Einsatz aller drei Mechanismen (sowohl mit Administrator- als auch mit Benutzerrechten) und den Versuch, Schwachstellen auf einzelnen Computern zu beseitigen. Aufgrund der geringen Geschwindigkeit und der Gefahr einer Beschädigung der Software wird diese Methode am seltensten verwendet – vor allem dann, wenn ernsthafte Hinweise auf das Vorhandensein von „Löchern“ vorliegen.

Fähigkeiten moderner Scanner

Die wesentlichen Anforderungen an ein Scannerprogramm, das das System und seine einzelnen Komponenten auf Schwachstellen überprüft, sind: Sind:

- Plattformübergreifend oder Unterstützung für mehrere Betriebssysteme. Wenn Sie über diese Funktion verfügen, können Sie ein Netzwerk scannen, das aus Computern mit unterschiedlichen Plattformen besteht. Zum Beispiel mit oder sogar mit Systemen wie UNIX.

- Möglichkeit, mehrere Ports gleichzeitig zu scannen– Diese Funktion reduziert den Zeitaufwand für die Überprüfung erheblich.

- Scannen aller Arten von Software, die normalerweise anfällig für Hackerangriffe sind. Zu dieser Software gehören die Produkte des Unternehmens (z. B. die MS Office-Suite mit Office-Anwendungen).

- Überprüfung des gesamten Netzwerks und seiner einzelnen Elemente, ohne dass ein Scan durchgeführt werden muss für jeden Systemknoten.

Die meisten modernen Scanprogramme verfügen über ein intuitives Menü und lassen sich ganz einfach entsprechend den auszuführenden Aufgaben konfigurieren.

Daher können Sie mit fast jedem dieser Scanner eine Liste der zu scannenden Hosts und Programme erstellen, Anwendungen angeben, für die Updates automatisch installiert werden, wenn Schwachstellen erkannt werden, und die Häufigkeit des Scans und der Erstellung von Berichten festlegen.

Nach Erhalt der Berichte ermöglicht der Scanner dem Administrator, die Bedrohungsbeseitigung durchzuführen.

Zu den zusätzlichen Funktionen von Scannern gehört die Möglichkeit, Datenverkehr einzusparen, der dadurch entsteht, dass nur eine Kopie der Distribution heruntergeladen und auf allen Computern im Netzwerk verteilt wird. Eine weitere wichtige Funktion besteht darin, den Verlauf vergangener Scans zu speichern, wodurch Sie den Betrieb von Knoten in bestimmten Zeitintervallen bewerten und die Risiken neuer Sicherheitsprobleme einschätzen können.

Netzwerk-Schwachstellenscanner

Das Angebot an Scannerprogrammen ist recht groß.

Sie alle unterscheiden sich in Funktionalität, Effizienz bei der Suche nach Schwachstellen und Preis.

Um die Leistungsfähigkeit solcher Anwendungen einzuschätzen, lohnt es sich, die Merkmale und Merkmale der fünf beliebtesten Optionen zu berücksichtigen.

GFI LanGuard

Der Hersteller GFI Software gilt als einer der Marktführer auf dem globalen Markt für Informationssicherheit und seine Produkte werden in die Bewertung der bequemsten und effektivsten Produkte zur Überprüfung auf Programmschwachstellen aufgenommen.

Eine solche Anwendung, die Sicherheit für das Netzwerk und einzelne Computer bietet, ist GFI LanGuard. zu dessen Merkmalen gehören:

- schnelle Beurteilung des Status der Ports im System;

- Suche nach unsicheren Einstellungen auf Netzwerkcomputern und verbotener Installation von Programmen, Add-Ons und Patches;

- die Möglichkeit, nicht nur einzelne Computer und Server, sondern auch im System enthaltene virtuelle Maschinen und sogar verbundene Smartphones zu scannen;

- Erstellen eines detaillierten Berichts auf der Grundlage der Scanergebnisse, in dem Schwachstellen, ihre Parameter und Methoden zur Beseitigung aufgeführt sind;

- intuitive Steuerung und die Möglichkeit, den automatischen Betrieb zu konfigurieren – bei Bedarf startet der Scanner zu einem bestimmten Zeitpunkt und alle Korrekturen werden ohne Eingreifen des Administrators durchgeführt;

- die Möglichkeit, erkannte Bedrohungen schnell zu beseitigen, Systemeinstellungen zu ändern, zugelassene Software zu aktualisieren und verbotene Programme zu entfernen.

Was diesen Scanner von den meisten Analoga unterscheidet, ist die Installation von Updates und Patches für fast jedes Betriebssystem.

Diese Funktion und andere Vorteile von GFI LanGuard ermöglichen es, in der Bewertung von Programmen zur Suche nach Netzwerkschwachstellen ganz oben zu stehen.

Gleichzeitig sind die Kosten für den Einsatz des Scanners relativ gering und auch für kleine Unternehmen erschwinglich.

Nessus

Das Nessus-Programm wurde erstmals vor 20 Jahren veröffentlicht, ist aber erst seit 2003 kostenpflichtig.

Die Monetarisierung des Projekts hat es nicht weniger beliebt gemacht – dank seiner Effizienz und Geschwindigkeit nutzt jeder sechste Administrator weltweit diesen speziellen Scanner.

Zu den Vorteilen der Wahl von Nessus gehören:

- ständig aktualisierte Schwachstellendatenbank;

- einfache Installation und benutzerfreundliche Oberfläche;

- effektive Erkennung von Sicherheitsproblemen;

- die Verwendung von Plugins, von denen jedes seine eigene Aufgabe ausführt – zum Beispiel scannt es das Linux-Betriebssystem oder beginnt nur mit der Überprüfung von Headern.

Zusätzliche Scannerfunktion– die Möglichkeit, Tests zu verwenden, die von Benutzern mit spezieller Software erstellt wurden. Gleichzeitig weist das Programm aber auch zwei gravierende Nachteile auf. Der erste ist die Möglichkeit des Ausfalls einiger Programme beim Scannen mit der Methode „simulierte Angriffe“, der zweite sind die relativ hohen Kosten.

Symantec-Sicherheitscheck

Security Check ist ein kostenloser Scanner von Symantec.

Zu seinen Funktionen gehört die Suche nicht nur nach Schwachstellen, sondern auch nach Viren – darunter Makroviren, Trojaner und Internetwürmer. Tatsächlich besteht die Anwendung aus zwei Teilen – dem Security Scan-Scanner, der die Netzwerksicherheit gewährleistet, und dem Virenerkennungs-Antivirenprogramm.

Zu den Vorteilen des Programms zählen die einfache Installation und die Möglichkeit, über einen Browser zu arbeiten. Zu den Nachteilen zählen die geringe Effizienz – die Vielseitigkeit des Produkts, die es ermöglicht, auch nach Viren zu suchen, macht es für das Scannen eines Netzwerks nicht sehr geeignet. Die meisten Benutzer empfehlen, diesen Scanner nur für zusätzliche Überprüfungen zu verwenden.

XSpider

Der XSpider-Scanner wird von Positive Technologies hergestellt, dessen Vertreter behaupten, dass das Programm nicht nur bereits bekannte Schwachstellen erkennt, sondern auch in der Lage ist, noch nicht erstellte Bedrohungen zu finden.

Zu den Funktionen der Anwendung gehören:

- effektive Erkennung von „Löchern“ im System;

- die Möglichkeit, remote zu arbeiten, ohne zusätzliche Software zu installieren;

- Erstellen detaillierter Berichte mit Tipps zur Fehlerbehebung;

- Aktualisierung der Datenbank mit Schwachstellen und Softwaremodulen;

- gleichzeitiges Scannen einer großen Anzahl von Knoten und Workstations;

- Speichern des Testverlaufs zur weiteren Problemanalyse.

Erwähnenswert ist auch, dass die Kosten für die Nutzung des Scanners im Vergleich zum Nessus-Programm günstiger sind. Obwohl höher als GFI LanGuard.

QualysGuard

Der Scanner gilt als multifunktional und ermöglicht Ihnen den Erhalt eines detaillierten Berichts, der den Grad der Schwachstellen, die Zeit für deren Beseitigung und den Grad der Auswirkung der „Bedrohung“ auf das Unternehmen bewertet.

Der Produktentwickler Qualys, Inc. stellt das Programm Hunderttausenden Verbrauchern zur Verfügung, darunter der Hälfte der größten Unternehmen der Welt.

Schlussfolgerungen

Angesichts der Vielzahl an Anwendungen zum Scannen des Netzwerks und seiner Knoten auf Schwachstellen wird die Arbeit des Administrators erheblich erleichtert.

Jetzt muss er nicht mehr alle Scan-Mechanismen manuell starten – er muss lediglich eine geeignete Anwendung finden, eine Scan-Methode auswählen, konfigurieren und die Empfehlungen des empfangenen Berichts verwenden.

Sie sollten einen geeigneten Scanner basierend auf der Funktionalität der Anwendung und der Wirksamkeit der Bedrohungserkennung (die durch Benutzerbewertungen bestimmt wird) auswählen – und, was auch sehr wichtig ist, zu einem Preis, der mit dem Wert der bereitgestellten Informationen vergleichbar sein sollte geschützt.