Sarana teknis untuk melindungi informasi FSB. Penggunaan skzi bersertifikat - sudut pandang FSB. Klasifikasi sarana perlindungan tanda tangan elektronik

Valery Konyavsky

Pembimbing Ilmiah VNIIPVTI,

konsultan ilmiah OKB SAPR

Setiap operasi pada nomor acak akan memberikan nomor acak. Urutan acak yang ditambahkan ke plaintext akan memberikan kriptoteks acak. Semakin baik kualitas gamma, semakin kecil kemungkinan untuk menguraikan kriptoteks. Jika gamma benar-benar acak, maka kriptoteks tidak dapat didekripsi.

sandi vernam

Sarana perlindungan informasi kriptografi (CIPF) dapat dibagi menjadi sarana enkripsi dan sarana tanda tangan elektronik (SES).

Sangat tidak nyaman dan agak mahal untuk mentransmisikan jangkauan dalam bentuk gulungan besar pita berlubang. Oleh karena itu, terkadang ada masalah dengan penggunaannya kembali dan, akibatnya, dengan kebocoran informasi penting.

Agar tidak mengirimkan gulungan pita berlubang melalui saluran mahal, mereka menemukan cara untuk menghasilkan gamut panjang dari kunci acak tetapi pendek. Pada saat itu, lebih mudah untuk mengirimkan kunci acak pendek daripada kunci panjang.

CIPF bersertifikat

Dengan munculnya media penyimpanan modern, situasinya telah berubah secara dramatis, dan sekarang tidak ada masalah untuk memproduksi dan mengirimkan gigabyte gamma - jika saja DFS-nya bagus. Perangkat lunak pseudo-random sequence generator (PSP) dapat digunakan di sini hanya karena putus asa bahwa tidak ada generator fisik yang baik.

Standar kriptografi menentukan urutan operasi yang memungkinkan untuk mendapatkan plaintext terenkripsi dengan aman berdasarkan kunci yang baik. Pada saat yang sama, kunci masih harus dibuat pada sensor yang baik.

Regulator menetapkan aturan, laboratorium pengujian memeriksa apakah persyaratan untuk operasi, kunci, dan tidak adanya pengaruh pada proses ini oleh proses lain terpenuhi - ini adalah bagaimana alat perlindungan informasi kriptografi bersertifikat muncul.

Enkripsi dan tanda tangan elektronik

Gamma harus memiliki sifat-sifat berikut:

- benar-benar acak, yaitu, dibentuk oleh proses fisik, analog, dan bukan digital;

- cocok dengan ukuran plaintext yang ditentukan atau melebihinya;

- diterapkan ke setiap pesan hanya sekali, dan kemudian dibuang.

Cipher semacam itu disebut cipher Vernam, dan itu adalah satu-satunya cipher yang memiliki kekuatan kriptografi absolut. Tidak perlu membuktikan kekuatannya sekarang, seperti yang dilakukan K. Shannon pada tahun 1945. Panjang gamma yang besar, pembentukannya berdasarkan proses fisik dan kehancuran yang dijamin - ini adalah kondisi untuk kekuatan sandi.

Enkripsi diperlukan untuk memastikan bahwa hanya mereka yang dapat mengakses informasi yang memiliki akses. EP digunakan untuk memperbaiki kehendak seseorang. Dan jika CIPF harus melakukan transformasi kriptografi dengan benar di lingkungan yang diverifikasi, maka ini tidak cukup untuk tanda tangan elektronik. Semua tindakan harus diambil untuk memastikan bahwa kehendak bebas seseorang. FZ-63 ditujukan untuk ini, itulah sebabnya salah satu persyaratan terpentingnya adalah persyaratan untuk visualisasi yang benar dari dokumen yang ditandatangani orang tersebut. Jadi, berbeda dengan CIPF, untuk SES yang memenuhi syarat, pemeriksaan alat visualisasi ditambahkan. Tentu saja, semua pemeriksaan yang diperlukan dari algoritma kriptografi juga dilakukan.

Menganalisis satu atau beberapa skema ES, pertanyaan biasanya muncul sebagai berikut: "Apakah mungkin untuk mengambil dua pesan berbeda (bermakna) yang akan memiliki ES yang sama dengan cepat." Jawabannya di sini biasanya negatif. Jika fungsi hash yang baik digunakan, yang tidak ditemukan mekanisme tabrakan yang efisien, serangan seperti itu hampir selalu gagal. Mikhail Gruntovich (lihat hal. 48) mengajukan pertanyaan secara berbeda: "Apakah mungkin, memiliki dua pesan, untuk memilih kunci tanda tangan sehingga ES cocok?". Dan ternyata sangat mudah dilakukan!

Serangan Gruntovich

Kami akan mempertimbangkan kondisi spesifik untuk penerapan serangan ini (dalam versi yang sangat disederhanakan) menggunakan contoh tanda tangan sesuai dengan skema ElGamal. Keyakinan pada stabilitas skema ini didasarkan pada kompleksitas (hipotetis) dari masalah logaritma diskrit, tetapi bukan masalah matematika diskrit yang diserang di sini.

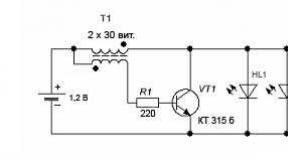

CIPF harus berupa perangkat keras. Mereka harus berisi RNG fisik dengan kualitas yang diperlukan dan memastikan non-ekstraksi tidak hanya kunci tanda tangan, tetapi juga elemen kriptografi lainnya yang memengaruhi kekuatan algoritme.

Mari kita perkenalkan notasi berikut:

- H adalah fungsi hash kriptografi;

Zn adalah himpunan bilangan (0,1, …, n - 1), n adalah bilangan asli;

a (mod p) adalah sisa pembagian bilangan bulat a dengan bilangan asli p.

Untuk skema pembuatan tanda tangan ElGamal:

- bilangan prima p dengan kapasitas yang cukup adalah tetap dan g adalah elemen primitif mod p;

- kunci pribadi dari tanda tangan adalah nomor x dari Zp.

Perhitungan tanda tangan pesan m:

- kode hash h = H(m) dihitung;

- nomor acak k dipilih coprime dengan p - 1: 1< k < p - 1;

- r = g k (mod p) dihitung;

- s = k -1 (h - xr) (mod p - 1) dihitung;

- tanda tangan adalah pasangan c = (r, s).

Sekarang mari kita lihat apa yang perlu dilakukan penyerang untuk mengimplementasikan serangan. Itu harus menghasilkan kode hash:

- h 1 \u003d H (m 1), h 2 \u003d H (m 2)

dan tanda tangan yang cocok dengan nomor acak yang sama k:

- s = k -1 (h 1 - x 1 r)(mod p - 1) dan

s \u003d k -1 (h 2 - x 2 r) (mod p - 1).

Dan ini berarti bahwa:

h 1 - x 1 r (mod p - 1) = h 2 - x 2 r (mod p - 1).

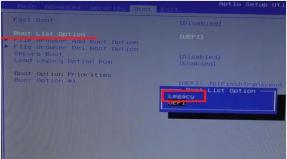

Beberapa fitur yang harus Anda perhatikan saat menggunakan SKZI.

1. Jika dokumentasi untuk CIPF menunjukkan di mana OS itu dapat digunakan, maka perlu untuk menggunakannya dalam sistem ini. Jika tidak, bahkan jika CIPF berfungsi, Anda masih harus melakukan penelitian tentang kebenaran penyematan CIPF yang diketahui ke dalam lingkungan baru. Ini tidak sulit (relatif) untuk CIPF perangkat keras, tetapi cukup sulit untuk perangkat lunak.

2. Jika sistem perlindungan informasi kriptografi perangkat keras tidak memiliki DSC terverifikasi dan tidak ada alat pengujian mandiri yang terbukti (jika tidak, tidak dapat dalam alat perlindungan informasi kriptografi yang dibuat pada sirkuit mikro kartu pintar universal), maka perhatikan dokumen pada penyematan dan operasi. Karena entropi harus ditambahkan dari suatu tempat, dan pengujian harus dilakukan, ternyata CIPF ini dapat digunakan secara mandiri untuk waktu yang sangat singkat, misalnya dua atau tiga hari. Ini tidak selalu nyaman.

3. Jika Anda ditawari token apa pun dan mereka mengatakan bahwa itu bersertifikat sesuai dengan kelas KS2 ke atas, jangan percaya. Kemungkinan besar, ada persyaratan dalam dokumentasi untuk menggunakan token ini di lingkungan yang dilindungi oleh kunci elektronik. Tanpa ini, kelas tidak akan lebih tinggi dari CC1.

Seperti yang Anda lihat, ketika memilih kunci x 1 dan x 2 sehingga kondisi di atas terpenuhi, tanda tangan cocok, meskipun pesan yang ditandatangani berbeda! Perhatikan bahwa untuk menghitung x 2 dari x 1 yang diketahui, perhitungan yang diperlukan adalah minimal dibandingkan dengan masalah logaritma diskrit subeksponensial.

Namun, tidak semuanya begitu menakutkan. Faktanya adalah bahwa hasil yang diperoleh sama sekali tidak mendiskreditkan kekuatan kriptografi EP. Mereka menunjukkan potensi kerentanan penyalahgunaan mekanisme EP.

Contoh ini dengan jelas menunjukkan kerentanan yang muncul ketika CIPF diterapkan secara tidak benar. Serangan yang dijelaskan dimungkinkan jika pengguna mengetahui kunci tanda tangannya dan dapat mengetahui nomor acak.

Ada cara radikal untuk menghadapi serangan semacam ini - untuk ini Anda hanya perlu memiliki perangkat di mana:

- kunci penandatanganan dibuat;

- kunci verifikasi tanda tangan dihitung;

- kunci publik diekspor, termasuk untuk sertifikasi di otoritas sertifikasi;

- kunci tanda tangan digunakan untuk menghasilkan ES hanya di dalam perangkat, ekspornya tidak mungkin! Baru-baru ini, perangkat tersebut telah disebut sebagai perangkat kunci yang tidak dapat dilepas;

- nomor acak tidak pernah muncul di lingkungan komputer, itu dibuat dan dihancurkan setelah diterapkan di dalam perangkat.

Dari sini jelas bahwa opsi yang lebih andal adalah EPS dan CIPF, yang dibuat dalam bentuk peralatan. Dalam hal ini, kualitas RNG yang memadai dan keandalan penyimpanan kunci tanda tangan dapat dipastikan.

Enkripsi

Sekarang mari kita kembali ke enkripsi dan berbicara tentang kapan dan mengapa itu harus digunakan oleh individu dan badan hukum.

Pertama, mari kita pilih jenis enkripsi utama, dan ini adalah pelanggan dan saluran. Sebagai berikut dari nama, dalam kasus enkripsi pelanggan, pelanggan pertama mengenkripsi informasi (file, dokumen), dan kemudian mentransfernya ke saluran dalam bentuk tertutup. Dengan enkripsi saluran, saluran itu sendiri dilindungi oleh metode kriptografi, dan pelanggan tidak perlu khawatir tentang enkripsi informasi sebelum dikirim melalui saluran. Jika saluran adalah link point-to-point, maka pengacak saluran digunakan. Jika salurannya bukan kabel, tetapi struktur aktif seperti Internet, maka tidak semuanya perlu dienkripsi, tetapi hanya data. Alamat tidak dapat terdistorsi, jika tidak paket tidak akan sampai ke penerima. Di sinilah jaringan pribadi virtual (VPN) berperan. Protokol yang paling terkenal adalah IPsec dan SSL. Hampir semua VPN di pasar menerapkan salah satu protokol ini.

VPN

Untuk memilih satu atau beberapa alat secara sadar, Anda perlu memahami perbedaannya dan kesulitan apa yang akan Anda hadapi selama pengoperasian alat ini. Berikut adalah hal-hal minimal yang perlu diingat:

- perlindungan kriptografi saluran harus digunakan jika ada ancaman bahwa data yang Anda kirimkan sangat menarik bagi penyusup sehingga ia akan bergabung dengan saluran dan mulai "mendengarkan" seluruh pertukaran Anda. Tentu saja, Anda harus mulai melindungi saluran setelah jaringan internal dilindungi dengan andal, karena orang dalam biasanya lebih murah daripada menyerang saluran; 1 kedua protokol - protokol ini dirancang untuk interaksi bukan dengan klien, tetapi dengan jaringan, sehingga sulit untuk dikonfigurasi. Dengan demikian, kontrol keamanan jaringan sangat penting dan harus dipilih terlebih dahulu;

- dalam tumpukan protokol TCP/IP, IPsec beroperasi pada lapisan IP, sedangkan SSL beroperasi pada lapisan TCP. Artinya, jika IPsec memberikan perlindungan lebih pada tingkat sistem, maka SSL - pada tingkat aplikasi. Karena fungsi IPsec jauh "lebih rendah", dengan demikian "mengenkapsulasi" lebih banyak protokol di area perlindungan daripada SSL, yang tentu saja lebih baik;

- Saat mengoperasikan VPN, perhatian utama Anda adalah manajemen kunci. Kunci perlu dikeluarkan tepat waktu, diubah - dengan kata lain, mereka perlu dikelola. Setiap CIPF memiliki pembangkitan kunci dan sistem manajemennya sendiri. Jika Anda sudah memiliki sistem kunci yang digunakan, tetap gunakan itu. Jangan memulai "kebun binatang" - sulit untuk mempertahankan bahkan satu sistem, dan bahkan beberapa - tugas yang hampir tak tertahankan;

- jika tugas Anda terkait dengan memastikan aktivitas banyak objek informasi terdistribusi di ruang angkasa, maka gunakan VPN. Ini hanya berlaku untuk objek-objek di mana interaksi informasi intensif dilakukan oleh data yang dilindungi, yang mungkin sangat menarik bagi penyusup sehingga dia siap untuk "mendengarkan" saluran. Jika semuanya tidak berjalan dengan baik, coba batasi diri Anda pada perlindungan informasi kriptografi pelanggan.

CIPF pelanggan

Mereka dicirikan bukan oleh algoritme (didefinisikan oleh standar), tetapi oleh utilitas yang memungkinkan CIPF ini digunakan, dan oleh kondisi yang harus dipenuhi. Sangat diharapkan bahwa penggunaan alat-alat ini nyaman.

Dan yang paling penting - ingat kecukupan peralatan pelindung. Tidak perlu menggunakan CIPF mahal di mana Anda dapat melakukannya tanpa mereka.

Dan satu hal lagi: ada CIPF dan SEP yang memenuhi semua persyaratan yang kita bahas. Sampai kelas KV2. Saya tidak menamai mereka hanya agar artikel tidak menjadi iklan.

literatur

- Konyavsky V.A. Kejahatan komputer. T.II. -M.2008.

- Yashchenko V.V. Pengenalan kriptografi. Disiplin matematika baru. -M., 2001.

Menjamin kerahasiaan (confidentiality) informasi. 2.

Memastikan integritas informasi. 3.

Otentikasi informasi (dokumen). Untuk mengatasi masalah tersebut, perlu diterapkan hal-hal berikut:

proses: 1.

Implementasi fungsi keamanan informasi yang sebenarnya, termasuk:

enkripsi/dekripsi; pembuatan/verifikasi EDS; membuat/menguji sisipan tiruan. 2.

Memantau keadaan dan mengelola berfungsinya sarana KPI (dalam sistem):

kontrol status: deteksi dan pendaftaran kasus pelanggaran pengoperasian sarana KPI, upaya akses tidak sah, kasus kompromi kunci;

manajemen operasi: mengambil tindakan jika ada penyimpangan yang terdaftar dari fungsi normal sarana KPI. 3.

Melaksanakan pemeliharaan fasilitas KZI: penerapan manajemen kunci;

pelaksanaan prosedur yang berkaitan dengan penyambungan pelanggan jaringan baru dan/atau pengecualian pelanggan yang sudah pensiun; penghapusan kekurangan CIPF yang teridentifikasi; commissioning versi baru perangkat lunak CIPF;

modernisasi dan penggantian sarana teknis CIPF dengan yang lebih maju dan/atau penggantian sarana yang sumber dayanya telah habis.

Manajemen kunci adalah salah satu fungsi terpenting dari perlindungan informasi kriptografi dan terdiri dari implementasi fungsi utama berikut:

pembuatan kunci: mendefinisikan mekanisme untuk menghasilkan kunci atau pasangan kunci dengan jaminan kualitas kriptografinya;

distribusi kunci: mendefinisikan mekanisme di mana kunci dikirimkan dengan andal dan aman ke pelanggan;

retensi kunci: mendefinisikan mekanisme di mana kunci disimpan dengan aman dan aman untuk digunakan di masa mendatang;

pemulihan kunci: mendefinisikan mekanisme untuk memulihkan salah satu kunci (penggantian dengan kunci baru);

penghancuran kunci: mendefinisikan mekanisme di mana kunci usang dihancurkan dengan aman;

arsip kunci: mekanisme di mana kunci dapat disimpan dengan aman untuk pemulihan yang diaktakan nanti dalam situasi konflik.

Secara umum, untuk implementasi fungsi perlindungan informasi kriptografi yang terdaftar, perlu dibuat sistem perlindungan informasi kriptografi yang menggabungkan alat CIP itu sendiri, personel layanan, tempat, peralatan kantor, berbagai dokumentasi (teknis, peraturan), dll. .

Sebagaimana telah dikemukakan, untuk memperoleh jaminan perlindungan informasi, perlu menggunakan sarana KPI yang bersertifikat.

Saat ini yang paling marak adalah isu perlindungan informasi rahasia. Untuk mengatasi masalah ini, di bawah naungan FAPSI, satu set lengkap perlindungan kriptografi informasi rahasia telah dikembangkan, yang memungkinkan penyelesaian tugas-tugas yang terdaftar untuk melindungi informasi untuk berbagai macam aplikasi dan kondisi penggunaan.

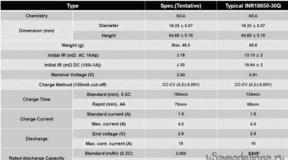

Kompleks ini didasarkan pada inti kriptografi "Verba" (sistem kunci asimetris) dan "Verba-O" (sistem kunci simetris). Cryptocores ini menyediakan prosedur enkripsi data sesuai dengan persyaratan GOST 28147-89 "Sistem pemrosesan informasi.

Perlindungan kriptografi" dan tanda tangan digital sesuai dengan persyaratan GOST R34.10-94 "Teknologi informasi. Perlindungan kriptografi informasi. Prosedur untuk pengembangan dan verifikasi tanda tangan digital elektronik berdasarkan algoritma kriptografi asimetris.

Alat yang termasuk dalam kompleks CIPF memungkinkan Anda untuk melindungi dokumen elektronik dan arus informasi menggunakan enkripsi bersertifikat dan mekanisme tanda tangan elektronik di hampir semua teknologi informasi modern, termasuk yang berikut: penggunaan CIPF dalam mode offline;

pertukaran informasi yang aman dalam mode offline; pertukaran informasi yang aman dalam mode online; dilindungi heterogen, yaitu pertukaran informasi campuran.

Untuk mengatasi masalah sistemik penggunaan alat perlindungan informasi kriptografi, di bawah kepemimpinan D. A. Starovoitov, teknologi perlindungan informasi kriptografi kompleks Vityaz dikembangkan, yang menyediakan perlindungan data kriptografi di semua bagian sistem sekaligus: tidak hanya di saluran komunikasi dan node sistem, tetapi juga langsung di tempat kerja pengguna dalam proses pembuatan dokumen, ketika dokumen itu sendiri dilindungi. Selain itu, dalam kerangka teknologi Vityaz umum, teknologi yang disederhanakan dan mudah diakses untuk menanamkan alat perlindungan informasi kriptografi berlisensi ke dalam berbagai sistem aplikasi disediakan untuk pengguna, yang membuat jangkauan penggunaan sumber informasi kriptografi ini sangat luas.

Di bawah ini adalah deskripsi cara dan metode perlindungan untuk masing-masing mode yang terdaftar.

Penggunaan CIPF offline.

Saat bekerja secara mandiri dengan CIPF, jenis perlindungan informasi kriptografi berikut dapat diterapkan: pembuatan dokumen yang dilindungi; perlindungan berkas;

membuat sistem file yang aman; membuat drive logis yang aman. Atas permintaan pengguna, jenis perlindungan kriptografi dokumen (file) berikut dapat diterapkan:

enkripsi dokumen (file), yang membuat kontennya tidak dapat diakses baik saat menyimpan dokumen (file) dan saat dikirimkan melalui saluran komunikasi atau melalui kurir;

pengembangan peniru sisipan, yang memberikan kontrol atas integritas dokumen (file);

pembentukan EDS, yang memastikan kontrol integritas dokumen (file) dan otentikasi orang yang menandatangani dokumen (file).

Akibatnya, dokumen (file) yang dilindungi berubah menjadi file terenkripsi yang berisi, jika perlu, EDS. Tanda tangan digital, tergantung pada organisasi proses pemrosesan informasi, juga dapat diwakili oleh file yang terpisah dari dokumen yang ditandatangani. Selanjutnya, file ini dapat dikeluarkan ke disket atau media lain, untuk pengiriman melalui kurir, atau dikirim melalui email yang tersedia, misalnya, melalui Internet.

Oleh karena itu, setelah menerima file terenkripsi melalui email atau pada satu atau lain media, tindakan perlindungan kriptografi yang dilakukan dilakukan dalam urutan terbalik (dekripsi, verifikasi penyisipan tiruan, verifikasi tanda tangan digital).

Alat bersertifikat berikut dapat digunakan untuk melakukan pekerjaan otonom dengan CIPF:

editor teks "Lexicon-Verba", diimplementasikan berdasarkan CIPF "Verba-O" dan CIPF "Verba";

Kompleks perangkat lunak CIPF "Tempat Kerja Otonom" diimplementasikan berdasarkan CIPF "Verba" dan "Verba-O" untuk Windows 95/98/NT;

driver disk kriptografi PTS "DiskGuard".

Pengolah kata yang dilindungi "Lexicon-Verba".

Sistem Lexicon-Verba adalah editor teks berfitur lengkap dengan dukungan untuk enkripsi dokumen dan tanda tangan digital elektronik. Untuk melindungi dokumen, ia menggunakan sistem kriptografi Verba dan Verba-O. Keunikan produk ini terletak pada kenyataan bahwa fungsi enkripsi dan penandatanganan teks hanya disertakan dalam fungsi editor teks modern. Enkripsi dan penandatanganan dokumen dalam hal ini berubah dari proses khusus menjadi tindakan standar sederhana saat bekerja dengan dokumen.

Pada saat yang sama, sistem Lexicon-Verba terlihat seperti editor teks biasa. Opsi pemformatan teks mencakup penyesuaian penuh font dan paragraf dokumen; tabel dan daftar; footer, catatan kaki, bilah sisi; penggunaan gaya dan banyak fitur lain dari editor teks yang memenuhi persyaratan modern. "Lexicon-Verba" memungkinkan Anda membuat dan mengedit dokumen dalam format Lexicon, RTF, MS Word 6/95/97, MS Write.

Tempat kerja otonom.

CIPF "Tempat Kerja Otonom" diimplementasikan berdasarkan CIPF "Verba" dan "Verba-O" untuk Windows 95/98/NT dan memungkinkan pengguna untuk melakukan fungsi berikut dalam mode interaktif:

enkripsi / dekripsi file pada kunci; enkripsi / dekripsi file dengan kata sandi; pembubuhan/penghapusan/verifikasi tanda tangan digital elektronik (EDS) di bawah berkas;

memeriksa file terenkripsi;

pembubuhan EDS + enkripsi (dalam satu tindakan) file; dekripsi + penghapusan EDS (dalam satu tindakan) di bawah file;

perhitungan file hash.

CIPF "Tempat Kerja Otonom" disarankan untuk digunakan untuk pekerjaan sehari-hari karyawan yang perlu menyediakan:

pemindahan informasi rahasia dalam bentuk elektronik melalui kurir atau kurir;

mengirimkan informasi rahasia melalui jaringan publik, termasuk Internet;

perlindungan terhadap akses tidak sah ke informasi rahasia di komputer pribadi karyawan.

Registrasi N 33620

Sesuai dengan Bagian 4 Pasal 19 Undang-Undang Federal 27 Juli 2006 N 152-FZ "Tentang Data Pribadi" 1 saya memesan:

menyetujui Cakupan dan konten terlampir dari tindakan organisasi dan teknis untuk memastikan keamanan data pribadi selama pemrosesannya dalam sistem informasi data pribadi menggunakan alat perlindungan informasi kriptografi yang diperlukan untuk memenuhi persyaratan yang ditetapkan oleh Pemerintah Federasi Rusia untuk perlindungan data pribadi untuk setiap tingkat keamanan.

Direktur A. Bortnikov

1 Koleksi Perundang-undangan Federasi Rusia, 2006, N 31 (bagian I), pasal. 3451; 2009, N 48, Pasal. 5716; N 52 (bagian I), pasal. 6439; 2010, N 27, pasal. 3407; N 31, Seni. 4173, Seni. 4196; Nomor 49, Pasal. 6409; N 52 (bagian I), pasal. 6974; 2011, N 23, pasal. 3263; N 31, Seni. 4701; 2013, N 14, pasal. 1651; N 30 (bagian I), Art. 4038.

Aplikasi

Komposisi dan konten tindakan organisasi dan teknis untuk memastikan keamanan data pribadi selama pemrosesannya dalam sistem informasi data pribadi menggunakan alat perlindungan informasi kriptografi yang diperlukan untuk memenuhi persyaratan perlindungan data pribadi yang ditetapkan oleh Pemerintah Federasi Rusia untuk setiap dari tingkat keamanan

I. Ketentuan Umum

1. Dokumen ini mendefinisikan komposisi dan konten tindakan organisasi dan teknis untuk memastikan keamanan data pribadi selama pemrosesannya dalam sistem informasi data pribadi (selanjutnya disebut sistem informasi) menggunakan alat perlindungan informasi kriptografi (selanjutnya disebut CIPF) diperlukan untuk mematuhi persyaratan yang ditetapkan oleh Pemerintah Federasi Rusia untuk perlindungan data pribadi untuk setiap tingkat keamanan.

2. Dokumen ini ditujukan bagi operator yang menggunakan CIPF untuk memastikan keamanan data pribadi selama pemrosesan mereka di sistem informasi.

3. Penerapan tindakan organisasi dan teknis yang ditentukan dalam dokumen ini disediakan oleh operator, dengan mempertimbangkan persyaratan dokumen operasional untuk perlindungan informasi kriptografi yang digunakan untuk memastikan keamanan data pribadi selama pemrosesannya dalam sistem informasi.

4. Operasi CIPF harus dilakukan sesuai dengan dokumentasi CIPF dan persyaratan yang ditetapkan dalam dokumen ini, serta sesuai dengan tindakan hukum pengaturan lainnya yang mengatur hubungan di bidang terkait.

II. Komposisi dan isi tindakan organisasi dan teknis yang diperlukan untuk memenuhi persyaratan yang ditetapkan oleh Pemerintah Federasi Rusia untuk perlindungan data pribadi untuk 4 tingkat keamanan

5. Sesuai dengan klausul 13 Persyaratan untuk perlindungan data pribadi selama pemrosesannya dalam sistem informasi data pribadi yang disetujui oleh Keputusan Pemerintah Federasi Rusia 1 November 2012 N1119 1 (selanjutnya disebut sebagai Persyaratan untuk perlindungan data pribadi), untuk memastikan tingkat ke-4 data keamanan data pribadi selama pemrosesannya dalam sistem informasi, persyaratan berikut harus dipenuhi:

a) organisasi rezim untuk memastikan keamanan tempat di mana sistem informasi berada, mencegah kemungkinan masuk atau tinggal yang tidak terkendali di tempat orang-orang yang tidak memiliki hak untuk mengakses tempat ini;

b) memastikan keamanan pembawa data pribadi;

c) persetujuan oleh kepala operator dokumen yang menentukan daftar orang yang aksesnya ke data pribadi yang diproses dalam sistem informasi diperlukan untuk pelaksanaan tugas resmi (tenaga kerja);

d) penggunaan alat keamanan informasi yang telah lulus prosedur penilaian kepatuhan terhadap persyaratan undang-undang Federasi Rusia di bidang keamanan informasi, dalam hal penggunaan alat tersebut diperlukan untuk menetralisir ancaman saat ini.

6. Untuk memenuhi persyaratan yang ditentukan dalam sub-paragraf "a" dari paragraf 5 dokumen ini, perlu untuk menyediakan rezim yang mencegah kemungkinan masuk atau tinggal yang tidak terkendali di tempat di mana CIPF yang digunakan berada, CIPF dan (atau) pembawa informasi kunci, otentikasi, dan kata sandi CIPF disimpan ( selanjutnya - Tempat), orang yang tidak memiliki hak untuk mengakses Tempat, yang dicapai dengan:

a) melengkapi Tempat dengan pintu masuk dengan kunci, memastikan bahwa pintu Tempat terkunci secara permanen dan dibuka hanya untuk jalur resmi, serta menyegel Tempat pada akhir hari kerja atau melengkapi Tempat dengan perangkat teknis yang sesuai yang memberi sinyal pembukaan Tempat yang tidak sah;

b) persetujuan aturan untuk akses ke Tempat selama jam kerja dan non-kerja, serta dalam situasi darurat;

c) persetujuan daftar orang yang berhak mengakses Tempat.

7. Untuk memenuhi persyaratan yang ditentukan dalam huruf "b" paragraf 5 dokumen ini, perlu:

a) untuk menyimpan media data pribadi yang dapat dilepas di brankas (lemari logam) yang dilengkapi dengan kunci internal dengan dua atau lebih kunci duplikat dan perangkat untuk menutup lubang kunci atau kunci kombinasi. Jika hanya data pribadi yang disimpan pada media mesin yang dapat dilepas dari data pribadi dalam bentuk yang dienkripsi menggunakan CIPF, media tersebut diizinkan untuk menyimpan media tersebut di luar brankas (lemari logam);

b) untuk melakukan akuntansi instans-demi-instance dari mesin pembawa data pribadi, yang dicapai dengan mempertahankan daftar pembawa data pribadi menggunakan nomor registrasi (serial).

8. Untuk memenuhi persyaratan yang ditentukan dalam huruf "c" paragraf 5 dokumen ini, perlu:

a) mengembangkan dan menyetujui dokumen yang mendefinisikan daftar orang yang aksesnya ke data pribadi yang diproses dalam sistem informasi diperlukan untuk pelaksanaan tugas resmi (tenaga kerja);

b) tetap memperbarui dokumen yang mendefinisikan daftar orang yang aksesnya ke data pribadi yang diproses dalam sistem informasi diperlukan untuk pelaksanaan tugas resmi (tenaga kerja).

9. Untuk memenuhi persyaratan yang ditentukan dalam sub-paragraf "d" paragraf 5 dokumen ini, setiap tingkat perlindungan data pribadi perlu menggunakan alat perlindungan informasi kriptografi dari kelas yang sesuai, yang memungkinkan memastikan keamanan data pribadi ketika menerapkan tindakan yang ditargetkan menggunakan perangkat keras dan (atau) perangkat lunak untuk pelanggaran keamanan data pribadi yang dilindungi oleh CIPF atau penciptaan kondisi untuk ini (selanjutnya disebut sebagai serangan), yang dicapai dengan:

a) memperoleh data awal untuk membentuk seperangkat asumsi tentang kemungkinan yang dapat digunakan dalam membuat metode, mempersiapkan dan melakukan serangan;

b) pembentukan dan persetujuan oleh kepala operator dari serangkaian asumsi tentang kemungkinan yang dapat digunakan dalam membuat metode, menyiapkan dan melakukan serangan, dan menentukan atas dasar ini dan dengan mempertimbangkan jenis ancaman aktual dari kelas yang diperlukan perlindungan informasi kriptografi;

c) digunakan untuk memastikan tingkat keamanan data pribadi yang diperlukan selama pemrosesannya di sistem informasi CIPF kelas KS1 dan lebih tinggi.

10. CIPF kelas KS1 digunakan untuk menetralisir serangan, saat membuat metode, mempersiapkan dan melaksanakan yang, kemampuan dari antara berikut digunakan:

a) menciptakan metode, menyiapkan dan melakukan serangan tanpa melibatkan spesialis dalam pengembangan dan analisis perlindungan informasi kriptografi;

b) pembuatan metode, persiapan, dan implementasi serangan pada berbagai tahap siklus hidup perlindungan informasi kriptografi 2 ;

c) melakukan serangan, berada di luar ruang di mana kontrol atas tempat tinggal dan tindakan orang dan (atau) kendaraan dilakukan (selanjutnya disebut sebagai zona terkontrol) 3 ;

d) melakukan serangan berikut pada tahap pengembangan (modernisasi), produksi, penyimpanan, transportasi CIPF dan tahap commissioning CIPF (commissioning works):

pengenalan perubahan tidak sah pada CIPF dan (atau) komponen perangkat keras dan perangkat lunak, bersama-sama dengan fungsi normal CIPF dan secara keseluruhan mewakili lingkungan untuk fungsi CIPF (selanjutnya disebut sebagai SF), yang dapat mempengaruhi pemenuhan persyaratan CIPF, termasuk menggunakan program jahat;

pengenalan perubahan yang tidak sah pada dokumentasi CIPF dan komponen SF;

e) melakukan serangan pada tahap operasi CIPF terhadap:

data pribadi;

informasi kunci, otentikasi dan kata sandi CIPF;

komponen perangkat lunak CIPF;

komponen perangkat keras CIPF;

Komponen perangkat lunak SF, termasuk perangkat lunak BIOS;

komponen perangkat keras SF;

data yang dikirimkan melalui saluran komunikasi;

objek lain yang ditetapkan selama pembentukan seperangkat proposal tentang kemampuan yang dapat digunakan untuk membuat metode, menyiapkan dan melakukan serangan, dengan mempertimbangkan teknologi informasi yang digunakan dalam sistem informasi, perangkat keras (selanjutnya disebut AS) dan perangkat lunak (selanjutnya disebut perangkat lunak);

f) memperoleh dari sumber yang tersedia secara bebas (termasuk informasi dan jaringan telekomunikasi, akses yang tidak terbatas pada kalangan tertentu, termasuk informasi Internet dan jaringan telekomunikasi) informasi tentang sistem informasi yang menggunakan CIPF. Dalam hal ini, informasi berikut dapat diperoleh:

informasi umum tentang sistem informasi di mana CIPF digunakan (penunjukan, komposisi, operator, objek di mana sumber daya sistem informasi berada);

informasi tentang teknologi informasi, basis data, AS, perangkat lunak yang digunakan dalam sistem informasi bersama CIPF, kecuali informasi yang hanya terdapat dalam dokumentasi desain untuk teknologi informasi, basis data, AU, perangkat lunak yang digunakan dalam sistem informasi bersama CIPF;

informasi umum tentang informasi yang dilindungi yang digunakan selama operasi CIPF;

informasi tentang saluran komunikasi yang melaluinya data pribadi yang dilindungi oleh CIPF dikirimkan (selanjutnya disebut saluran komunikasi);

semua kemungkinan data yang ditransmisikan dalam bentuk terbuka melalui saluran komunikasi yang tidak dilindungi dari akses tidak sah ke informasi oleh tindakan organisasi dan teknis;

informasi tentang semua pelanggaran aturan untuk pengoperasian CIPF dan SF yang muncul di saluran komunikasi yang tidak dilindungi dari akses tidak sah ke informasi oleh tindakan organisasi dan teknis;

informasi tentang semua yang dimanifestasikan dalam saluran komunikasi yang tidak dilindungi dari akses tidak sah ke informasi oleh tindakan organisasi dan teknis, malfungsi dan kegagalan komponen perangkat keras CIPF dan SF;

informasi yang diperoleh sebagai hasil analisis sinyal apa pun dari komponen perangkat keras CIPF dan SF;

g) aplikasi:

tersedia secara bebas atau digunakan di luar area yang dikendalikan AS dan perangkat lunak, termasuk komponen perangkat keras dan perangkat lunak CIPF dan SF;

AS dan perangkat lunak yang dirancang khusus;

h) menggunakan pada tahap operasi sebagai media untuk mentransfer dari subjek ke objek (dari objek ke subjek) serangan tindakan yang dilakukan selama persiapan dan (atau) melakukan serangan:

saluran komunikasi yang tidak dilindungi dari akses tidak sah ke informasi oleh tindakan organisasi dan teknis;

saluran distribusi sinyal yang menyertai fungsi CIPF dan SF;

i) melakukan serangan pada tahap operasional dari jaringan informasi dan telekomunikasi, yang aksesnya tidak terbatas pada kalangan tertentu, jika sistem informasi yang menggunakan CIPF memiliki akses ke jaringan tersebut;

j) penggunaan pada tahap pengoperasian AS dan perangkat lunak yang terletak di luar area yang dikendalikan dari komposisi alat sistem informasi yang digunakan di tempat pengoperasian CIPF (selanjutnya disebut alat standar).

11. CIPF kelas KS2 digunakan untuk menetralisir serangan, saat membuat metode, menyiapkan dan melaksanakan yang, kemampuan yang tercantum dalam paragraf 10 dokumen ini dan setidaknya satu dari fitur tambahan berikut digunakan:

a) melakukan serangan saat berada di dalam zona terkendali;

b) melakukan serangan pada tahap operasi CIPF pada objek berikut:

dokumentasi untuk komponen CIPF dan SF.

Tempat di mana ada satu set perangkat lunak dan elemen teknis dari sistem pemrosesan data yang mampu berfungsi secara independen atau sebagai bagian dari sistem lain (selanjutnya - SVT), di mana perlindungan informasi kriptografi dan SF diterapkan;

c) memperoleh, dalam kerangka kekuasaan yang diberikan, serta sebagai hasil pengamatan, informasi berikut:

informasi tentang tindakan perlindungan fisik objek di mana sumber daya sistem informasi berada;

informasi tentang langkah-langkah untuk memastikan area objek yang dikendalikan di mana sumber daya sistem informasi berada;

informasi tentang langkah-langkah untuk membatasi akses ke Tempat di mana peralatan komputer berada, di mana CIPF dan SF diterapkan;

d) penggunaan sarana biasa, dibatasi oleh langkah-langkah yang diterapkan dalam sistem informasi di mana CIPF digunakan, dan ditujukan untuk mencegah dan menekan tindakan yang tidak sah.

12. CIPF kelas KS3 digunakan untuk menetralisir serangan, saat membuat metode, menyiapkan dan melaksanakan yang, kemampuan yang tercantum dalam klausul 10 dan 11 dokumen ini dan setidaknya satu dari kemampuan tambahan berikut digunakan:

a) akses fisik ke SVT, di mana CIPF dan SF diimplementasikan;

b) kemampuan untuk memiliki komponen perangkat keras CIPF dan SF, dibatasi oleh langkah-langkah yang diterapkan dalam sistem informasi yang menggunakan CIPF dan ditujukan untuk mencegah dan menekan tindakan yang tidak sah.

13. CIPF kelas KB digunakan untuk menetralisir serangan, saat membuat metode, menyiapkan dan melaksanakan yang, kemungkinan dari antara yang tercantum dalam paragraf 10 - 12 dokumen ini dan setidaknya satu dari fitur tambahan berikut digunakan:

a) membuat metode, menyiapkan dan melakukan serangan dengan melibatkan spesialis di bidang analisis sinyal yang menyertai pengoperasian CIPF dan SF, dan di bidang penggunaan kemampuan perangkat lunak aplikasi yang tidak terdokumentasi (tidak dideklarasikan) untuk mengimplementasikan serangan;

b) melakukan studi laboratorium CIPF yang digunakan di luar area yang dikendalikan, dibatasi oleh tindakan yang diterapkan dalam sistem informasi di mana CIPF digunakan dan ditujukan untuk mencegah dan menekan tindakan yang tidak sah;

c) melakukan pekerjaan pada pembuatan metode dan sarana serangan di pusat penelitian yang berspesialisasi dalam pengembangan dan analisis alat perlindungan informasi kriptografi dan SF, termasuk menggunakan kode sumber perangkat lunak aplikasi yang disertakan dalam SF, secara langsung menggunakan panggilan ke fungsi perangkat lunak CIPF.

14. CIPF dari kelas KA digunakan untuk menetralisir serangan, saat membuat metode, mempersiapkan dan melaksanakan yang, kemungkinan dari antara yang tercantum dalam paragraf 10 - 13 dokumen ini dan setidaknya satu dari fitur tambahan berikut digunakan:

a) membuat metode, menyiapkan, dan melakukan serangan dengan melibatkan spesialis di bidang penggunaan kemampuan perangkat lunak sistem yang tidak didokumentasikan (tidak dideklarasikan) untuk mengimplementasikan serangan;

b) kemampuan untuk memiliki informasi yang terkandung dalam dokumentasi desain untuk komponen perangkat keras dan perangkat lunak SF;

c) kemampuan untuk memiliki semua komponen perangkat keras CIPF dan SF.

15. Dalam proses pembentukan seperangkat asumsi tentang kemampuan yang dapat digunakan dalam membuat metode, mempersiapkan dan melakukan serangan, kemampuan tambahan yang tidak termasuk dalam yang tercantum dalam paragraf 10-14 dokumen ini tidak mempengaruhi prosedur untuk menentukan kelas yang diperlukan dari alat perlindungan informasi kriptografi.

AKU AKU AKU. Komposisi dan isi tindakan organisasi dan teknis yang diperlukan untuk memenuhi persyaratan yang ditetapkan oleh Pemerintah Federasi Rusia untuk perlindungan data pribadi untuk tingkat keamanan 3

16. Sesuai dengan paragraf 14 dari Persyaratan untuk perlindungan data pribadi, untuk memastikan tingkat ke-3 perlindungan data pribadi selama pemrosesannya dalam sistem informasi, selain memenuhi persyaratan yang ditentukan dalam paragraf 5 dokumen ini , perlu untuk memenuhi persyaratan untuk menunjuk pejabat (pegawai) yang bertanggung jawab untuk memastikan keamanan data pribadi dalam sistem informasi.

17. Untuk memenuhi persyaratan yang ditentukan dalam paragraf 16 dokumen ini, perlu untuk menunjuk petugas operator (karyawan) dengan keterampilan yang memadai yang bertanggung jawab untuk memastikan keamanan data pribadi dalam sistem informasi.

18. Untuk memenuhi persyaratan yang ditentukan dalam sub-paragraf "d" paragraf 5 dokumen ini, alih-alih tindakan yang ditentukan oleh sub-paragraf "c" paragraf 9 dokumen ini, perlu digunakan untuk memastikan tingkat perlindungan yang diperlukan dari data pribadi selama pemrosesannya dalam sistem informasi:

IV. Komposisi dan isi tindakan organisasi dan teknis yang diperlukan untuk memenuhi persyaratan yang ditetapkan oleh Pemerintah Federasi Rusia untuk perlindungan data pribadi untuk tingkat keamanan 2

19. Sesuai dengan paragraf 15 Persyaratan untuk perlindungan data pribadi, untuk memastikan tingkat 2 perlindungan data pribadi selama pemrosesannya dalam sistem informasi, selain memenuhi persyaratan yang ditentukan dalam paragraf 5 dan 16 dari dokumen ini, perlu untuk memenuhi persyaratan bahwa akses ke konten log pesan elektronik hanya dimungkinkan untuk pejabat (pegawai) operator atau orang yang berwenang yang memerlukan informasi yang terkandung dalam log yang ditentukan untuk melakukan pekerjaan mereka (tenaga kerja). ) tugas.

20. Untuk memenuhi persyaratan yang ditentukan dalam ayat 19 dokumen ini, perlu:

a) persetujuan oleh kepala operator dari daftar orang yang menerima isi log pesan elektronik, dan memelihara daftar yang ditentukan up to date;

b) menyediakan sistem informasi dengan sarana otomatis yang mendaftarkan permintaan pengguna sistem informasi untuk memperoleh data pribadi, serta fakta penyediaan data pribadi atas permintaan ini dalam log pesan elektronik;

c) menyediakan sistem informasi dengan sarana otomatis yang mengecualikan akses ke konten log pesan elektronik orang-orang yang tidak tercantum dalam daftar orang yang disetujui oleh kepala operator yang menerima isi log pesan elektronik;

d) memastikan pemantauan berkala atas kinerja sarana otomatis yang ditentukan dalam sub-paragraf "b" dan "c" paragraf ini (setidaknya setiap enam bulan sekali).

21. Untuk memenuhi persyaratan yang ditentukan dalam sub-paragraf "d" paragraf 5 dokumen ini, alih-alih langkah-langkah yang ditentukan dalam sub-paragraf "c" paragraf 9 dan paragraf 18 dokumen ini, perlu digunakan untuk memastikan tingkat yang diperlukan perlindungan data pribadi selama pemrosesannya dalam sistem informasi:

CIPF kelas KB dan lebih tinggi dalam kasus di mana ancaman tipe 2 relevan untuk sistem informasi;

CIPF kelas KS1 dan lebih tinggi dalam kasus di mana ancaman tipe 3 relevan untuk sistem informasi.

V. Komposisi dan isi tindakan organisasi dan teknis yang diperlukan untuk memenuhi persyaratan yang ditetapkan oleh Pemerintah Federasi Rusia untuk perlindungan data pribadi untuk 1 tingkat keamanan

22. Sesuai dengan paragraf 16 Persyaratan untuk perlindungan data pribadi, untuk memastikan tingkat pertama perlindungan data pribadi selama pemrosesannya dalam sistem informasi, selain memenuhi persyaratan yang ditentukan dalam paragraf 5, 16 dan 19 dari dokumen ini, persyaratan berikut harus dipenuhi:

a) pendaftaran otomatis dalam log keamanan elektronik dari perubahan wewenang karyawan operator untuk mengakses data pribadi yang terkandung dalam sistem informasi;

b) pembentukan unit struktural terpisah yang bertanggung jawab untuk memastikan keamanan data pribadi dalam sistem informasi, atau penugasan fungsinya ke salah satu unit struktural yang ada.

23. Untuk memenuhi persyaratan yang ditentukan dalam huruf "a" paragraf 22 dokumen ini, perlu:

a) menyediakan sistem informasi dengan sarana otomatis yang memungkinkan pendaftaran otomatis dalam log keamanan elektronik perubahan wewenang karyawan operator untuk mengakses data pribadi yang terkandung dalam sistem informasi;

b) refleksi dalam log keamanan elektronik tentang wewenang karyawan operator data pribadi untuk mengakses data pribadi yang terkandung dalam sistem informasi. Kekuatan yang ditentukan harus sesuai dengan tugas resmi karyawan operator;

c) penunjukan oleh operator dari orang yang bertanggung jawab untuk secara berkala memantau pemeliharaan log keamanan elektronik dan kepatuhan otoritas karyawan operator yang tercermin di dalamnya dengan tugas resmi mereka (setidaknya sebulan sekali).

24. Untuk memenuhi persyaratan yang ditentukan dalam huruf "b" paragraf 22 dokumen ini, perlu:

a) melakukan analisis kelayakan untuk membuat unit struktural terpisah yang bertanggung jawab untuk memastikan keamanan data pribadi dalam sistem informasi;

b) membuat unit struktural terpisah yang bertanggung jawab untuk memastikan keamanan data pribadi dalam sistem informasi, atau menugaskan fungsinya ke salah satu unit struktural yang ada.

25. Untuk memenuhi persyaratan yang ditentukan dalam sub-paragraf "a" paragraf 5 dokumen ini, untuk menjamin keamanan tingkat pertama, perlu:

a) melengkapi jendela-jendela Bangunan yang terletak di lantai pertama dan (atau) terakhir bangunan, serta jendela-jendela Bangunan yang terletak di dekat tangga darurat dan tempat-tempat lain yang memungkinkan orang yang tidak berwenang memasuki Bangunan, dengan batang logam atau daun jendela, alarm pencuri atau cara lain yang mencegah masuknya orang yang tidak berwenang secara tidak terkendali ke dalam bangunan;

b) melengkapi jendela dan pintu Tempat di mana server sistem informasi berada dengan batang logam, alarm pencuri atau cara lain yang mencegah masuknya orang yang tidak berwenang secara tidak terkendali ke dalam tempat.

26. Untuk memenuhi persyaratan yang ditentukan dalam sub-paragraf "d" paragraf 5 dokumen ini, alih-alih tindakan yang ditentukan dalam sub-paragraf "c" paragraf 9, paragraf 18 dan 21 dokumen ini, perlu digunakan untuk memastikan tingkat perlindungan data pribadi yang diperlukan selama pemrosesannya dalam sistem informasi :

CIPF kelas KA dalam kasus di mana ancaman tipe 1 relevan untuk sistem informasi;

CIPF kelas KB dan lebih tinggi dalam kasus di mana ancaman tipe 2 relevan untuk sistem informasi.

1 Koleksi Perundang-undangan Federasi Rusia, 2012, N 45, 6257.

2 Tahapan siklus hidup CIPF meliputi pengembangan (modernisasi) alat-alat ini, produksinya, penyimpanannya, transportasinya, commissioningnya (commissioning), operasinya.

3 Batas zona yang dikendalikan dapat berupa batas wilayah yang dilindungi dari perusahaan (lembaga), struktur penutup dari bangunan yang dilindungi, bagian yang dilindungi dari bangunan, tempat yang dialokasikan.

Penggunaan sarana perlindungan kriptografi (CIPF) adalah topik yang sangat ambigu dan licin. Namun, Operator PD memiliki hak, jika terjadi ancaman nyata, untuk menerapkan CIPF guna memastikan perlindungan. Tetapi tidak selalu jelas bagaimana menggunakan hak ini. Dan sekarang FSB membuat hidup lebih mudah, sebuah dokumen rekomendasi metodologis yang berlaku baik untuk negara bagian IS dan untuk semua Operator PD lainnya telah dirilis. Mari kita lihat lebih dekat dokumen ini.

Jadi, itu terjadi, Pusat ke-8 FSB memposting menjabarkan rekomendasi di bidang pengembangan peraturan perundang-undangan untuk perlindungan PD. Pada saat yang sama, dokumen yang sama direkomendasikan untuk digunakan oleh operator ISPD ketika mengembangkan model ancaman tertentu.

Jadi apa pendapat FSB tentang bagaimana dan di mana menerapkan CIPF?

Cukup penting bahwa dokumen ini hanya dipublikasikan di situs web FSB,tidak memiliki pendaftarandi Kementerian Kehakiman dantidak ada tanda tangandan- yaitu, signifikansi hukumnya dan mengikat tetap dalam pedoman. Penting untuk mengingat ini.

Mari kita lihat ke dalam, pembukaan dokumen mendefinisikan rekomendasi itu "untuk otoritas eksekutif federal ... badan negara bagian lain ... yang ... mengadopsi tindakan hukum pengaturan yang menetapkan ancaman terhadap keamanan data pribadi yang relevan saat memproses data pribadi dalam sistem informasi data pribadi (selanjutnya disebut sebagai ISPD) dioperasikan dalam pelaksanaan kegiatan yang relevan”. Itu. referensi eksplisit dibuat untuk menyatakan sistem informasi.

Namun, pada saat yang sama, norma-norma yang sama ini "disarankan juga untuk dipandu oleh perkembangan" model ancaman pribadi operator sistem informasi data pribadi yang telah membuat keputusan tentang penggunaan dana perlindungan informasi kriptografi(selanjutnya disebut CIPF) untuk menjamin keamanan data pribadi”. Itu. dokumen dalam hal ini menjadi universal untuk semua pengguna.

Kapan perlu menggunakan SKZI?

Penggunaan CIPF untuk memastikan keamanan data pribadi diperlukan dalam kasus berikut:

- jika data pribadi tunduk pada perlindungan kriptografi sesuai dengan undang-undang Federasi Rusia;

- jika ada ancaman dalam sistem informasi yang hanya dapat dinetralisir dengan bantuan CIPF.

- transfer data pribadi melalui saluran komunikasi yang tidak dilindungi dari intersepsi oleh pelaku informasi yang dikirimkan melalui mereka atau dari pengaruh tidak sah pada informasi ini (misalnya, ketika mentransfer data pribadi melalui informasi publik dan jaringan telekomunikasi);

- penyimpanan data pribadi pada pembawa informasi, akses tidak sah yang oleh pelanggar tidak dapat dikecualikan menggunakan metode dan metode non-kriptografi.

Dan di situlah kita datang. Jika poin kedua juga cukup logis, maka poin pertama tidak begitu jelas. Faktanya adalah, menurut versi undang-undang "Tentang Data Pribadi" saat ini nama, nama keluarga dan patronimik sudah menjadi data pribadi. Dengan demikian, korespondensi atau pendaftaran apa pun di situs (dengan mempertimbangkan berapa banyak data yang sekarang diperlukan selama pendaftaran) secara resmi termasuk dalam definisi ini.

Tapi, seperti yang mereka katakan, tidak ada aturan tanpa pengecualian. Ada dua tabel di akhir dokumen. Ini hanya satu baris Aplikasi #1.

Ancaman saat ini:

1.1. melakukan serangan saat berada di dalam zona terkendali.

Alasan ketidakhadiran (daftarnya sedikit dipersingkat):

- karyawan yang merupakan pengguna ISPD, tetapi bukan pengguna CIPF, diberitahu tentang aturan kerja di ISPD dan tanggung jawab atas ketidakpatuhan terhadap aturan untuk memastikan keamanan informasi;

- Pengguna CIPF diberi tahu tentang aturan kerja di ISPD, aturan untuk bekerja dengan CIPF, dan tanggung jawab atas ketidakpatuhan terhadap aturan untuk memastikan keamanan informasi;

- tempat di mana sistem perlindungan informasi kriptografi berada dilengkapi dengan pintu masuk dengan kunci, memastikan bahwa pintu tempat terkunci secara permanen dan dibuka hanya untuk jalur yang diizinkan;

- menyetujui aturan untuk akses ke tempat di mana CIPF berada, selama jam kerja dan non-kerja, serta dalam situasi darurat;

- daftar orang yang berhak mengakses tempat dimana CIPF berada telah disetujui;

- diferensiasi dan kontrol akses pengguna ke sumber daya yang dilindungi;

- pendaftaran dan akuntansi tindakan pengguna dengan PD;

pada workstation dan server tempat CIPF diinstal:

sarana bersertifikat untuk melindungi informasi dari akses yang tidak sah digunakan;- alat perlindungan anti-virus bersertifikat digunakan.

Artinya, jika pengguna diberitahu tentang aturan dan tanggung jawab, dan tindakan perlindungan diterapkan, ternyata tidak ada yang perlu dikhawatirkan.

- untuk memastikan keamanan data pribadi selama pemrosesan di ISPD, CIPF harus digunakan yang telah lulus prosedur penilaian kesesuaian dengan cara yang ditentukan.

Benar, dikatakan sedikit lebih rendah bahwa daftar alat perlindungan informasi kriptografi bersertifikat dapat ditemukan di situs web TsLSZ FSB. Fakta bahwa penilaian kesesuaian bukanlah sertifikasi telah dikatakan berulang kali.

- dengan tidak adanya prosedur penilaian kesesuaian CIPF yang telah lulus sesuai dengan prosedur yang telah ditetapkan ... pada tahap desain awal atau rancangan (sketsa-teknis) desain, pengembang sistem informasi dengan partisipasi operator (orang yang berwenang) dan pengembang CIPF yang diusulkan menyiapkan pembenaran untuk kelayakan pengembangan jenis CIPF baru dan menentukan persyaratan untuk properti fungsionalnya.

Itu benar-benar menyenangkan. Faktanya adalah bahwa sertifikasi prosesnya sangat lama - hingga enam bulan atau lebih. Seringkali, pelanggan menggunakan sistem operasi terbaru yang tidak didukung oleh versi bersertifikat. Menurut dokumen ini, pelanggan dapat menggunakan produk yang sedang dalam proses sertifikasi.

Dokumen tersebut menyatakan bahwa:

Saat menggunakan saluran (saluran) komunikasi dari mana tidak mungkin untuk mencegat informasi yang dilindungi yang dikirimkan melalui mereka dan (atau) di mana tidak mungkin untuk melakukan tindakan yang tidak sah pada informasi ini, dalam deskripsi umum sistem informasi, perlu untuk menunjukkan:

- deskripsi metode dan sarana untuk melindungi saluran ini dari akses tidak sah ke saluran tersebut;

- kesimpulan berdasarkan hasil studi tentang keamanan saluran (saluran) komunikasi ini dari akses tidak sah ke informasi yang dilindungi yang dikirimkan melaluinya oleh organisasi yang berhak melakukan studi tersebut, dengan mengacu pada dokumen yang berisi kesimpulan ini.

Mengomentari...

Alexey, selamat siang!

Sebagai tanggapan dari Pusat ke-8, tidak ada indikasi tentang perlunya menggunakan alat perlindungan informasi kriptografi bersertifikat. Tetapi ada "Rekomendasi metodologis ..." yang disetujui oleh pimpinan Pusat ke-8 FSB Rusia tertanggal 31 Maret 2015 No. 149/7/2/6-432, di mana ada paragraf seperti itu di paragraf kedua bagian:

Untuk memastikan keamanan data pribadi selama pemrosesan di ISPD, CIPF harus digunakan yang telah lulus prosedur penilaian kesesuaian dengan cara yang ditentukan. Daftar CIPF yang disertifikasi oleh FSB Rusia dipublikasikan di situs resmi Pusat Lisensi, Sertifikasi, dan Perlindungan Rahasia Negara FSB Rusia (www.clsz.fsb.ru). Informasi tambahan tentang alat keamanan informasi tertentu direkomendasikan untuk diperoleh langsung dari pengembang atau produsen alat ini dan, jika perlu, dari organisasi khusus yang telah melakukan studi kasus alat ini;

Mengapa ini bukan persyaratan untuk menggunakan CIPF bersertifikat?

Ada perintah FSB Rusia tertanggal 10 Juli 2014 No. 378, di mana sub-ayat "d" dari paragraf 5 menyatakan: "penggunaan alat keamanan informasi yang telah lulus prosedur untuk menilai kepatuhan dengan persyaratan undang-undang Federasi Rusia di bidang keamanan informasi, dalam hal penggunaan alat tersebut diperlukan untuk menetralisir ancaman saat ini."

Yang sedikit membingungkan adalah ini "ketika penggunaan sarana tersebut diperlukan untuk menetralisir ancaman yang sebenarnya." Tetapi semua kebutuhan ini harus dijelaskan dalam model penyusup.

Tetapi dalam kasus ini, sekali lagi, dalam Bagian 3 dari "Rekomendasi metodologis ..." tahun 2015, ditunjukkan bahwa "Ketika menggunakan saluran (saluran) komunikasi dari mana tidak mungkin untuk mencegat informasi yang dilindungi yang dikirimkan melalui mereka dan (atau ) di mana tidak mungkin untuk melakukan tindakan tidak sah terhadap informasi ini, dalam deskripsi umum sistem informasi, perlu untuk menunjukkan:

- deskripsi metode dan sarana untuk melindungi saluran ini dari akses tidak sah ke saluran tersebut;

- kesimpulan berdasarkan hasil studi tentang keamanan saluran (saluran) komunikasi ini dari akses tidak sah ke informasi yang dilindungi yang dikirimkan melaluinya oleh organisasi yang berhak melakukan studi tersebut, dengan mengacu pada dokumen yang berisi kesimpulan ini.

Saya melakukan semua ini untuk apa - ya, tidak perlu menggunakan perlindungan informasi kriptografi selalu dan di mana saja sambil memastikan keamanan pemrosesan data pribadi. Tetapi untuk ini perlu dibentuk model pelanggar, di mana semua ini dijelaskan dan dibuktikan. Anda menulis tentang dua kasus ketika Anda perlu menggunakannya. Tetapi fakta bahwa untuk memastikan keamanan pemrosesan PD melalui saluran komunikasi terbuka, atau jika pemrosesan PD ini melampaui batas-batas zona yang dikendalikan, Anda dapat menggunakan alat perlindungan informasi kriptografi yang tidak bersertifikat - tidak sesederhana itu. Dan mungkin saja lebih mudah untuk menggunakan fasilitas perlindungan informasi kriptografi bersertifikat dan mematuhi semua persyaratan selama operasi dan penyimpanannya daripada menggunakan cara yang tidak bersertifikat dan berhadapan langsung dengan regulator, yang, melihat situasi seperti itu, akan berusaha sangat keras. untuk menusuk hidungnya.

komentar tidak dikenal...Kasus ketika penggunaan sarana tersebut diperlukan untuk menetralisir ancaman saat ini: persyaratan Ordo FSTEC Rusia No. 17 tanggal 11 Februari 2013 (persyaratan untuk ISPD negara bagian dan kota),

klausul 11. Untuk memastikan perlindungan informasi yang terkandung dalam sistem informasi, digunakan alat keamanan informasi yang telah lulus penilaian kesesuaian dalam bentuk sertifikasi wajib untuk pemenuhan persyaratan keamanan informasi sesuai dengan Pasal 5 Undang-Undang Federal No. 184-FZ 27 Desember 2002 "Tentang Regulasi Teknis".

Komentar Alexey Lukatsky...Proximo: Rekomendasi FSB tidak sah. Perintah 378 adalah sah, tetapi harus dipertimbangkan dalam konteks semua undang-undang, dan dikatakan bahwa fitur penilaian kesesuaian ditetapkan oleh Pemerintah atau Presiden. Baik satu maupun yang lain NPA tersebut tidak merilis t

Komentar Alexey Lukatsky...Anton: di negara bagian, persyaratan sertifikasi ditetapkan oleh undang-undang, urutan ke-17 hanya mengulanginya. Dan kita berbicara tentang PDN

komentar tidak dikenal...Alexey Lukatsky: Tidak. Rekomendasi FSB tidak sah "Bagaimana tidak sah? Saya berbicara tentang dokumen tertanggal 19/05/2015 No. %40fsbResearchart.html), tetapi bukan tentang dokumen tertanggal 21 Februari 2008 No. 149/54- 144.

Spesialis lain juga sebelumnya mengajukan permintaan ke FSB tentang topik serupa, dan dia diberitahu bahwa "Metodologi ..." dan "Rekomendasi ..." dari FSB tahun 2008 tidak boleh digunakan jika Anda berbicara tentang dokumen-dokumen ini . Tetapi sekali lagi, dokumen-dokumen ini belum dibatalkan secara resmi. Dan dokumen-dokumen ini sah atau tidak, saya yakin, akan diputuskan oleh inspektur dari FSB yang sudah ada selama inspeksi.

Hukum mengatakan bahwa Anda perlu melindungi PD. Anggaran rumah tangga dari Pemerintah, FSB, FSTEC menentukan dengan tepat bagaimana mereka perlu dilindungi. NPA dari FSB mengatakan: "Gunakan bersertifikat. Jika Anda tidak ingin bersertifikat, buktikan bahwa Anda dapat menggunakannya. Dan tolong, lampirkan kesimpulan ini dari perusahaan yang memiliki lisensi untuk mengeluarkan kesimpulan seperti itu." Sesuatu seperti ini...

Komentar Alexey Lukatsky...1. Setiap rekomendasi adalah rekomendasi, bukan persyaratan wajib.

2. Manual 2015 tidak terkait dengan operator PD - mengacu pada negara yang menulis model ancaman untuk lembaga bawahan (tunduk pada klausa 1).

3. FSB tidak memiliki hak untuk melakukan pemeriksaan pada operator komersial PD, dan untuk pemerintah, masalah penggunaan perlindungan informasi kriptografi yang tidak bersertifikat tidak layak - mereka diharuskan menggunakan solusi bersertifikat, terlepas dari keberadaan PD - ini adalah persyaratan FZ-149.

4. Anggaran rumah tangga mengatakan bagaimana melindungi dan tidak apa-apa. Tetapi mereka tidak dapat menentukan bentuk penilaian pemulihan - ini hanya dapat dilakukan oleh NPA Pemerintah atau Presiden. FSB tidak berwenang untuk melakukan ini

Menurut Peraturan 1119:

4. Pilihan alat keamanan informasi untuk sistem perlindungan data pribadi dilakukan oleh operator sesuai dengan tindakan hukum pengaturan yang diadopsi oleh Layanan Keamanan Federal Federasi Rusia dan Layanan Federal untuk Kontrol Teknis dan Ekspor sesuai dengan Bagian 4 Pasal 19 Undang-Undang Federal "Tentang Data Pribadi".

13.y. Penggunaan alat keamanan informasi yang telah lulus prosedur penilaian kepatuhan terhadap persyaratan undang-undang Federasi Rusia di bidang keamanan informasi, dalam hal penggunaan alat tersebut diperlukan untuk menetralisir ancaman saat ini.

Bagaimana membenarkan tidak relevannya ancaman saat mentransmisikan PD melalui saluran operator telekomunikasi?

Itu. jika bukan SKZI, maka rupanya

- akses terminal dan klien tipis, tetapi pada saat yang sama data sistem keamanan informasi terminal

akses harus disertifikasi.

- perlindungan saluran oleh operator telekomunikasi, tanggung jawab pada operator telekomunikasi (penyedia).

Ketidakrelevanan ditentukan oleh operator dan dia tidak membutuhkan siapa pun untuk ini