Cara menonaktifkan protokol tls 1.2. Protokol TLS di Internet Explorer. Protokol SSL TLS

Jika Anda mengalami masalah ketika akses ke situs tertentu gagal dan sebuah pesan muncul di browser Anda, ada penjelasan yang masuk akal untuk ini. Penyebab dan solusi untuk masalah diberikan dalam artikel ini.

Protokol SSL TLS

Pengguna organisasi anggaran, dan tidak hanya organisasi anggaran, yang kegiatannya terkait langsung dengan keuangan, bekerja sama dengan organisasi keuangan, misalnya, Kementerian Keuangan, Perbendaharaan, dll., melakukan semua operasi mereka secara eksklusif menggunakan protokol SSL yang aman . Pada dasarnya, dalam bekerja mereka menggunakan browser Internet Explorer. Dalam beberapa kasus, Mozilla Firefox.

kesalahan SSL

Perhatian utama, ketika melakukan operasi ini, dan pekerjaan secara umum, diberikan pada sistem perlindungan: sertifikat, tanda tangan elektronik. Untuk bekerja, perangkat lunak CryptoPro dari versi saat ini digunakan. Tentang masalah dengan protokol SSL dan TLS, jika kesalahan SSL muncul, kemungkinan besar tidak ada dukungan untuk protokol ini.

kesalahan TLS

kesalahan TLS dalam banyak kasus juga dapat menunjukkan kurangnya dukungan untuk protokol. Tapi ... mari kita lihat apa yang bisa dilakukan dalam kasus ini.

Dukungan untuk protokol SSL dan TLS

Jadi, saat menggunakan Microsoft Internet Explorer untuk mengunjungi situs web melalui SSL, bilah judul menunjukkan Pastikan ssl dan tls diaktifkan. Pertama-tama, Anda perlu mengaktifkan dukungan untuk protokol TLS 1.0 di Internet Explorer.

Jika Anda mengunjungi situs web yang menjalankan Internet Information Services 4.0 atau yang lebih baru, mengonfigurasi Internet Explorer untuk mendukung TLS 1.0 membantu mengamankan koneksi Anda. Tentu saja, asalkan server web jarak jauh yang Anda coba gunakan mendukung protokol ini.

Untuk melakukan ini, menu Melayani pilih tim pilihan internet.

Di tab Selain itu Dalam bab Keamanan, pastikan kotak centang berikut dipilih:

- Gunakan SSL 2.0

- Gunakan SSL 3.0

- Gunakan SSL 1.0

Klik tombol Berlaku , lalu Oke . Mulai ulang peramban Anda .

Setelah mengaktifkan TLS 1.0, coba kunjungi situs web lagi.

Kebijakan Keamanan Sistem

Jika masih ada kesalahan dengan SSL dan TLS jika Anda masih tidak dapat menggunakan SSL, server web jarak jauh mungkin tidak mendukung TLS 1.0. Dalam hal ini, Anda harus menonaktifkan kebijakan sistem yang memerlukan algoritma yang sesuai dengan FIPS.

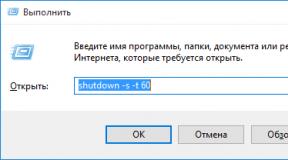

Untuk melakukan ini, dalam Panel kontrol Pilih Administrasi, lalu klik dua kali Kebijakan Keamanan Lokal.

Dalam pengaturan keamanan lokal, perluas node Kebijakan Lokal, lalu klik tombol Pilihan Keamanan.

Menurut kebijakan di sisi kanan jendela, klik dua kali Kriptografi Sistem: Gunakan algoritme yang sesuai dengan FIPS untuk enkripsi, hashing, dan penandatanganan, lalu klik tombol Dengan disabilitas.

Perhatian!

Perubahan berlaku setelah kebijakan keamanan lokal diterapkan kembali. Hidupkan, restart browser Anda.

CryptoPro TLS SSL

Perbarui CryptoPro

Salah satu opsi untuk memecahkan masalah adalah memperbarui CryptoPro, serta menyiapkan sumber daya. Dalam hal ini, ini bekerja dengan pembayaran elektronik. Pergi ke Otoritas Sertifikasi. Untuk sumber daya, pilih E-Marketplaces.

Setelah memulai pengaturan tempat kerja otomatis, hanya akan ada tunggu sampai prosedur selesai, kemudian mulai ulang peramban. Jika Anda perlu memasukkan atau memilih alamat sumber daya, pilih yang Anda butuhkan. Anda mungkin juga perlu me-restart komputer Anda setelah setup selesai.

Pada bulan Oktober, insinyur Google menerbitkan informasi tentang kerentanan kritis di SSL versi 3.0 dengan nama yang lucu POODLE(Padding Oracle Pada Enkripsi Warisan yang Diturunkan atau Poodle ). Kerentanan memungkinkan penyerang untuk mendapatkan akses ke informasi yang dienkripsi dengan protokol SSLv3 menggunakan serangan "man in the middle". Kerentanan mempengaruhi server dan klien yang dapat terhubung menggunakan protokol SSLv3.

Secara umum, situasinya tidak mengejutkan, karena. protokol SSL 3.0, pertama kali diperkenalkan pada tahun 1996, sudah berusia 18 tahun dan secara moral ketinggalan jaman. Dalam sebagian besar tugas praktis, itu telah digantikan oleh protokol kriptografi TLS(versi 1.0, 1.1 dan 1.2).

Untuk melindungi dari kerentanan POODLE, sangat direkomendasikan nonaktifkan dukungan SSLv3 di sisi klien dan server dan kemudian gunakan hanya TLS. Untuk pengguna perangkat lunak lawas (misalnya, mereka yang menggunakan IIS 6 di Windows XP), ini berarti mereka tidak dapat lagi melihat halaman HTTPS dan menggunakan layanan SSL lainnya. Jika dukungan SSLv3 tidak sepenuhnya dinonaktifkan, dan enkripsi yang lebih kuat ditawarkan secara default, kerentanan POODLE akan tetap terjadi. Ini karena kekhasan pilihan dan negosiasi protokol enkripsi antara klien dan server, karena ketika masalah terdeteksi dalam penggunaan TLS, ada transisi otomatis ke SSL.

Kami menyarankan Anda memeriksa semua layanan Anda yang dapat menggunakan SSL / TLS dalam bentuk apa pun dan menonaktifkan dukungan untuk SSLv3. Anda dapat memeriksa kerentanan server web Anda menggunakan tes online, misalnya, di sini: http://poodlebleed.com/.

Catatan. Harus dipahami dengan jelas bahwa menonaktifkan SSL v3 di tingkat sistem hanya akan berfungsi untuk perangkat lunak yang menggunakan API sistem untuk enkripsi SSL (Internet Explorer, IIS, SQL NLA, RRA, dll.). Program yang menggunakan alat kripto mereka sendiri (Firefox, Opera, dll.) perlu diperbarui dan dikonfigurasi satu per satu.

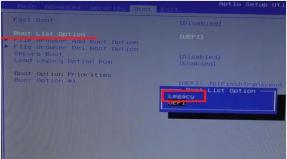

Nonaktifkan SSLv3 di Windows di Tingkat Sistem

Di Windows, dukungan SSL/TLS dikelola melalui registri.

Dalam contoh ini, kami akan menunjukkan cara menonaktifkan SSLv3 sepenuhnya pada tingkat sistem (tingkat klien dan server) di Windows Server 2012 R2:

Nonaktifkan SSLv2 (Windows 2008 / Server dan di bawah)

Di OS sebelum Windows 7 / Windows Server 2008 R2, protokol yang bahkan kurang aman dan usang digunakan secara default SSLv2, yang juga harus dinonaktifkan karena alasan keamanan (pada versi Windows yang lebih baru, SSLv2 tingkat klien dinonaktifkan secara default dan hanya SSLv3 dan TLS1.0 yang digunakan). Untuk menonaktifkan SSLv2, Anda perlu mengulangi prosedur di atas, hanya untuk kunci registri SSL 2.0.

Di Windows 2008/2012 SSLv2 di tingkat klien dinonaktifkan secara default.

Aktifkan TLS 1.1 dan TLS 1.2 di Windows Server 2008 R2 dan yang lebih tinggi

Windows Server 2008 R2 / Windows 7 dan di atasnya mendukung algoritme enkripsi TLS 1.1 dan TLS 1.2, tetapi protokol ini dinonaktifkan secara default. Anda dapat mengaktifkan dukungan untuk TLS 1.1 dan TLS 1.2 di versi Windows ini menggunakan skenario serupa

Utilitas untuk mengelola protokol kriptografi sistem di Windows Server

Ada utilitas IIS Crypto gratis yang memungkinkan Anda untuk dengan mudah mengelola parameter protokol kriptografi di Windows Server 2003, 2008 dan 2012. Dengan menggunakan utilitas ini, Anda dapat mengaktifkan atau menonaktifkan salah satu protokol enkripsi hanya dalam dua klik.

Program ini sudah memiliki beberapa template yang memungkinkan Anda menerapkan preset dengan cepat untuk berbagai opsi pengaturan keamanan.

TLS adalah penerus SSL, protokol yang menyediakan koneksi yang andal dan aman antar node di Internet. Ini digunakan dalam pengembangan berbagai klien, termasuk browser dan aplikasi client-server. Apa itu TLS di Internet Explorer?

Sedikit tentang teknologi

Semua perusahaan dan organisasi yang terlibat dalam transaksi keuangan menggunakan protokol ini untuk mengecualikan penyadapan paket dan akses tidak sah oleh penyusup. Teknologi ini dirancang untuk melindungi koneksi penting dari serangan berbahaya.

Pada dasarnya, dalam organisasi mereka, mereka menggunakan browser bawaan. Dalam beberapa kasus, Mozilla Firefox.

Mengaktifkan atau menonaktifkan protokol

Beberapa situs terkadang tidak dapat diakses karena fakta bahwa dukungan untuk teknologi SSL dan TLS dinonaktifkan. Sebuah notifikasi muncul di browser. Jadi, bagaimana Anda mengaktifkan protokol untuk terus menggunakan komunikasi yang aman?

1.Buka Panel Kontrol melalui Mulai. Cara lain: buka Explorer dan klik ikon roda gigi di sudut kanan atas.

2.Buka bagian "Opsi Internet" dan buka blok "Lanjutan".

3. Centang kotak di sebelah "Gunakan TLS 1.1 dan TLS 1.2".

4. Klik OK untuk menyimpan perubahan Anda. Jika Anda ingin menonaktifkan protokol, yang sangat tidak disarankan, terutama jika Anda menggunakan Internet banking, hapus centang pada item yang sama.

Apa perbedaan antara 1.0 dan 1.1 dan 1.2? 1.1 hanyalah versi yang sedikit lebih baik dari TLS 1.0, yang sebagian mewarisi kekurangannya. 1.2 adalah versi protokol yang paling aman. Di sisi lain, tidak semua situs dapat dibuka dengan versi protokol ini diaktifkan.

Seperti yang Anda ketahui, utusan Skype berhubungan langsung dengan Internet Explorer sebagai komponen Windows. Jika Anda tidak memeriksa protokol TLS di pengaturan, maka mungkin ada masalah dengan Skype. Program tidak akan dapat terhubung ke server.

Jika dukungan TLS dinonaktifkan di pengaturan Internet Explorer, semua fungsi program yang terkait dengan jaringan tidak akan berfungsi. Selain itu, keamanan data Anda bergantung pada teknologi ini. Jangan abaikan jika Anda melakukan transaksi keuangan di browser ini (berbelanja di toko online, mentransfer uang melalui perbankan online atau dompet elektronik, dll).

Masalah

Saat mencoba memasukkan akun pribadi "Anggaran elektronik" GIIS, muncul pesan kesalahan:

Tidak dapat menampilkan halaman ini

Aktifkan protokol TLS 1.0, TLS 1.1, dan TLS 1.2 di bagian "Pengaturan Lanjutan" dan coba sambungkan lagi ke laman web https://ssl.budgetplan.minfin.ru. Jika kesalahan berlanjut, hubungi administrator situs web.

Larutan

Penting untuk memeriksa pengaturan tempat kerja sesuai dengan dokumen.

Instruksi tidak menyebutkan beberapa hal:

- Anda perlu menginstal Pengaya Peramban CryptoPro EDS dan periksa di halaman demo.

- Anda perlu menonaktifkan penyaringan protokol SSL / TLS di pengaturan antivirus, dengan kata lain, untuk situs yang Anda cari, Anda harus membuat pengecualian untuk memeriksa koneksi yang aman. Dalam antivirus yang berbeda dapat disebut berbeda. Misalnya, di Kaspersky Free Anda harus pergi "Pengaturan>Lanjutan>Jaringan>Jangan pindai koneksi aman" .

Protokol TLS mengenkripsi semua jenis lalu lintas Internet, sehingga membuat komunikasi dan penjualan di Internet aman. Kami akan berbicara tentang cara kerja protokol dan apa yang menanti kami di masa depan.

Dari artikel Anda akan belajar:

Apa itu SSL?

SSL atau Secure Sockets Layer adalah nama asli untuk protokol yang dikembangkan oleh Netscape pada pertengahan 90-an. SSL 1.0 tidak pernah tersedia untuk umum, dan versi 2.0 memiliki kelemahan serius. Protokol SSL 3.0, dirilis pada tahun 1996, benar-benar dirombak dan mengatur nada untuk tahap pengembangan selanjutnya.

Apa itu TLS

Ketika versi protokol berikutnya dirilis pada tahun 1999, protokol tersebut distandarisasi oleh Kelompok Kerja Desain Internet khusus dan diberi nama baru: Transport Layer Security, atau TLS. Seperti yang dikatakan dokumentasi TLS, "perbedaan antara protokol ini dan SSL 3.0 tidak penting." TLS dan SSL membentuk serangkaian protokol yang terus diperbarui, dan mereka sering disatukan dengan nama SSL/TLS.

Protokol TLS mengenkripsi lalu lintas Internet dalam bentuk apa pun. Jenis yang paling umum adalah lalu lintas web. Anda tahu kapan browser Anda membuat koneksi TLS - jika tautan di bilah alamat dimulai dengan "https".

TLS juga digunakan oleh aplikasi lain seperti sistem surat dan telekonferensi.

Cara kerja TLS

Enkripsi diperlukan untuk berkomunikasi dengan aman di Internet. Jika data Anda tidak dienkripsi, siapa pun dapat menganalisisnya dan membaca informasi sensitif.

Metode enkripsi yang paling aman adalah enkripsi asimetris. Ini membutuhkan 2 kunci, 1 publik dan 1 pribadi. Ini adalah file dengan informasi, paling sering jumlahnya sangat besar. Mekanismenya rumit, tetapi sederhananya, Anda dapat menggunakan kunci publik untuk mengenkripsi data, tetapi Anda memerlukan kunci pribadi untuk mendekripsinya. Kedua kunci tersebut dihubungkan menggunakan rumus matematika kompleks yang sulit untuk diretas.

Anda dapat menganggap kunci publik sebagai informasi tentang lokasi kotak surat tertutup dengan lubang, dan kunci pribadi sebagai kunci yang membuka kotak. Siapa pun yang tahu di mana kotak itu dapat meletakkan surat di sana. Tetapi untuk membacanya, seseorang membutuhkan kunci untuk membuka kotak itu.

Karena enkripsi asimetris menggunakan perhitungan matematis yang kompleks, enkripsi asimetris membutuhkan banyak sumber daya komputasi. TLS memecahkan masalah ini dengan menggunakan enkripsi asimetris hanya pada awal sesi untuk mengenkripsi komunikasi antara server dan klien. Server dan klien harus menyetujui satu kunci sesi, yang keduanya digunakan untuk mengenkripsi paket data.

Proses di mana klien dan server menyetujui kunci sesi disebut jabat tangan. Ini adalah saat ketika 2 komputer yang berkomunikasi saling memperkenalkan diri.

Proses jabat tangan TLS

Proses jabat tangan TLS cukup rumit. Langkah-langkah di bawah ini menunjukkan proses secara umum sehingga Anda memahami cara kerjanya secara umum.

- Klien menghubungi server dan meminta koneksi aman. Server merespons dengan daftar sandi - kumpulan algoritme untuk membuat koneksi terenkripsi - yang tahu cara menggunakannya. Klien membandingkan daftar dengan daftar cipher yang didukung, memilih yang sesuai, dan memberi tahu server mana yang akan mereka gunakan bersama.

- Server memberikan sertifikat digitalnya - dokumen elektronik yang ditandatangani oleh pihak ketiga yang mengonfirmasi keaslian server. Informasi terpenting dalam sertifikat adalah kunci publik untuk cipher. Klien mengotentikasi sertifikat.

- Menggunakan kunci publik server, klien dan server membuat kunci sesi, yang keduanya akan digunakan sepanjang sesi untuk mengenkripsi komunikasi. Ada beberapa metode untuk ini. Klien dapat menggunakan kunci publik untuk mengenkripsi nomor arbitrer, yang kemudian dikirim ke server untuk dekripsi, dan kedua belah pihak kemudian menggunakan nomor ini untuk membuat kunci sesi.

Kunci sesi hanya berlaku untuk satu sesi berkelanjutan. Jika, karena alasan tertentu, komunikasi antara klien dan server terputus, jabat tangan baru akan diperlukan untuk membuat kunci sesi baru.

Kerentanan dalam protokol TLS 1.2 dan TLS 1.2

TLS 1.2 adalah versi protokol yang paling banyak digunakan. Versi ini menginstal platform opsi enkripsi sesi asli. Namun, seperti beberapa versi protokol sebelumnya, protokol ini mengizinkan penggunaan teknik enkripsi lama untuk mendukung komputer lama. Sayangnya, ini mengakibatkan kerentanan versi 1.2 karena mekanisme enkripsi yang lebih lama ini menjadi lebih rentan.

Misalnya, protokol TLS 1.2 menjadi sangat rentan terhadap serangan perusakan, di mana peretas memotong paket data di tengah sesi dan mengirimkannya setelah membaca atau memodifikasinya. Banyak dari masalah ini telah muncul selama 2 tahun terakhir, sehingga menjadi sangat mendesak untuk membuat versi protokol yang diperbarui.

TLS 1.3

Versi 1.3 dari protokol TLS, yang akan segera diselesaikan, memecahkan banyak masalah dengan kerentanan dengan menghentikan dukungan untuk sistem enkripsi lama.

Versi baru memiliki kompatibilitas dengan versi sebelumnya: misalnya, koneksi akan kembali ke TLS versi 1.2 jika salah satu pihak tidak dapat menggunakan sistem enkripsi yang lebih baru dalam daftar algoritma protokol versi 1.3 yang diizinkan. Namun, dalam serangan jenis gangguan koneksi, jika seorang peretas secara paksa mencoba mengembalikan versi protokol ke 1.2 di tengah sesi, tindakan ini akan diperhatikan dan koneksi akan dihentikan.

Cara mengaktifkan dukungan TLS 1.3 di browser Google Chrome dan Firefox

Firefox dan Chrome mendukung TLS 1.3, tetapi versi ini tidak diaktifkan secara default. Pasalnya, selama ini hanya ada dalam bentuk draf.

Mozilla Firefox

Ketik about:config ke bilah alamat browser Anda. Konfirmasikan bahwa Anda memahami risikonya.

- Editor pengaturan Firefox akan terbuka.

- Masukkan security.tls.version.max dalam pencarian

- Ubah nilainya menjadi 4 dengan mengklik dua kali pada nilai saat ini.

Google Chrome

- Ketik chrome://flags/ ke dalam bilah alamat browser Anda untuk membuka panel eksperimen.

- Temukan opsi varian #tls13

- Klik pada menu dan atur Diaktifkan (Draf).

- Mulai ulang peramban Anda.

Cara memeriksa apakah browser Anda menggunakan versi 1.2

Kami mengingatkan Anda bahwa versi 1.3 belum digunakan untuk umum. Jika kamu tidak mau

gunakan versi draf, Anda dapat tetap menggunakan versi 1.2.

Untuk memeriksa apakah browser Anda menggunakan versi 1.2, ikuti langkah-langkah yang sama seperti pada petunjuk di atas dan pastikan bahwa:

- Untuk Firefox, nilai security.tls.version.max adalah 3. Jika lebih rendah, ubah menjadi 3 dengan mengklik dua kali pada nilai saat ini.

- Untuk Google Chrome: klik menu browser - pilih Pengaturan- Pilih Tampilkan pengaturan lanjutan- turun ke bagian Sistem dan klik Buka setelan proxy…:

- Di jendela yang terbuka, klik tab Keamanan dan periksa apakah bidang Gunakan TLS 1.2 dicentang. Jika tidak layak, atur dan klik OK:

Perubahan akan berlaku setelah Anda me-restart komputer Anda.

Alat cepat untuk memeriksa versi protokol SSL/TLS browser Anda

Buka Pemeriksa Versi Protokol Online SSL Labs. Halaman akan menunjukkan secara real time versi protokol mana yang digunakan, dan apakah browser rentan terhadap kerentanan apa pun.

Sumber: terjemahan