Game untuk anak perempuan menghancurkan komputer. Kami menutupi jejak kami. Cara memusnahkan data dengan cepat dan permanen. Cara menghancurkan informasi pada hard drive

Pengguna komputer, laptop, dan perangkat sejenis lainnya selalu takut serangan virus. Bagi banyak orang, keamanan adalah yang utama, karena rasa takut kehilangan akses ke dokumen mereka atau bahkan tidak akan pernah melihatnya lagi terlalu besar.

Namun, seseorang seharusnya tidak berpikir bahwa virus komputer adalah hal terburuk yang bisa terjadi pada Anda. Bagaimanapun, komputer Anda masih memiliki port USB. Sebuah flash drive dapat dimasukkan ke dalamnya, yang dapat membawa perangkat lunak perusak- dan bisa memberikan pukulan yang jauh lebih dahsyat.

Jenis ancaman baru

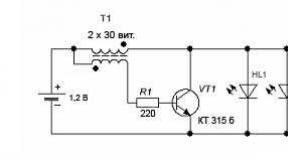

Virus komputer tidak diragukan lagi sangat berbahaya, dan Anda perlu melindungi komputer Anda dari pengaruhnya dengan segala cara yang memungkinkan - menggunakan program antivirus dan tidak mengunjungi situs berbahaya. Namun, jenis ancaman baru benar-benar muncul tingkat baru- sekarang ini menimbulkan bahaya bukan pada file Anda, tetapi pada komputer Anda sendiri, yaitu, ditujukan untuk penghancuran fisik perangkat. Pembunuh USB adalah perangkat yang terlihat seperti flash drive USB standar tetapi tidak. Itu dibuat oleh perusahaan riset keamanan Rusia. Alih-alih menyimpan data, seperti yang dilakukan flash drive biasa, perangkat ini bertindak sebagai senjata cyber lengkap. Untuk melakukan ini, ia mengirimkan muatan listrik melalui port USB, membakar bagian dalam komputer. Ini dapat digunakan untuk berbagai tujuan - sebagai virus atau sebagai perangkat penghancur diri (walaupun opsi ini lebih mirip film thriller mata-mata daripada kenyataan).

Bagaimana cara kerja si pembunuh?

Dalam posting di blog saya perusahaan Rusia menyatakan bahwa pembunuh USB dapat menghancurkan hampir semua perangkat yang dilengkapi dengan antarmuka USB. Detail teknis tidak diketahui, jadi pesan-pesan ini tidak boleh dianggap serius, tetapi, kemungkinan besar, perangkat bertindak secara instan - mengosongkan kapasitor sepenuhnya, yaitu, membiarkan "minus 220 volt" melalui antarmuka USB. Untuk pertama kalinya pesan tentang alat ini muncul pada awal tahun ini, sekitar bulan Maret - dan sejak itu pembunuh USB telah mendapatkan banyak popularitas di Internet.

Peringatan

Seperti yang ditunjukkan oleh eksperimen pada video di jaringan, pembunuh USB menghancurkan semua elemen penting komputer, termasuk papan utama dan HDD. Laptop atau komputer itu sendiri akan berfungsi jika Anda mengganti motherboard dengan yang baru, meskipun penggantian ini akan cukup mahal. Namun, hard drive tidak dapat dipulihkan, serta semua data yang tersimpan di dalamnya. Meskipun USB killer adalah ancaman yang belum dikonfirmasi, Anda tetap harus berhati-hati saat menggunakan perangkat yang tidak diverifikasi, khususnya drive USB.

Jika sebelumnya Anda dapat yakin bahwa pemindaian virus akan memungkinkan Anda untuk segera melihat semua kemungkinan ancaman, sekarang ada kemungkinan bahwa ia tidak akan punya waktu untuk mendapatkan pemindaian antivirus - komputer Anda akan terbakar lebih awal. Jadi cobalah untuk meminimalkan penggunaan perangkat asing yang tidak diverifikasi, terutama flash drive, karena dapat menimbulkan ancaman nyata bagi komputer Anda.

Deskripsi game flash

Flash game lucu ini memberi Anda kesempatan untuk membalas dendam pada komputer yang telah mengganggu Anda selama bertahun-tahun. Ingat, dia patah dan gantung, jadi sekarang saatnya untuk membalas dendam padanya. Anda pasti akan terbebas dari banyak stres, tetapi ingat, kami tidak menyarankan untuk mengulangi ini dengan komputer asli Anda.

Setiap pengguna, pasti, memiliki komputer lama yang terus-menerus mati dan rusak pada saat yang paling tidak tepat. Ingat bagaimana Anda ingin memukulnya dengan sesuatu yang kuat pada saat itu. Sekarang Anda hanya sesaat, dalam game "Break the Computer" Anda akan dapat melepaskan semua kemarahan Anda. Di sini Anda dapat melihat bagaimana komputer Anda akan dihancurkan. Saat Anda membuka gim, jendela komputer akan terbuka di depan Anda, yang akan menjadi buggy. Setelah itu, Anda akan melihat di depan Anda komputer lengkap. Mengklik pada monitor Unit sistem, mouse atau keyboard tinju besar akan memukul mereka. Sebagai hasil dari banyak pukulan ke bagian-bagian komputer, itu akan hancur total, sehingga pemulihannya tidak mungkin lagi. Ini adalah cara yang bagus untuk meredakan ketegangan emosional jika komputer Anda terus-menerus membeku, tetapi jangan mencoba mengulangi semua ini dengan komputer di rumah Anda, itu berbahaya. Masuk ke permainan setiap kali komputer Anda bermasalah, di sini Anda dapat melepaskan akumulasi kemarahan. Anda dapat memainkan game flash ini di situs permainan komputer di mana Anda dapat melakukannya secara gratis. Anda tidak perlu mengunduh aplikasi dan menghabiskan banyak waktu untuk menginstalnya. Anda hanya perlu masuk ke aplikasi dan menunggu unduhan, setelah itu Anda dapat memainkannya dalam waktu yang tidak terbatas.

Kami terbiasa dengan fakta bahwa file dihapus dengan sangat sederhana - cukup pilih dan tekan tombol "Del" atau pilih item yang sesuai di menu. Kemudian Anda dapat mengosongkan "keranjang". Apakah file tersebut dihapus secara permanen? Tidak - hanya entri file dalam tabel file yang telah dihapus. Bayangkan sebuah buku referensi dari mana halaman dengan daftar isi dirobek - situasinya sangat mirip. Tidak ada daftar isi, tetapi halaman-halamannya sendiri telah bertahan dan sangat mudah dibaca.

Bahkan disk yang diformat berisi cukup banyak informasi asli, terutama jika pemformatan "cepat" digunakan. Untuk benar-benar menghapus data dari disk, metode yang lebih canggih harus digunakan. Mereka dapat dibagi menjadi tiga kategori.

Pertama-tama, ini adalah drive fisik. Jika Anda memecahkan cakram dengan palu atau melemparkannya ke dalam wadah berisi asam sulfat, tidak mungkin memulihkan informasi. Jelas bahwa metode radikal seperti itu hanya cocok dalam kasus luar biasa. Pilihan lain melibatkan penggunaan perangkat degaussing, metode ini digunakan dalam struktur komersial dan lembaga pemerintah di beberapa negara.

Yang paling umum adalah metode perangkat lunak untuk menghancurkan informasi. Untuk menghancurkan file, program khusus menulis beberapa informasi di atasnya, biasanya pergantian angka pseudo-acak. Tetapi bahkan dalam kasus ini, file asli masih dapat dibaca, jadi untuk menghapusnya secara permanen, Anda perlu mengulangi siklus penimpaan lima hingga tujuh kali.

Satu dari program terbaik untuk penggunaan rumah tangga biasa adalah utilitas gratis penghancur file. Ini memungkinkan Anda untuk menghapus secara permanen file dan folder individual, dan seluruh data disk. Perintah yang sesuai disematkan di menu konteks yang sangat nyaman.

Program pembersih- nyaman karena tidak hanya menghancurkan data yang dipilih, tetapi juga berbagai sampah yang menumpuk di sistem dan dapat berisi informasi rahasia. Ini bekerja cukup andal, memiliki antarmuka Rusia.

Suite Pengarah Disk Acronis. Program ini digunakan untuk bekerja dengan keras disk, tetapi juga memiliki fungsi menghancurkan informasi. Tidak dapat bekerja dengan file terpisah, dapat menghancurkan data hanya pada partisi yang dipilih Program ini lebih mudah digunakan saat menginstal ulang OS: pilih fungsi memformat disk dengan penghancuran data, lalu instal sistem operasi.

Mempertimbangkan bahwa penghancuran informasi memakan waktu dan tidak selalu dapat diandalkan, baru-baru ini metode lain untuk perlindungan informasi semakin banyak digunakan - kriptografi. Semua informasi pada disk dienkripsi sesuai dengan algoritma khusus, sehingga bahkan pencurian komputer tidak menimbulkan ancaman - tidak mungkin untuk mendekripsi informasi tanpa mengetahui kuncinya.

Menghancurkan barang bukti dan menutupi jejak adalah hal yang tidak disukai warga negara yang paling taat hukum. Hari ini kita akan berbicara tentang bagaimana menjamin penghapusan informasi dari berbagai media jika Anda akan menjual, menyumbangkan, atau hanya membuang disk, telepon, atau komputer.

Saya akan mengatakan banalitas: in jenis yang berbeda perangkat cara menyimpan informasi sangat bervariasi. Selain itu, metode menghapus data yang direkam juga berbeda. Untuk pengguna "disk biasa" - dengan piringan magnet berputar dan tanpa enkripsi - penghapusan (penimpaan) data dari jenis media lain sering kali menyebabkan kejutan dan kesalahpahaman. Jadi mari kita mulai dengan cakram magnetik.

Cara menghancurkan informasi pada hard drive

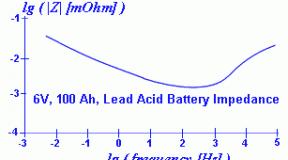

Di bagian ini, dengan istilah "hard disk" yang kami maksud adalah perangkat klasik dengan piringan berputar dan kepala baca-tulis elektromagnetik yang bergerak. Informasi yang ditulis ke piring tetap di atasnya sampai saat data ditimpa.

Cara tradisional untuk menghapus data dari disk magnetik adalah memformat. Sayangnya, di menggunakan Windows bahkan memformat drive sepenuhnya dapat menghasilkan hasil yang berbeda - dan terkadang tidak terduga.

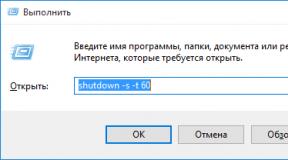

Jadi, jika Anda menggunakan OS di Windows XP (atau bahkan lebih versi lama Windows), ketika disk benar-benar diformat, sistem tidak akan menulis nol ke setiap sektor sama sekali. Sebagai gantinya, OS hanya akan mencari bad sector dengan membaca data secara berurutan. Jadi jika Anda akan melempar komputer lama bekerja di bawah Kontrol jendela XP, format disk di garis komando dengan mengatur parameter /p:<число проходов> . Dalam hal ini, perintah format akan menimpa isi disk dengan nol sebanyak yang ditentukan oleh parameter<число проходов>. Contoh:

$ format D: /fs:NTFS /p:1

Dimulai dengan Windows Vista Pengembang Microsoft telah mengubah logika perintah format penuh. Sekarang memformat disk memang menimpa data dengan nol, dan opsi /p menjadi berlebihan.

Sebenarnya, untuk pengguna biasa yang tidak menderita paranoia, di sinilah semuanya berakhir. Pengguna, yang lebih dari biasanya khawatir tentang keamanan data yang dihapus, dapat mengingat metode yang ada beberapa dekade yang lalu (omong-omong, sangat mahal), yang dengannya Anda dapat mencoba memulihkan data pada peralatan khusus dengan menganalisis magnetisasi residu dari trek. Ide teoritis dari metode ini adalah untuk mendeteksi jejak informasi yang sebelumnya direkam di trek dengan menganalisis remanen lemah (variasi dari metode ini adalah analisis magnetisasi tepi, ketika mencoba membaca data dari celah di antara trek ). Metode ini bekerja dengan baik untuk drive berukuran kabinet dan elektromagnet yang dapat merobek ikatan militer. Metode ini menunjukkan hasil yang jauh lebih buruk pada disk dengan volume puluhan megabyte dan bekerja sangat buruk dengan drive yang volumenya mendekati gigabyte (tidak, ini bukan kesalahan, kita berbicara tentang megabyte dan gigabyte di sini).

Untuk hard disk terabyte kepadatan tinggi saat ini, kisah sukses yang telah terbukti metode ini tidak, dan untuk disk yang menggunakan rekaman SMR "ubin", pendekatannya pada prinsipnya tidak mungkin.

Namun, untuk mengecualikan bahkan kemungkinan teoretis penggunaannya, cukup untuk menimpa disk bukan dengan nol, tetapi dengan beberapa urutan data - terkadang lebih dari sekali.

Algoritma untuk menjamin penghancuran informasi

Banyak organisasi menggunakan prosedur khusus untuk pembuangan perangkat penyimpanan informasi, menyiratkan sanitasi mereka (pemusnahan informasi yang tidak dapat diperbaiki). Metode destruktif digunakan untuk menghancurkan informasi yang benar-benar rahasia, tetapi untuk data yang tidak bernilai khusus, juga diperbolehkan menggunakan algoritme perangkat lunak. Ada banyak algoritma seperti itu.

Mari kita mulai dengan DoD 5220.22-M standar Amerika yang dikenal luas tetapi disalahartikan. Paling gratis dan aplikasi komersial, yang mendukung standar ini, mengacu pada revisi lama (berlaku sebelum 2006). Memang, dari 1995 hingga 2006, standar "militer" untuk menghancurkan informasi memungkinkan penggunaan metode penimpaan data. Standar menyerukan penimpaan tiga kali lipat dari disk. Pass pertama merekam karakter apa pun, lalu pujian XOR-nya, dan akhirnya, pada pass terakhir, urutan acak. Misalnya, seperti ini:

01010101 > 10101010 > 11011010* * data acak

Saat ini, algoritma ini tidak digunakan oleh militer; untuk sanitasi, pembawa dihancurkan secara fisik atau dihilangkan magnetnya sepenuhnya, seperti yang mereka katakan, "dalam wadah ledakan nuklir." Namun, untuk menghancurkan informasi yang tidak rahasia, algoritma ini masih digunakan di berbagai lembaga pemerintah AS.

Polisi Kanada menghancurkan informasi rahasia menggunakan utilitas DSX mereka sendiri. Utilitas menimpa data dengan nol, lalu dengan satu, setelah itu menulis ke disk urutan data yang dikodekan dengan informasi tentang versi utilitas, tanggal dan waktu pemusnahan data. Informasi rahasia masih dihancurkan bersama dengan pembawa.

Kurang lebih seperti ini:

00000000 > 11111111 > 10110101* * urutan kode yang telah ditentukan sebelumnya

Bruce Schneier, seorang ahli terkenal di bidang kriptografi, mengusulkan untuk menghancurkan informasi dengan cara yang sama. Algoritme yang diusulkan olehnya berbeda dari pengembangan Kanada hanya dalam catatan lintasan ketiga bukan urutan data yang telah ditentukan, tetapi pseudo-acak. Pada saat publikasi, algoritme ini, yang menggunakan generator angka acak untuk menimpa, dikritik karena lebih lambat daripada algoritme yang menulis urutan data yang telah ditentukan sebelumnya. Hari ini (dan juga kemarin dan lusa kemarin) sulit untuk membayangkan prosesor yang entah bagaimana dapat memuat tugas yang begitu sederhana, tetapi pada saat penerbitan algoritma pada tahun 1993, ada prosesor kelas i486 yang beroperasi pada frekuensi orde 20–66 MHz ...

Kurang lebih seperti ini:

00000000 > 11111111 > 10110101* * data pseudo-acak

Jerman telah mengambil pendekatan yang sedikit berbeda untuk menghancurkan data yang tidak terklasifikasi. Standar BSI Verschlusssachen-IT-Richtlinien (VSITR) memungkinkan penggunaan dua hingga enam lintasan (tergantung pada klasifikasi informasi) yang secara bergantian merekam urutan pseudo-acak dan pujian XOR-nya. Pass terakhir adalah menulis urutan 01010101.

Kurang lebih seperti ini:

01101101* > 10010010** > 01010101 * urutan pseudorandom 1 ** XOR pujian dari urutan pseudorandom 1

Akhirnya, sebagai rasa ingin tahu teknis, kami menyajikan algoritme Peter Gutman, yang mengusulkan penimpaan dalam 35 lintasan. Diterbitkan pada tahun 1996, algoritme didasarkan pada asumsi teoretis tentang tingkat magnetisme sisa 5% dan pada saat publikasi tampak seperti penyempurnaan teoretis. Namun demikian, algoritma ini didukung oleh banyak aplikasi untuk menghancurkan informasi. Faktanya, penggunaannya berlebihan dan sama sekali tidak berarti; bahkan tiga kali penulisan ulang informasi menggunakan salah satu algoritme yang dijelaskan di atas akan memberikan hasil yang persis sama.

Algoritma apa yang harus digunakan? Untuk modern (tidak lebih dari 10-15 tahun) hard drive satu penulisan ulang dengan urutan pseudo-acak lebih dari cukup untuk penghancuran informasi yang andal. Segala sesuatu yang dilakukan di luar ini hanya dapat menenangkan paranoia internal, tetapi sama sekali tidak mengurangi kemungkinan pemulihan informasi yang berhasil.

Jenis baru perangkat lunak berbahaya melumpuhkan komputer ketika terdeteksi selama pemeriksaan antivirus, menimbulkan pukulan yang sangat dahsyat bagi para korbannya.

Virus, yang dinamai oleh Cisco Systems sebagai Rombertik, mencegat apa pun, bahkan teks paling sederhana, yang dimasukkan di jendela browser. Lebih lanjut, menurut posting blog Cisco's Talos Group tertanggal Senin ini, virus tersebut menyebar melalui email spam dan phishing.

Rombertik dengan mudah melakukan beberapa rangkaian pemeriksaan setelah diluncurkan di komputer Windows dan terus bertindak, menentukan apakah terdeteksi oleh program antivirus.

Perlu dicatat bahwa perilaku ini tidak biasa untuk beberapa jenis malware, tetapi Rombertik "unik karena secara aktif mencoba menghancurkan data di komputer jika mendeteksi jejak tertentu dari analisis malware," seperti yang dijelaskan oleh Ben Baker dan Alex tentang virus tersebut. Chiu dari Talos Group.

Malware serupa (“Wiper”) digunakan pada tahun 2013 dalam serangan terhadap objek yang terletak di Korea Selatan, dan dalam serangan terhadap Sony Pictures Entertainment tahun lalu. Kedua serangan tersebut dikaitkan oleh pemerintah AS dengan Korea Utara.

Pemeriksaan Rombertik terakhir adalah yang paling berbahaya. Ini menghitung hash 32-bit dari sumber daya di memori, dan jika sumber daya atau waktu kompilasi ini telah diubah, Rombertik memulai proses penghancuran diri. catatan boot Master Boot Record (MBR) di sektor pertama perangkat keras PC yang digunakan komputer untuk boot sistem operasi. Jika Rombertik tidak dapat mengakses MBR, itu menghancurkan semua file di folder rumah pengguna, mengenkripsi masing-masing dengan kunci RC4 acak.

Setelah MBR atau folder rumah telah dienkripsi, komputer akan restart. MBR masuk ke loop tanpa akhir, mencegah komputer melakukan booting. Pesan “Carbon crack effort, failed” muncul di layar.

Setelah diinstal pada komputer, virus membongkar sendiri. Sekitar 97 persen dari file yang didekompresi dibuat sedemikian rupa agar terlihat seperti kode asli. Virus ini terdiri dari 75 gambar dan 8000 fungsi palsu yang sebenarnya tidak pernah digunakan.

"Virus ini mencoba membuat antivirus tidak dapat melihat setiap fitur," tulis Talos.

Dia juga mencoba menghindari masuk ke kotak pasir, atau berlatih karantina untuk sementara waktu sampai ceknya selesai. Beberapa malware mencoba menunggu periode ini, berharap untuk bangun dan mengambil tindakan setelah itu.

Rombertik tetap aktif dan menulis satu byte data ke memori 960 juta kali, sehingga menyulitkan program antivirus untuk menganalisis.

“Dan jika antivirus mencoba memperbaiki semua 960 juta catatan saat ini, ukuran file log dapat meningkat hingga 100 gigabyte,” tulis Talos.