Teknologi perlindungan terhadap ancaman internal terhadap keamanan informasi. Mitra informasi dari kelas master. Pelanggar Bermotivasi Eksternal

Saat ini, sebagian besar organisasi mengambil langkah-langkah untuk melindungi diri mereka dari ancaman “luar”. Sarana yang tepat untuk kontrol akses dan perlindungan terhadap penyusupan ke dalam lingkungan informasi perusahaan tersedia secara luas di pasar dan secara aktif digunakan untuk mencegah tindakan penyusup. Pada saat yang sama, perlindungan terhadap ancaman internal tetap menjadi masalah akut dan masih belum terselesaikan di banyak organisasi - baik dari tindakan orang dalam yang dengan sengaja mencuri informasi atau menyebabkan kerusakan berbahaya pada sistem informasi perusahaan, dan dari tindakan karyawan yang tidak disengaja yang mengarah pada insiden di perusahaan. sistem.keamanan informasi. Misalnya, menghubungkan ke jaringan dan bekerja pada komputer yang terinfeksi virus. Dalam hal ini, pengguna internal biasanya memiliki hak dan izin jaringan yang luas untuk mengakses sejumlah besar sumber daya dan aplikasi rahasia perusahaan, dan akibatnya, seluruh sistem informasi perusahaan menderita.

Banyak perusahaan yang mengkhususkan diri dalam solusi keamanan sistem informasi sekarang menawarkan cara untuk mengontrol dan mengelola akses ke jaringan perusahaan dari tempat kerja karyawan perusahaan berdasarkan solusi Cisco Network Admission Control (СNAC). Pakar BI TopS berbicara tentang kemungkinan menggunakan solusi tersebut untuk melindungi terhadap ancaman keamanan informasi internal.

Bagaimana cara kerja alat NAC, tugas apa yang mereka bantu selesaikan?

Ada beberapa tahapan berturut-turut dalam proses pengendalian dan pengelolaan akses karyawan ke jaringan perusahaan, yang secara otomatis dilakukan melalui Cisco Network Admission Control.

Yang pertama adalah otentikasi pengguna - memeriksa apakah pengguna memiliki hak akses ke jaringan. Dengan perlindungan kata sandi, yang paling umum saat ini, seorang karyawan memasukkan datanya, dan sistem mengontrol keberadaan pengguna seperti itu, kebenaran kata sandinya, dll. - prosedur terkenal di mana sebagian besar karyawan mulai bekerja di sistem informasi .

Tahap kedua adalah memeriksa apakah komputer pengguna memiliki hak untuk mengakses jaringan, apakah workstation (AWP) karyawan telah sesuai dengan kebijakan keamanan perusahaan. Sistem secara otomatis memeriksa patch aplikasi mana, antivirus mana yang diinstal pada komputer pengguna, apakah database anti-virus terbaru, apakah perangkat lunak tambahan yang diperlukan diinstal untuk melindungi workstation, sesuai dengan kebijakan keamanan diadopsi oleh perusahaan.Jika mesin tidak mematuhi kebijakan keamanan, sistem menolak akses pengguna ke sumber daya informasi dan aplikasi perusahaan, workstation pengguna diisolasi dari jaringan dan dikirim ke karantina yang disebut. Setelah itu, pada mesin pengguna diinstal, secara manual oleh administrator atau secara otomatis, pembaruan yang diperlukan sistem operasi, basis data anti-virus, dll. Dan hanya setelah komputer "disembuhkan", karyawan tersebut diberikan akses ke jaringan. Dengan demikian, komputer yang terinfeksi tidak dapat merusak sumber daya jaringan, dan perusahaan memecahkan masalah melindungi stasiun kerja yang terinfeksi agar tidak terhubung ke jaringan. Ini sangat penting untuk organisasi besar di mana "mobilitas" karyawan dipraktikkan, dan manajer sering bekerja jauh dari kantor, menggunakan laptop dan menghubungkan ke jaringan dengan tingkat kepercayaan yang rendah, di mana risiko menginfeksi komputer mereka tanpa pengguna memperhatikan tinggi.

Terakhir, tahap terakhir adalah inspeksi. Faktanya, sebuah mesin dapat terinfeksi virus yang tidak dikenal setelah siklus otentikasi, karantina, instalasi antivirus, dll. telah berlalu, dan karyawan tersebut mulai bekerja di jaringan. Ada produk Cisco Security Agent yang membantu mendeteksi aktivitas mencurigakan di komputer pengguna. Dalam fase solusi Cisco NAC ini, komponen tambahan dari sistem pencegahan intrusi perusahaan yang mengintegrasikan antivirus yang diinstal, alat pemantauan jaringan, deteksi intrusi, pendaftaran insiden, alat analisis aktivitas jaringan (misalnya, produk CS-MARS) dan lainnya.

Dengan demikian, perlindungan jaringan perusahaan dan keandalan operasinya meningkat, biaya administrasi sistem informasi dan menghilangkan konsekuensi dari infeksi dengan perangkat lunak berbahaya berkurang.

Selain itu, solusi ini membantu memerangi "kekacauan" di infrastruktur komputer perusahaan, menginstal pembaruan sistem yang diperlukan pada mesin karyawan tepat waktu. perangkat lunak dan sistem pelindung. Dalam hal ini, penggunaan solusi kontrol akses Cisco bersama dengan solusi manajemen stasiun kerja bisa sangat efektif. Misalnya, kami berhasil menggunakan solusi Altiris dalam proyek kami yang menyediakan administrasi stasiun kerja terpusat jarak jauh, "distribusi" otomatis perangkat lunak (termasuk pembaruan perangkat lunak) ke komputer karyawan, inventaris perangkat keras dan perangkat lunak komputer, kontrol penggunaan perangkat lunak oleh karyawan, dan lainnya fungsi Manajemen AWP.

Bagaimana pemeriksaan otomatis komputer karyawan untuk kepatuhan terhadap kebijakan keamanan diterapkan? Apakah saya perlu menginstal agen perangkat lunak khusus di setiap komputer? Bagaimana komputer "tamu" - mitra bisnis, klien yang diberi hak untuk terhubung ke jaringan perusahaan - diperiksa?

Komponen utama dari solusi Cisco adalah server kebijakan Cisco Access Control Server (ACS) (atau server lain yang mendukung NAC), yang "bertanggung jawab" untuk memeriksa status perangkat lunak yang diinstal pada mesin pengguna, kepatuhannya terhadap keamanan kebijakan, dan selanjutnya mengizinkan/menolak akses ke jaringan . ACS mendukung lokal dan pangkalan eksternal kebijakan keamanan menggunakan atribut yang ditentukan oleh penyedia dan jenis aplikasi. Setiap database memiliki satu atau lebih kebijakan yang berisi aturan yang ditentukan oleh administrator - pengaturan status komputer pengguna yang menentukan tingkat kepatuhan terhadap kebijakan keamanan. Server ACS menyediakan transmisi permintaan ke basis kebijakan dan respons ini sesuai dengan keadaan komputer pengguna, membentuk apa yang disebut simbol status sistem (token postur sistem SPT), atas dasar di mana siklus otorisasi berlanjut atau terputus . Pada saat yang sama, itu mungkin berbagai pilihan pelaksanaan pemeriksaan komputer.

Opsi pertama adalah ketika komputer milik karyawan perusahaan, dan agen perangkat lunak untuk kontrol otomatis dan remote control workstation sudah diinstal sebelumnya. Ini bisa menjadi Agen Perwalian Cisco, yang, ketika komputer dihidupkan, akan mengumpulkan dan mengirimkan ke ACS informasi tentang ketersediaan dan versi perangkat lunak anti-virus dan perangkat lunak terkontrol lainnya. Cisco Trust Agent juga menyediakan informasi tentang versi sistem operasi dan pembaruan yang diinstal. Ketika solusi NAC digunakan bersama dengan perangkat lunak Altiris, "agen" sistem Altiris dapat melakukan fungsi pemindaian komputer. Setelah memeriksa komputer, server Cisco ACS menentukan keadaan mesin ini, yang menurutnya akan mengirim komputer ke karantina untuk "penyembuhan" berikutnya, atau melanjutkan proses otorisasi.

Agen perangkat lunak Cisco dan Altiris berinteraksi langsung dengan aplikasi yang diinstal pada komputer tanpa campur tangan pengguna.

Opsi kedua adalah memindai komputer yang tidak menginstal agen perangkat lunak sistem. Memang, tidak seperti karyawan yang diharuskan mengikuti aturan perusahaan, mitra bisnis, pelanggan, dan pemasok perusahaan tidak tunduk pada aturan ini, tetapi mereka sering diberikan akses ke aplikasi perusahaan, dan komputer mereka dapat menimbulkan ancaman serius. Dalam hal ini, implementasi NAC yang sedikit berbeda digunakan. Pengguna terhubung ke area tertentu dari jaringan perusahaan tempat komputer mereka diperiksa (baik oleh Altiris Security Expression Server atau oleh Cisco Audit Server). Selanjutnya, tergantung pada hasilnya, pengguna diberikan akses ke jaringan atau ditawari kesempatan untuk menginstal perangkat lunak keamanan yang hilang yang diperlukan di komputer. Dimungkinkan untuk menerapkan opsi ketika, jika komputer tidak mematuhi kebijakan keamanan perusahaan, tamu akan ditawari kesempatan untuk menginstal agen Altiris, yang sudah "secara independen", menginstal perangkat lunak yang diperlukan secara otomatis dan membawa komputer ke kondisi yang diperlukan, sesuai dengan kebijakan akses jaringan.

Solusi Cisco cukup untuk mengimplementasikan kontrol akses dan prosedur manajemen. Peran apa yang dimainkan perangkat lunak Altiris di sini? Mengapa menyia-nyiakan upaya untuk mengintegrasikan sistem ini?

Tentu saja, Anda tidak perlu mengimplementasikan sistem Altiris untuk mengimplementasikan solusi Cisco NAC. Kami menawarkan membagikan solusi ini untuk organisasi yang telah menggunakan produk Altiris untuk mengelola infrastruktur komputasi mereka, dan untuk perusahaan yang memiliki tujuan membangun sistem yang dikelola secara terpusat dan aman jaringan komputer. Di sini, integrasi Cisco NAC dan Altiris memberikan sejumlah manfaat tambahan.

Secara historis, produk Altiris diciptakan untuk memecahkan masalah pemantauan dan pengelolaan komputer pengguna secara terpusat. Perangkat lunak Altiris Client Management Suite memungkinkan Anda untuk mengotomatisasi operasi pemeliharaan stasiun kerja biasa: mengelola komputer karyawan, memecahkan masalah, menginstal pembaruan perangkat lunak dari jarak jauh; membuat dan memelihara database akuntansi terkini untuk ketersediaan dan penggunaan perangkat lunak dan perangkat keras AWS. Hal ini memungkinkan untuk meningkatkan efisiensi dan efektivitas layanan TI, mengurangi biaya pemeliharaan infrastruktur komputer, standarisasi perangkat keras dan perangkat lunak dan mengoptimalkan manajemen siklus hidup perangkat keras dan perangkat lunak. Pelanggan kami dari berbagai industri berhasil menggunakan solusi ini untuk manajemen infrastruktur TI, berikut adalah beberapa contoh proyek: Euroset, GM-AVTOVAZ, Nizhpharm, IMPEXBANK, dan lainnya.

Jelas bahwa produk Altiris, dibandingkan dengan solusi Cisco NAC, memberikan lebih banyak peluang untuk mengelola perangkat lunak yang diinstal pada komputer pengguna dan untuk "penyembuhan" komputer secara otomatis, karena distribusi pembaruan perangkat lunak jarak jauh adalah salah satu fitur "tradisional" dari Altiris. Cisco NAC tidak menyediakan kemampuan seperti itu: pengguna harus menghubungi layanan TI atau secara mandiri membawa komputer mereka sesuai dengan aturan, setelah menerima tautan ke sumber daya yang berisi perangkat lunak yang diperlukan dan instruksi tentang tindakan yang diperlukan. Selain itu, produk Altiris secara signifikan meningkatkan pengelolaan infrastruktur dan menjadikannya “transparan” bagi administrator.

Apakah agen Cisco dan Altiris "bekerja" dengan semua jenis komputer, sistem operasi, mengaudit keberadaan perangkat lunak anti-virus dari pabrikan mana pun?

Instalasi Cisco Trust Agent tersedia untuk komputer yang menjalankan sistem operasi. Sistem Windows dan Red Hat Linux dan berfungsi untuk memeriksa komputer desktop, laptop dan PDA. Agen Altiris dapat diinstal pada PC Windows (termasuk Windows Seluler), RedHat Linux, MacOS.

Memeriksa status aplikasi keamanan dimungkinkan jika produsen aplikasi mendukung teknologi Cisco NAC (saat ini, sekitar 250 pengembang menerapkan mekanisme NAC dalam produk mereka, termasuk produsen perangkat lunak antivirus terkemuka).

Apakah NAC melindungi dari semua gangguan internal?

Solusi Cisco NAC ditujukan terutama untuk memandu tindakan pengguna yang membahayakan sistem informasi perusahaan. Selain itu, Cisco menawarkan solusi Cisco Security Agent (CSA), yang sepenuhnya mengelola kebijakan keamanan tempat kerja dan mencegah tindakan yang tidak sah. Misalnya, ini memberikan perlindungan terhadap orang dalam yang mendapatkan akses ke sumber daya yang tidak diizinkan untuk bekerja sama dengan mereka. Sistem CSA berisi aturan berdasarkan mana aktivitas tindakan karyawan di komputernya dipantau, dan jika, misalnya, upaya ilegal untuk mendapatkan akses ke beberapa sumber daya terdeteksi, sistem bereaksi terhadap tindakan ini dengan cara tertentu, baik memblokir akses ke jaringan atau mengirim administrator keamanan pesan. Perhatikan bahwa beberapa fungsi CSA dapat diambil alih oleh server Altiris.

Penggunaan Altiris dan CSA meningkatkan opsi keamanan. Misalnya, dengan menggunakan solusi ini, Anda dapat memblokir penyalinan informasi ke kartu flash dan media yang dapat dipindahkan lainnya.

Tentu saja, sistem tidak mencegah semua tindakan penyusup, seperti cara perlindungan teknis lainnya. Di sini juga perlu diingat bahwa selain alat teknis, perlu untuk membangun serangkaian langkah-langkah keamanan organisasi yang efektif, melatih karyawan dalam aturan untuk menangani kata sandi dan informasi rahasia, mengembangkan langkah-langkah untuk mencegah tindakan orang dalam, dll.

Firmware apa yang diperlukan untuk mengimplementasikan produk Cisco NAC, apa? perkiraan biaya solusi?

Cisco menawarkan dua pendekatan untuk mengimplementasikan NAC. Yang pertama adalah penciptaan arsitektur NAC yang komprehensif (NAC Framework) yang melibatkan pembangunan seluruh infrastruktur jaringan berdasarkan solusi Cisco, termasuk penggunaan switch, router dan peralatan jaringan Cisco lainnya. Jika perusahaan awalnya menggunakan peralatan Cisco untuk membangun infrastruktur jaringan perusahaan, implementasi Cisco NAC tidak akan memerlukan investasi besar: klien arsitektur Cisco Trust Agent NAC gratis, Anda harus membayar untuk Access Control Server, dengan biaya sekitar $8.000, dan bekerja untuk mengimplementasikan solusi.

Jika suatu perusahaan harus mengubah peralatan jaringan ke produk Cisco, biaya secara alami akan meningkat berkali-kali lipat. Pendekatan alternatif diusulkan - perangkat NAC khusus (NAC-Appliance), di mana tidak ada persyaratan khusus untuk peralatan jaringan. Solusi ini dicirikan oleh fakta bahwa NAC-Appliance mengontrol semua tahapan NAC. Kompleks perangkat lunak dan perangkat keras yang sama juga menyediakan organisasi zona karantina. Kompleksitas penerapan solusi semacam itu lebih rendah dibandingkan dengan menggunakan NAC-Framework.

Solusi kompetitif apa yang ada, keunggulan apa yang dimiliki solusi dari Cisco?

Saat ini, arsitektur Cisco NAC menempati posisi terdepan di pasar untuk sistem semacam itu. Namun, solusi Cisco jauh dari satu-satunya, lebih dari tiga lusin vendor yang berbeda menawarkan sistem manajemen kontrol akses jaringan mereka. Ini adalah produsen besar komponen infrastruktur TI, seperti HP, Nortel, Juniper, dll., serta sejumlah perusahaan perangkat lunak, termasuk Microsoft dengan arsitektur Network Access Protection (NAP).

Pesaing utama Cisco NAC adalah arsitektur yang dikembangkan oleh grup Trusted Network Connect (TNC) sebagai standar industri terbuka untuk akses jaringan yang aman. Grup TNC menyatukan sejumlah besar pabrikan NAC yang tidak siap menghadapi dominasi Cisco di pasar ini.

Secara terpisah, perlu dicatat inisiatif Microsoft dan arsitektur Perlindungan Akses Jaringannya. Elemen pertama dari arsitektur ini diumumkan oleh Microsoft pada tahun 2004 dengan munculnya Windows 2003 Server, sejak itu standar telah berkembang dan telah mengalami sejumlah perubahan. Hari ini komponen Microsoft NAP dibangun ke dalam OS Windows Vista. Di antara kelemahan utama NAP, orang dapat mencatat ikatan yang ketat dengan OS Windows, serta tidak menggunakan kemampuan asli peralatan jaringan dalam proses kontrol akses. Kesepakatan telah dicapai antara Cisco dan Microsoft untuk bekerja sama secara erat untuk menciptakan solusi Cisco NAC/NAP terintegrasi. Pada saat yang sama, integrasi NAP dengan arsitektur TNC terbuka diumumkan belum lama ini.

Cisco NAC memiliki sejumlah fitur unik yang membedakannya dari kompetisi. Terima kasih kepada yang dikembangkan Program Afiliasi cisco, keputusan ini didukung dan terintegrasi dengan produk dari lebih dari 60 produsen. Selain itu, teknologi Cisco NAC memungkinkan Anda untuk mengatur jenis yang berbeda akses jaringan aman: akses ke LAN melalui switch, router, dan juga melalui jaringan nirkabel.

Perusahaan di industri dan bidang kegiatan mana yang paling tertarik untuk mengimplementasikan Cisco NAC?

Di sini, menurut kami, bukan industri atau bidang kegiatan perusahaan yang lebih penting, tetapi kebijakan yang diambil di dalamnya untuk mengatur pekerjaan personel dan kebijakan keamanan. Jelas bahwa dengan kebijakan keamanan informasi "ketat" yang melarang akses ke sistem perusahaan dari perangkat yang tidak sepenuhnya dikendalikan oleh administrator keamanan informasi, solusi Cisco NAC tidak akan relevan. Secara umum, solusinya menarik, pertama-tama, untuk organisasi besar dengan infrastruktur kompleks yang menyatukan ratusan komputer karyawan, dan dengan kebijakan keamanan yang menyediakan pekerjaan pengguna "seluler" di jaringan perusahaan. Misalnya, ada organisasi di mana banyak karyawan tidak memiliki tempat kerja permanen di kantor sama sekali: karyawan tersebut bekerja sebagian besar waktu "di jalan", dan ketika dia tiba di kantor, dia duduk di sembarang tempat. tempat gratis dan terhubung ke jaringan.

Mitra informasi dari kelas master

SULAVKO A.E., mahasiswa pascasarjana

Akademi Mobil dan Jalan Negara Siberia,

TEKNOLOGI PERLINDUNGAN TERHADAP ANCAMAN KEAMANAN INFORMASI INTERNAL *

Anotasi. Kekurangan dari sarana perlindungan yang ada terhadap ancaman internal terhadap keamanan informasi terungkap. Digunakan dalam sistem modern ah pendekatan perlindungan terhadap pengakuan informasi rahasia dalam arus informasi dan efektivitasnya, serta persyaratan dasar untuk sistem tersebut. Kemungkinan arah untuk penelitian masa depan diuraikan dalam rangka meningkatkan efektivitas sarana memerangi ancaman internal.

Kata kunci: keamanan informasi, ancaman internal, analisis konten, penyaringan kontekstual, perlindungan terhadap kebocoran informasi rahasia.

Pengantar. Sampai saat ini, ancaman terbesar terhadap keamanan informasi (selanjutnya disebut sebagai IS) ditimbulkan oleh penyusup internal. Ancaman ini meningkat setiap tahun. Saat-saat ketika para pemimpin bisnis takut akan peretas dan virus sekarang sudah berlalu. Tentu saja, kelas ancaman ini masih menimbulkan bahaya besar, tetapi perusahaan paling mengkhawatirkan kehilangan dan kebocoran informasi perusahaan dan data pribadi. Hal ini dibuktikan dengan hasil hampir semua penelitian di bidang keamanan informasi yang dilakukan dalam kerangka berbagai proyek (Gambar 1, 2).

Gambar 1. Ancaman IS paling berbahaya menurut responden

* Pekerjaan itu dilakukan dalam kerangka program "Personil ilmiah dan ilmiah-pedagogis Rusia yang inovatif selama bertahun-tahun", kontrak No. P215 tertanggal 22.07.09.

Menurut hasil penelitian "ANCAMAN DALAM RUSIA '09" (Gambar 1), yang dilakukan oleh pusat analisis perusahaan Rusia Perimetrix, dapat dilihat bahwa ancaman yang datang dari dalam perusahaan, secara total, memberikan bahaya yang lebih tinggi peringkat daripada ancaman yang datang dari luar.

Gambar 2. Rasio risiko insiden keamanan informasi internal dan eksternal

Situasi ini diamati tidak hanya di Rusia. Menurut laporan teknis SURVEI PELANGGARAN KEAMANAN INFORMASI 2006 dan 2008, insiden internal juga menang atas yang eksternal. Dalam beberapa tahun terakhir, ketakutan akan insiden internal oleh perwakilan usaha kecil dan menengah telah meningkat secara signifikan (Gambar 2). Kebocoran tidak hanya dialami oleh perwakilan bisnis, tetapi juga oleh lembaga pemerintah di seluruh dunia. Hal ini dibuktikan dengan hasil studi global InfoWatch (Gambar 3).

Gambar 3. Distribusi insiden menurut jenis organisasi

Terlihat dari materi yang disampaikan bahwa saat ini isu penanggulangan ancaman internal lebih akut dibandingkan dengan isu penanggulangan eksternal. Perlu dicatat bahwa ancaman paling berbahaya saat ini adalah kebocoran data rahasia (Gambar 1).

Cara dan metode memerangi ancaman internal. Untuk menghadapi ancaman internal secara efektif, perlu untuk mengidentifikasi kekurangan pertahanan yang ada di area ini. Ada beberapa jenis sistem keamanan internal.

Sistem pemantauan dan audit adalah alat yang baik untuk menyelidiki insiden. Sistem audit modern memungkinkan Anda merekam hampir semua aktivitas pengguna. Kerugian dari sistem ini adalah kurangnya kemampuan untuk mencegah kebocoran, karena ini membutuhkan respon peristiwa dan sistem pengambilan keputusan yang mengenali urutan tindakan mana yang merupakan ancaman dan mana yang tidak. Lagi pula, jika respons terhadap pelanggaran tidak segera diikuti, konsekuensi dari insiden itu tidak dapat dihindari.

Sistem otentikasi yang kuat berfungsi untuk melindungi terhadap akses tidak sah ke data. Mereka didasarkan pada proses otentikasi dua atau tiga faktor, sebagai akibatnya pengguna dapat diberikan akses ke sumber daya yang diminta. Cara tersebut dapat melindungi informasi dari karyawan yang "belum tahu", tetapi tidak dari orang dalam yang sudah memiliki akses ke informasi yang dilindungi.

Alat enkripsi media. Kelas program ini akan melindungi dari kebocoran informasi ketika media atau laptop hilang. Tetapi, jika orang dalam mentransfer media bersama dengan kunci di mana informasi dienkripsi ke pihak lain, maka metode perlindungan seperti itu tidak akan berguna.

Sistem deteksi dan pencegahan kebocoran (Data Kebocoran pencegahan, DLP ). Sistem ini juga disebut sistem untuk melindungi data rahasia dari ancaman internal(selanjutnya disebut sistem proteksi kebocoran). Sistem ini memantau saluran kebocoran data secara real time. Ada solusi kompleks (mencakup banyak saluran kebocoran) dan titik (mencakup saluran kebocoran tertentu). Sistem ini menggunakan teknologi proaktif, karena mereka tidak hanya mencatat fakta pelanggaran keamanan informasi, tetapi juga mencegah kebocoran informasi itu sendiri. Tentu saja, kualitas kontrol tersebut secara langsung bergantung pada kemampuan sistem untuk membedakan antara informasi rahasia dan non-rahasia, yaitu, pada algoritme penyaringan konten atau konteks yang digunakan. Sebagian besar sistem perlindungan kebocoran modern memiliki fungsi enkripsi media dan file (sistem seperti itu juga disebut Perlindungan dan Kontrol Informasi (IPC)). Mereka dapat menggunakan penyimpanan data yang aman, khususnya wadah kripto, yang, saat mengakses file, tidak hanya memperhitungkan kunci enkripsi, tetapi juga berbagai faktor, seperti tingkat akses pengguna, dll.

Sampai saat ini, sistem perlindungan ancaman internal adalah satu-satunya solusi yang memungkinkan Anda untuk mencegah kebocoran secara real time dengan mengontrol tindakan pengguna dan proses yang dilakukan dengan file dan mampu mengenali informasi rahasia dalam aliran informasi. Untuk mengidentifikasi kerentanan dalam perlindungan yang diberikan oleh sistem semacam itu, perlu untuk mempertimbangkan secara lebih rinci fungsi dan kemampuan utama mereka, serta metode yang digunakan oleh sistem ini untuk menerapkan pemfilteran konten / konteks.

Semua metode pengenalan informasi rahasia yang ada secara agregat didasarkan pada sintesis dari beberapa pendekatan yang berbeda secara mendasar.

Cari tanda tangan. Metode pemfilteran konten yang paling sederhana adalah mencari aliran data untuk urutan karakter tertentu. Terkadang urutan karakter terlarang disebut "stop word". Teknik ini hanya berfungsi untuk respons yang tepat dan mudah dilakukan hanya dengan mengganti karakter dalam teks yang dianalisis.

Cari ekspresi reguler (metode topeng). Beberapa bahasa ekspresi reguler mendefinisikan "topeng", struktur data yang bersifat pribadi. Paling sering metode ini digunakan untuk menentukan data pribadi (NPWP, nomor rekening, dokumen, dll). Kerugian dari metode ini adalah adanya sejumlah besar positif palsu, dan metode ini sama sekali tidak dapat diterapkan untuk analisis informasi yang tidak terstruktur.

Metode sidik jari digital. Informasi referensi sidik jari menggunakan fungsi hash. Selanjutnya, jejak tersebut dibandingkan dengan fragmen informasi yang dianalisis. Kerugiannya adalah ketika menggunakan fungsi hash, teknologi hanya berfungsi untuk pencocokan persis. Ada algoritma yang memungkinkan perubahan kecil dalam informasi yang dianalisis dibandingkan dengan referensi (tidak lebih dari 20% -30%). Algoritma ini ditutup oleh pengembang sistem perlindungan kebocoran.

Sistem perlindungan terhadap ancaman internal juga dicirikan oleh kepatuhan terhadap sejumlah persyaratan tambahan (kriteria milik sistem perlindungan terhadap kebocoran). Persyaratan utama untuk kelas sistem perlindungan ini diajukan oleh lembaga penelitian Forrester Research:

banyak saluran(kemampuan untuk memantau beberapa saluran kebocoran data);

manajemen terpadu(ketersediaan alat manajemen kebijakan keamanan informasi terpadu, kemampuan untuk menganalisis peristiwa di semua saluran pemantauan dengan pembuatan laporan terperinci);

perlindungan aktif(sistem seharusnya tidak hanya mendeteksi, tetapi juga mencegah pelanggaran IS);

kombinasi konten dan analisis kontekstual(dalam hal ini, analisis kontekstual, selain label, harus mencakup analisis aktivitas pengguna dan aplikasi).

Seperti yang Anda lihat, persyaratan yang disajikan tidak termasuk memeriksa siapa sebenarnya yang bekerja di bawah akun saat ini pada saat tertentu.

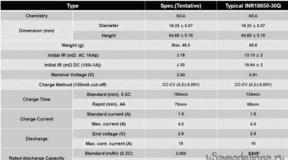

Sampai saat ini, ada beberapa sistem perlindungan kebocoran dan produk yang fungsinya mirip dengan mereka. Karakteristik dan fungsi utama dari beberapa solusi (diputuskan untuk mengambil 10 yang paling populer) disajikan pada Tabel 1.

Sistem perlindungan kebocoran di pasar tidak memiliki kemampuan untuk mengidentifikasi pengguna dengan "potret khas pekerjaan dalam sistem". PADA solusi yang ada tidak memungkinkan Anda untuk menentukan siapa yang sebenarnya berada di depan komputer. Untuk ini, perlu menggunakan pengawasan video, yang dalam praktiknya tidak selalu memungkinkan.

Sistem perlindungan kebocoran pertama terutama menggunakan metode penyaringan konten. Tetapi efisiensinya ternyata rendah, karena dalam praktiknya metode semacam itu memberikan persentase kesalahan yang cukup besar dari jenis pertama dan kedua. Menurut Gartner, dalam laporan Hype Cycle of Information Security 2007, keandalan tertinggi dari metode penyaringan konten yang ada adalah 80%, dan dalam beberapa tahun terakhir tidak ada perubahan signifikan untuk meningkatkan efisiensi algoritme tersebut. Lewat sini, probabilitas maksimum pengenalan yang benar atas informasi rahasia menggunakan algoritme penyaringan konten dalam aliran informasi (dokumen, file, lalu lintas, dll.) hari ini tidak melebihi 0,8. Dan kemungkinan ini dapat dicapai dengan menggunakan semua pendekatan di atas untuk analisis isi (ekspresi reguler, tanda tangan, metode linguistik, dll.). Indikator ini rendah (jauh lebih rendah dari karakteristik yang dinyatakan oleh pengembang) dan tidak memenuhi persyaratan keamanan informasi.

Tabel 1 - Fungsi utama sistem proteksi terhadap ancaman internal

|

judul produk |

isi penyaringan |

kontekstual penyaringan (menyiratkan wadah- analisis) | Enkripsi | Kriteria penyaluran, menyatukan aktif |

|

|

Pemantau Lalu Lintas+ | tanda tangan, morfologi | terlindung wadah | |||

morfologi, digital cetakan | ontologi |

wadah | |||

digital cetakan | |||||

tanda tangan, digital cetakan | terintegrasi enkripsi | ||||

tanda tangan, digital cetakan | terintegrasi enkripsi | ||||

tanda tangan, digital cetakan | terintegrasi enkripsi | ||||

Sistem Informasi SMAP dan SKVT Jet Dozor | tanda tangan, reguler ekspresi | ||||

Sistem proteksi kebocoran generasi kedua menggunakan analisis kontainer. Pendekatan ini menyiratkan definisi yang jelas dari informasi rahasia dalam aliran dengan atribut file (label). Tetapi, terlepas dari determinisme yang tampak, sistem seperti itu akan membuat keputusan yang tepat, tunduk pada kategorisasi data yang benar, yang sebelumnya dihasilkan menggunakan metode yang ada. Tetapi semua metode kategorisasi yang ada (probabilistik, linguistik, dll) juga didasarkan pada metode penyaringan konten (analisis konten), yang seperti disebutkan di atas, jauh dari sempurna. Hal ini diperlukan untuk menyediakan dan mengembangkan prosedur untuk pelabelan dokumen baru dan masuk, serta sistem untuk melawan transfer informasi dari wadah berlabel ke yang tidak berlabel dan pelabelan saat membuat file dari awal. Semua ini adalah tugas yang sangat sulit, apalagi, tergantung pada tugas analisis isi. Seperti yang Anda lihat, konsep penyaringan deterministik tidak dapat diterapkan secara terpisah dari penyaringan konten, dan metode penyaringan konten tidak dapat dihilangkan bahkan secara teoritis.

Generasi baru sistem proteksi kebocoran (IAS RSKD, sistem informasi dan analitik untuk kerahasiaan data rahasia) berjanji untuk menghilangkan kekurangan metode konten dan konteks, menggunakan masing-masing dalam kasus yang paling efektif. Tetapi kombinasi dari dua teknologi yang tidak sempurna dan bergantung tidak dapat menghasilkan peningkatan yang signifikan.

Kesimpulan. Meringkas informasi di atas, kita dapat menyimpulkan bahwa, meskipun ada banyak algoritma yang tersedia untuk mendeteksi informasi rahasia, semuanya tidak efektif. Aktualisasi masalah ancaman internal disebabkan oleh ketidakamanan organisasi dari mereka dan kurangnya solusi efektif untuk melawan mereka. Hampir semua perusahaan menggunakan perangkat lunak dan/atau alat perlindungan perangkat keras yang dirancang untuk memerangi ancaman eksternal (antivirus, firewall, IDS, dll.) dan melawannya dengan cukup efektif. Adapun alat perlindungan ancaman internal (sistem perlindungan kebocoran), hanya sebagian kecil perusahaan yang menggunakannya (Gambar 4), meskipun ada kebutuhan obyektif untuk alat ini. Pasar keamanan informasi belum dapat menawarkan solusi lengkap untuk perlindungan informasi perusahaan yang efektif, dan solusi yang ada tidak memberikan tingkat perlindungan yang memadai, sementara biayanya tinggi (sekitar $ 100 - 500 ribu biaya lisensi untuk 1000 komputer ).

Gambar 4. Alat keamanan informasi paling populer

Hal ini diperlukan untuk meningkatkan teknologi penyaringan konten dengan mengembangkan metode baru untuk mendeteksi informasi rahasia, secara konseptual mengubah pendekatan untuk pengakuannya. Dianjurkan untuk mengenali tidak hanya konten semantik teks, tetapi juga kepengarangannya. Berkat identifikasi penulis teks (ketika teks ini melintasi batas organisasi), diketik oleh pengguna dan berisi informasi rahasia, menjadi mungkin untuk mengidentifikasi penyerang. Pendekatan ini dapat diimplementasikan dengan menggunakan metode analisis konten dalam hubungannya dengan metode biometrik identifikasi pengguna dengan tulisan tangan keyboard. Dengan mempertimbangkan tidak hanya karakteristik statis teks (makna), tetapi juga dinamika input teks, menjadi mungkin untuk mengidentifikasi penulis teks dengan probabilitas tinggi.

"Perlindungan terhadap ancaman internal di perusahaan komunikasi"

pengantar

1. Insiden orang dalam paling terkenal di bidang telekomunikasi

2. Orang Dalam

3. Hukum di bidang perlindungan terhadap ancaman internal

3.1.Peraturan hukum dan peraturan

3.2 Sertifikasi menurut standar internasional

4. Studi statistik

5.Metode untuk mencegah kebocoran internal

Kesimpulan

Daftar literatur yang digunakan

PENGANTAR

Relevansi topik ini disebabkan oleh fakta bahwa karena sifat massal dari penyediaan layanan komunikasi, catatan jutaan dan puluhan juta warga dapat terakumulasi dalam basis data perusahaan telekomunikasi. Merekalah yang paling membutuhkan perlindungan. Dalam praktiknya, sebagai akibat dari mengabaikan risiko kebocoran, sebuah bisnis berisiko menghabiskan ratusan juta dolar untuk kampanye PR, biaya hukum, dan pemulihan baru. informasi pribadi klien.

Kekhasan perlindungan informasi di perusahaan telekomunikasi diwujudkan dalam sifat data yang perlu dilindungi. Semua informasi disimpan dalam database yang terletak di infrastruktur TI operator. Pencurian penuh dengan beberapa konsekuensi negatif sekaligus. Pertama, dapat merusak reputasi perusahaan, yang diwujudkan dalam arus keluar pelanggan lama dan sulitnya menarik pelanggan baru. Kedua, perusahaan melanggar persyaratan hukum, yang dapat menyebabkan pencabutan izin, biaya hukum, dan kerusakan tambahan pada citra.

Tujuan dari pekerjaan ini adalah untuk mempelajari perlindungan terhadap ancaman internal di perusahaan komunikasi.

Tugas pekerjaannya adalah:

Pertimbangan insiden orang dalam yang paling terkenal di bidang telekomunikasi;

Analisis orang dalam;

Kajian hukum di bidang perlindungan terhadap ancaman internal: regulasi hukum dan regulasi serta sertifikasi sesuai standar internasional;

Studi penelitian statistik;

Pertimbangkan metode untuk mencegah kebocoran internal.

Karya ini terdiri dari lima bab.

Bab pertama membahas insiden orang dalam paling terkenal di bidang telekomunikasi, bab kedua membahas orang dalam, bab ketiga menganalisis kerangka legislatif di bidang perlindungan terhadap ancaman internal, bab keempat membahas penelitian statistik, bab kelima menyediakan metode untuk mencegah kebocoran internal.

Kesimpulan berisi kesimpulan dari penelitian.

1. Insiden orang dalam paling terkenal di

telekomunikasi

Insiden nyata adalah ilustrasi paling jelas tentang keseriusan ancaman orang dalam. Pengabaian bahaya ini pada tahun 2006 menyebabkan skandal besar di Amerika Serikat. Wartawan membeli daftar panggilan masuk dan keluar dari mantan kandidat presiden AS, Jenderal Wesley Clark, seharga $ 90, dan publik Amerika terkejut menemukan bahwa catatan telepon, pertama, tidak dilindungi oleh hukum sama sekali, dan, kedua, adalah sangat buruk dilindungi oleh operator komunikasi seluler.

Pada Januari 2007 kantor berita melaporkan satu kebocoran "tidak jelas". Basis data pengguna komunikasi seluler dari Corbina Telecom muncul di Internet: nama, nomor telepon, biaya jaminan hampir 40 ribu pelanggan, termasuk beberapa manajer puncak perusahaan. Komentar Corbina meyakinkan pelanggan sampai batas tertentu. Kemungkinan besar dengan kedok pangkalan baru, menawarkan informasi 4 tahun yang lalu. Kemudian programmer orang dalam benar-benar membuat informasi publik tentang pelanggan perusahaan, dan selama ini informasi tersebut hampir sepenuhnya kehilangan relevansinya.

Sepuluh insiden orang dalam paling terkenal termasuk pencurian basis pelanggan Jepang operator seluler KDDI. Di bawah ancaman pengungkapan informasi tentang kebocoran data utama, orang dalam menuntut $90.000 dari perusahaan Jepang KDDI, operator terbesar kedua komunikasi seluler di negara. Untuk menunjukkan keabsahan ancaman mereka, pada Mei 2006 para pemeras memberikan CD dan stik USB dengan data pribadi kepada perwakilan KDDI, melemparkannya ke pintu masuk. Namun, manajemen perusahaan mengabaikan tuntutan para penjahat dan beralih ke lembaga penegak hukum. Selama dua minggu, polisi memantau negosiasi antara pemeras dan KDDI, dan kemudian menangkap para tersangka. Penyelidikan menunjukkan bahwa database informasi pribadi sekitar 4 juta klien KDDI benar-benar jatuh ke tangan pemeras. Setiap entri database berisi nama, jenis kelamin, tanggal lahir, nomor telepon, alamat pos setiap klien. Semua data ini sangat ideal untuk melakukan pencurian identitas. Manajemen puncak yakin bahwa salah satu karyawan secara khusus menyalin informasi tersebut dan mengeluarkannya dari perusahaan.

Secara keseluruhan, lebih dari 200 pekerja memiliki akses ke data yang dicuri.

Insiden profil tinggi yang sama terjadi lebih dekat ke Rusia: basis data operator seluler Belarusia Velcom bocor. Jurnalis telah memperoleh berkas teks dengan informasi nomor telepon dan nama lengkap 2 juta pelanggannya. Pada saat yang sama, pers mencatat bahwa basis data Velcom secara teratur menjadi publik: sejak 2002, setidaknya enam versi telah diterbitkan, dan setiap kali informasi ditambahkan. Sementara itu, masih belum ada database MTS di Internet Belarusia. Dihadapkan dengan gelombang kritik, Velcom mengatakan bahwa undang-undang Belarusia tidak melindungi data pribadi warga negara, yang berarti bahwa tidak ada klaim hukum terhadap Velcom. Operator menyalahkan kebocoran pada bank, tempat database pelanggan ditransfer "untuk kemungkinan karyawan [bank] memeriksa kebenaran rincian yang ditentukan saat membayar layanan komunikasi." Setelah itu, Velcom "sedang mempertimbangkan kemungkinan mengajukan klaim untuk perlindungan reputasi bisnis." Waktu akan menunjukkan apa yang akan terjadi dalam persidangan, tetapi sejauh ini orang dalam terlalu sering menghindari tanggung jawab.

Oktober 2006 AcmeTelePower, orang dalam telekomunikasi India, mencuri inovasi dan memberikannya kepada pesaing LamdaPrivateLimited. Menurut Ernst & Young, kerugian finansial langsung Acme berjumlah $ 116 juta Sangat mengherankan bahwa kekayaan intelektual "bocor" dengan cara yang paling umum - melalui email. Setelah itu, AcmeTelePower akan memindahkan bisnisnya dari India ke Australia secara bersamaan.

2. orang dalam

Banyak organisasi telah melakukan penelitian tentang kebocoran internal. Yang terbesar dan paling terkenal adalah Uncertainty of Data Breach Detection dari Ponemon Institute; studi oleh analis Barat: CSI/FBIComputerCrimeandSecuritySurvey. Tabel 1 mengilustrasikan salah satu studi tersebut.

tab. 1. Ancaman keamanan siber paling berbahaya dengan kerusakan kumulatif dalam dolar

| Ancaman | Kerusakan (dalam dolar) |

| Virus | $ 15 691 460 |

| Akses tidak sah | $ 10 617 000 |

| pencurian laptop | $ 6 642 560 |

| Kebocoran informasi | $ 6 034 000 |

| Kegagalan layanan | $ 2 992 010 |

| penipuan keuangan | $ 2 556 900 |

| Penyalahgunaan jaringan atau orang dalam email | $ 1 849 810 |

| penipuan telekomunikasi | $ 1 262 410 |

| Jaringan zombie dalam sebuah organisasi | $ 923 700 |

| Meretas sistem dari luar | $ 758 000 |

| Phishing (atas nama organisasi) | $ 647 510 |

| Penyalahgunaan Nirkabel | $ 469 010 |

| Penyalahgunaan pesan instan oleh orang dalam | $ 291 510 |

| Penyalahgunaan aplikasi web publik | $ 269 500 |

| Sabotase data dan jaringan | $ 260 00 |

Kami hanya dapat menambahkan bahwa dalam komentar tentang jumlah kerusakan, analis dari FBI dan Institut Keamanan Komputer skeptis bahwa responden dapat kurang lebih secara akurat menentukan jumlah kerugian akibat kebocoran data pribadi atau rahasia dagang. . Insiden semacam itu memiliki banyak konsekuensi negatif jangka panjang. Misalnya, penurunan opini publik, penurunan reputasi, dan penurunan basis klien. Semua ini terjadi secara bertahap dan memakan waktu berminggu-minggu dan berbulan-bulan. Dan dibutuhkan setidaknya satu tahun untuk mengidentifikasi kerugian berupa keuntungan yang hilang akibat kebocoran. Sehingga struktur internal kerugian finansial akibat ancaman keamanan informasi tidak dapat ditentukan secara akurat.

Secara umum, keamanan informasi dalam organisasi meliputi:

satu set komputer yang terhubung satu sama lain dalam jaringan;

saluran komunikasi yang diimplementasikan oleh saluran transmisi informasi sewenang-wenang di mana jaringan koneksi logis diimplementasikan secara fisik;

pertukaran informasi rahasia dalam jaringan sesuai dengan koneksi logis yang diizinkan

perlindungan multi-level terintegrasi terhadap akses tidak sah dan pengaruh eksternal

Pengaturan terpusat yang kaku dari struktur tautan logis dan kontrol akses dalam jaringan

· independensi struktur logis jaringan dari jenis saluran transmisi informasi.

Sebagian besar perusahaan telah lama membangun perlindungan terhadap ancaman eksternal, dan sekarang mereka perlu melindungi bagian belakang. Di antara ancaman internal, ada beberapa cara paling umum untuk menyebabkan kerusakan:

menyimpan atau memproses informasi rahasia dalam sistem yang tidak dirancang untuk ini;

Mencoba untuk melewati atau meretas sistem keamanan atau audit tanpa izin (kecuali dalam hal pengujian keamanan atau penelitian serupa);

Pelanggaran lain terhadap aturan dan prosedur keamanan jaringan internal.

Ada beberapa cara untuk membocorkan informasi rahasia:

Hai server surat(Surel);

o server web (sistem surat terbuka);

o printer (mencetak dokumen);

o FDD, CD, drive USB(menyalin ke media).

Sebelum beralih ke perhitungan analitis, perlu untuk menjawab pertanyaan tentang apa yang masih disebut ancaman internal. Pentingnya definisi ini semakin diperkuat oleh fakta bahwa sabotase hanyalah bagian dari ancaman internal, orang harus membedakan antara penyabot dan, misalnya, orang dalam yang “membocorkan” informasi rahasia kepada pesaing.

Sabotase perusahaan adalah tindakan merugikan terhadap perusahaan, yang dilakukan oleh orang dalam karena melukai harga diri, keinginan untuk membalas dendam, kemarahan, dan alasan emosional lainnya. Perhatikan bahwa istilah luas "orang dalam" mengacu pada mantan dan karyawan perusahaan saat ini, serta karyawan kontrak.

Sabotase perusahaan selalu dilakukan karena motif emosional, terkadang irasional. Penyabot tidak pernah dibimbing oleh keinginan untuk menghasilkan, tidak mengejar keuntungan finansial. Ini, pada kenyataannya, membedakan sabotase dari ancaman orang dalam lainnya.

Sebuah studi oleh US Secret Service menemukan bahwa dalam 98% kasus penyabot adalah laki-laki, namun motif ini adalah konsekuensi dari peristiwa sebelumnya yang tidak seimbang pada karyawan (Tabel 2). Menurut analis, dalam banyak kasus sabotase didahului oleh insiden yang tidak menyenangkan di tempat kerja atau serangkaian insiden semacam itu.

tab. 2 Peristiwa yang mengarah pada sabotase

Sumber CE RT

Banyak penyabot pada saat sabotase sudah menjadi mantan karyawan perusahaan korban, yang mempertahankan akses ke sumber informasinya untuk beberapa alasan (mungkin pengawasan administrator). Perhatikan bahwa ini hampir setengah dari semua kasus.

Seperti yang ditunjukkan oleh studi CERT, hampir semua penyabot perusahaan adalah spesialis, dengan satu atau lain cara terkait dengan teknologi informasi.

tab. 3 Potret khas penyabot

Sumber CE RT

Dengan demikian, hanya dua fitur penyabot yang paling andal yang dapat dibedakan: ini adalah seorang pria, seorang karyawan departemen teknis. Sembilan dari sepuluh tindakan sabotase dilakukan oleh orang-orang yang terhubung dalam satu atau lain cara dengan teknologi informasi. Menurut para ahli dari InfoWatch, pengembang sistem untuk melindungi informasi rahasia dari orang dalam, alasan afiliasi profesional tersebut terletak pada karakteristik psikologis karyawan ini. Untuk memahami masalah secara lebih rinci, dua contoh dari kehidupan akan paling jelas menggambarkan ciri khas karakter profesional TI.

“Saya bekerja untuk perusahaan pengembangan perangkat lunak berukuran sedang. Saat mengakses server utama, saya memiliki hak administrator. Untuk menjernihkan pikiran, saya mempertimbangkan bagaimana akses ini dapat digunakan secara jahat dan mengembangkan rencana berikut. Pertama, retas sistemnya salinan cadangan... Kedua, tunggu satu tahun atau lebih. Ketiga, hapus semua informasi di server, termasuk perangkat lunak yang diretas untuk mengenkripsi/mendekripsi data cadangan. Dengan demikian, perusahaan hanya akan memiliki cadangan terenkripsi (tanpa kunci). Keempat, tawarkan perusahaan untuk membeli kunci yang diperoleh pada langkah pertama. Jika perusahaan menolak, ia akan kehilangan pekerjaannya selama bertahun-tahun. Ini, tentu saja, hanya rencana hipotetis. Saya tidak mencoba menerapkannya, jadi saya tidak tahu apakah itu akan berhasil atau tidak…” - Filias Cupio "Kebanyakan ahli dalam teknologi Informasi, yang saya tahu, bahkan pemula, segera setelah menjabat, hal pertama yang mereka lakukan adalah menginstal program kontrol rahasia(rootkit) ke sistem perusahaan. Ini adalah refleks. Orang-orang tidak ingin menyakiti siapa pun atau membuat rencana jahat, mereka hanya membutuhkan akses yang dapat diandalkan ke sistem sehingga mereka dapat bekerja dengan aman dari rumah atau kampus.” - Ben.

Landasan psikologis yang mendalam dari tindakan sabotase sering mengarah pada fakta bahwa seorang karyawan yang marah mengancam atasan atau rekan kerja, bahkan terkadang berbagi pemikiran dengan salah satu rekan kerjanya. Dengan kata lain, tidak hanya penyabot yang memiliki informasi tentang sabotase yang akan datang. Analis telah menghitung bahwa dalam 31% kasus, orang lain memiliki informasi tentang rencana penyabot. Dari jumlah tersebut, 64% adalah rekan kerja, 21% adalah teman, 14% adalah anggota keluarga, dan 14% lainnya adalah rekan kerja.

Dalam 47% kasus, penyabot melakukan tindakan persiapan (misalnya, mencuri salinan cadangan data rahasia). Dalam 27%, mereka merancang dan menguji mekanisme serangan (menyiapkan bom logika di jaringan perusahaan, login tersembunyi tambahan, dll.). Pada saat yang sama, dalam 37% kasus, aktivitas karyawan dapat diperhatikan: dari jumlah ini, 67% dari tindakan persiapan terlihat di mode online, 11% - offline, 22% - keduanya sekaligus.

Juga harus diperhitungkan bahwa sebagian besar serangan dilakukan oleh penyabot di luar jam kerja dan melalui akses jarak jauh ke jaringan perusahaan.

3. Hukum di bidang perlindungan terhadap ancaman internal

Peraturan hukum dan peraturan

Kekhasan sektor telekomunikasi (dibandingkan dengan industri lain) juga termanifestasi dalam isu peraturan. Pertama, perusahaan di industri ini sering berfokus pada penyediaan layanan kepada individu, dan karenanya mengumpulkan sejumlah besar data pribadi pelanggan di jaringan perusahaan mereka. Oleh karena itu, perhatian penuh dari kepemimpinan TI dan departemen keamanan informasi terhadap Undang-Undang Federal "Tentang Data Pribadi", yang memberlakukan sejumlah persyaratan pada keamanan informasi pribadi warga negara. . Kedua, telekomunikasi baru-baru ini memperoleh standarnya sendiri yang disebut "Tingkat dasar keamanan informasi operator telekomunikasi". Ini adalah serangkaian rekomendasi minimum, yang implementasinya harus menjamin tingkat keamanan informasi layanan komunikasi tertentu, yang memungkinkan untuk memastikan keseimbangan kepentingan operator, pengguna, dan negara. Pengembangan standar ini disebabkan oleh perkembangan industri telekomunikasi: operator telekomunikasi dipaksa untuk menggabungkan jaringan mereka untuk menyediakan serangkaian layanan yang diperlukan, tetapi operator itu sendiri tidak tahu dengan siapa mereka berhadapan dan siapa yang dapat mereka percayai. untuk menghindari ancaman keamanan siber. Beberapa ketentuan dalam dokumen ini secara langsung berhubungan dengan risiko keamanan informasi internal dan masalah penyimpanan data pribadi. Misalnya, direkomendasikan agar operator “memastikan kerahasiaan informasi yang dikirimkan dan/atau disimpan dari sistem kontrol dan sistem otomatis pembayaran untuk layanan komunikasi (penagihan), informasi tentang pelanggan (data pribadi individu) dan layanan komunikasi yang disediakan olehnya, yang kemudian dikenal oleh operator telekomunikasi berdasarkan pelaksanaan kontrak untuk penyediaan layanan komunikasi. Perusahaan diharuskan untuk menyimpan log peristiwa keamanan informasi dan menyimpannya sesuai dengan undang-undang pembatasan (di Rusia - 3 tahun). Selain itu, “untuk menyaring aliran peristiwa utama, disarankan untuk menggunakan sarana teknis korelasi peristiwa yang mengoptimalkan entri dalam log insiden keamanan informasi.” Tidak mungkin untuk mengabaikan paragraf yang berbunyi: “Direkomendasikan bahwa operator yang telah mengizinkan hilangnya database pelanggan (klien) dari operator lain (berinteraksi) menginformasikan yang terakhir tentang hal ini di secepatnya". Dengan demikian, sektor telekomunikasi Rusia secara bertahap mendekati praktik terbaik - di AS dan UE, perusahaan telah lama bertanggung jawab atas kebocoran data pribadi dan diwajibkan oleh hukum untuk memberi tahu para korban kebocoran tersebut. Seiring waktu, norma seperti itu akan muncul di Rusia.

Benar, belum bisa dikatakan bahwa regulasi regulasi memainkan peran yang menentukan di sektor telekomunikasi. Namun demikian, manajemen saat ini harus memikirkan kepatuhan TI dan keamanan informasi dengan standar dan undang-undang yang ada jika otoritas pengawas akhirnya mulai bertindak. Selain itu, perusahaan telekomunikasi besar yang sahamnya tercatat di bursa wajib memenuhi persyaratan pasar saham. Di Rusia, misalnya, ini adalah Kode Perilaku Perusahaan FFMS (Federal Financial Markets Service) opsional, di Inggris - Kode Tata Kelola Perusahaan Terkonsolidasi (semi-wajib), dan di AS - hukum SOX (Sarbanes -Oxley Act tahun 2002). Undang-undang Federal “Tentang Data Pribadi” dan “Tingkat Dasar…” merupakan kepentingan langsung bagi perusahaan telekomunikasi Rusia.

Undang-undang Federal "Tentang Komunikasi" (Pasal 46, ayat 1) membebankan pada operator fungsi IS seperti melindungi fasilitas komunikasi, fasilitas komunikasi, dan informasi yang dikirimkan melalui mereka dari akses yang tidak sah; memastikan keamanan berfungsinya infrastruktur internal operator telekomunikasi.

Persyaratan ini harus diterapkan dalam sistem fungsi jaringan komunikasi, memantau kinerjanya, menemani operasi, menyiapkan dan menyerahkan laporan statistik kepada otoritas yang lebih tinggi. Namun, karena kurangnya koordinasi peraturan, tidak ada pendekatan tunggal untuk keamanan informasi. Tidak ada pendekatan umum untuk komposisi TI dan departemen keamanan informasi. Ini, sebagai suatu peraturan, tergantung pada volume tugas yang dilakukan oleh operator, dan tanggung jawab fungsional antara TI dan keamanan informasi didistribusikan berdasarkan pengalaman kepala departemen ini sebelumnya.

Sertifikasi sesuai dengan standar internasional

Sertifikasi paling terkenal di dunia adalah sesuai dengan persyaratan standar ISO 27001:2005. Di Rusia, enam perusahaan telah secara resmi mensertifikasi sistem manajemen keamanan informasi (ISMS); empat di antaranya bekerja di bidang IT. Standar ISO/IEC27001:2005, yang dikeluarkan oleh British Standards Institute pada tahun 2005, didasarkan pada praktik terbaik dunia. Ini dengan jelas mendefinisikan proses kunci yang perlu dikelola oleh manajer yang bertanggung jawab untuk memastikan keamanan informasi dalam organisasi. Menurut standar ini, langkah terakhir dalam mengkonfirmasi keefektifan sistem SI adalah audit independen oleh badan sertifikasi terakreditasi. Kesimpulan positif dari badan semacam itu menunjukkan penyediaan proses manajemen keamanan informasi yang efektif dan benar, citra positif perusahaan, dan untuk manajemennya berfungsi sebagai argumen yang meyakinkan bahwa sistem informasi perusahaan menggunakan cara modern untuk memastikan keamanan informasi secara maksimal. tingkat efisiensi. Proses verifikasi oleh badan sertifikasi eksternal meningkatkan tingkat kepercayaan manajemen di departemen keamanan informasi, yang menjadi indikator kualitas dan profesionalisme karyawan layanan ini.

Keputusan untuk menerapkan SMKI dalam suatu organisasi harus dibuat pada tingkat manajemen tertinggi, idealnya CEO. Tanpa dukungan manajemen, proyek-proyek semacam itu sering kali akan gagal, paling banter, berfungsi tidak efisien dalam menghadapi penolakan proses oleh karyawan perusahaan.

1) Persyaratan kebijakan menentukan kebutuhan akan kebijakan keamanan yang ditetapkan (disetujui) oleh prosedur internal perusahaan komunikasi, berdasarkan praktik terbaik penilaian dan manajemen risiko yang memenuhi kebutuhan bisnis dan sesuai dengan undang-undang nasional. Kebijakan keamanan harus dipublikasikan dan menjadi perhatian personel operator dan peserta eksternal (pelanggan, operator yang berinteraksi, pihak berkepentingan lainnya).

2) Persyaratan fungsionalitas menjelaskan persyaratan hanya untuk sarana teknis bersertifikat yang tersedia, menjelaskan prosedur untuk peristiwa logging.

3) Persyaratan interoperabilitas menggambarkan identifikasi pelanggan sendiri dan operator lain. Subbagian ini menunjukkan perlunya layanan respons insiden keamanan 24 jam (atau penggunaan layanan semacam itu pada hak alih daya).

Ada juga persyaratan untuk memastikan kerahasiaan informasi yang dikirim dan / atau disimpan untuk sistem kontrol dan sistem pembayaran otomatis untuk layanan komunikasi (penagihan), informasi tentang pelanggan (data pribadi individu) dan layanan komunikasi yang diberikan kepada mereka. Pada saat yang sama, harus diperhatikan bahkan jika informasi ini diketahui oleh operator telekomunikasi berdasarkan pelaksanaan kontrak untuk penyediaan layanan komunikasi.

4. statistik penelitian ilmiah

Salah satu karya paling ambisius dan menarik di bidang perlindungan terhadap ancaman internal adalah studi terhadap 275 perusahaan telekomunikasi, yang dilakukan oleh pusat analisis InfoWatch. Menurut hasilnya, risiko orang dalam menang atas ancaman eksternal dengan rasio 6:4. Mari kita menganalisis struktur risiko ini dan pengaruh berbagai faktor terhadapnya: sarana perlindungan informasi yang digunakan, regulasi regulasi, dll.

Daftar ancaman keamanan informasi internal yang paling berbahaya (Tabel 4) dipuncaki oleh pelanggaran kerahasiaan informasi (85%) dan kesalahan penyajian informasi (64%). Kedua ancaman ini dapat diringkas dengan konsep “kebocoran informasi”.

Di posisi ketiga-keempat - penipuan (49%) dan sabotase (41%). Menariknya, dalam sebuah studi di seluruh industri, ancaman sabotase melampaui risiko penipuan hampir 15%. Rupanya, karena kekhususan penyediaan layanan komunikasi, penipuan diakui sebagai salah satu ancaman paling berbahaya.

tab. 4 Ancaman keamanan siber paling berbahaya

Pekerjaan administrasi dengan personel

Menurut para ahli InfoWatch, cara terbaik untuk mencegah sabotase perusahaan adalah tindakan pencegahan. Pertama-tama, perusahaan perlu memeriksa referensi dan pekerjaan sebelumnya dari karyawan yang dipekerjakan metode yang efektif- pelatihan atau seminar reguler, di mana informasi tentang ancaman keamanan TI dan sabotase seperti itu menjadi perhatian personel. Dengan pendekatan ini, manajemen bergantung pada karyawan yang berinteraksi dengan penyabot di kantor, melihat perilaku gugupnya, menerima ancaman terhadap mereka, dll. Orang yang berwenang harus segera diberitahu tentang insiden tersebut.

Metode berikut mengasumsikan penggunaan prinsip hak istimewa terkecil dan pemisahan fungsi yang jelas. Pekerja kantoran biasa seharusnya tidak memiliki kekuasaan administratif. Juga dipahami bahwa orang yang bertanggung jawab atas pencadangan tidak boleh menghapus data di sumber aslinya. Selain itu, karyawan ini harus bertanggung jawab untuk memberi tahu pihak berwenang jika ada karyawan lain yang melanggar batas salinan cadangan. Secara umum, masalah melindungi cadangan dapat diselesaikan dengan membuat duplikatnya. Karena fakta bahwa di suatu perusahaan, sebagai suatu peraturan, tidak ada banyak data yang benar-benar penting, membuat beberapa cadangan tampaknya tepat.

Momen pengelolaan kata sandi dan akun yang efektif sangat penting.

Tindakan pencegahan terbaik dapat disebut pemantauan, dan tidak hanya pasif (log peristiwa), tetapi juga aktif (perlindungan informasi berharga). Dalam hal ini, hanya manajer puncak yang dapat menyebabkan kerusakan nyata pada perusahaan, karena karyawan lainnya yang memiliki akses ke aset digital perusahaan tidak akan memiliki hak untuk menghapus informasi berharga. Sudah ada solusi khusus di pasar untuk melindungi data dari ancaman internal, termasuk sabotase perusahaan.

Solusi Perusahaan InfoWatch

Solusi Perusahaan InfoWatch (IES) dipasok oleh perusahaan Rusia InfoWatch, pengembang sistem perlindungan orang dalam. Ini memungkinkan Anda untuk memberikan kontrol komprehensif atas semua cara kebocoran informasi rahasia: saluran surat dan lalu lintas web, sumber daya komunikasi stasiun kerja, dll. Hari ini, IES sudah digunakan oleh pemerintah (Kementerian Pembangunan Ekonomi, Layanan Bea Cukai), telekomunikasi (VimpelCom ), keuangan (Vneshtorgbank ) dan perusahaan bahan bakar dan energi (HydroOGK, Transneft).

Arsitektur IES dapat dibagi menjadi dua bagian: monitor yang mengontrol lalu lintas jaringan, dan monitor yang mengontrol operasi pengguna di tingkat workstation. Yang pertama diinstal pada jaringan perusahaan sebagai gateway dan menyaring email dan lalu lintas web, sedangkan yang terakhir digunakan di komputer pribadi dan laptop dan memantau operasi di tingkat sistem operasi. Monitor jaringan IWM dan IMM juga dapat diimplementasikan sebagai perangkat keras– Alat Keamanan InfoWatch. Dengan demikian, pelanggan ditawari pilihan implementasi perangkat lunak atau perangkat keras dari filter lalu lintas email dan web. Manfaat dari pendekatan ini paling baik dilihat saat melindungi kompleks jaringan komputer mencakup cabang-cabang yang tersebar secara geografis.

Untuk meratakan monitor tempat kerja termasuk Info-Watch Net Monitor (INM) dan InfoWatch Device Monitor (IDM). Modul INM memonitor operasi file (membaca, memodifikasi, menyalin, mencetak, dll.), mengontrol pekerjaan pengguna di Kantor Microsoft dan Adobe Akrobat dan dengan hati-hati mencatat semua tindakan dengan dokumen rahasia.

Semua fungsi ini secara logis dilengkapi dengan kemampuan modul IDM, yang mengontrol akses ke drive yang dapat dilepas, drive, port (COM, LPT, USB, FireWire), jaringan nirkabel(Wi-Fi, Bluetooth, IrDA), dll.

Selain itu, komponen INM dan IDM dapat berjalan di laptop, sedangkan security administrator memiliki kemampuan untuk mengatur kebijakan khusus yang berlaku selama periode tersebut. daya tahan baterai karyawan. Selama koneksi berikutnya ke jaringan perusahaan, monitor akan segera memberi tahu petugas keamanan jika pengguna mencoba melanggar aturan yang ditetapkan selama bekerja jarak jauh.

Semua monitor yang merupakan bagian dari IES dapat memblokir kebocoran secara real time dan segera memberi tahu petugas keamanan tentang kejadian tersebut. Solusinya dikelola melalui konsol pusat yang memungkinkan Anda mengonfigurasi kebijakan perusahaan. Ini juga menyediakan tempat kerja otomatis untuk petugas keamanan, dengan bantuan karyawan khusus yang dapat dengan cepat dan memadai menanggapi insiden. Lewat sini, solusi lengkap IES menangani semua aspek perlindungan informasi rahasia dari orang dalam.

Lumigent Entegra dan LogExplorer

Produk Entegra dan Log Explorer Lumigent digunakan untuk melindungi informasi yang disimpan dalam database secara pasif. Mereka memungkinkan Anda untuk mengaudit database dan memulihkan informasi di dalamnya.

Produk Entegra memantau tindakan pengguna saat bekerja dengan database dan mengaudit database itu sendiri. Ini memungkinkan Anda untuk menentukan siapa, kapan dan bagaimana melihat atau memodifikasi catatan dalam database, serta mengubah struktur atau hak pengguna untuk mengaksesnya. Perlu dicatat bahwa produk tidak dapat mencegah dampak berbahaya, hanya dapat mengirim informasi tentang operasi ini untuk logging. Log Explorer memelihara log yang berlebihan dari semua transaksi yang dilakukan dengan database, yang memungkinkan, jika ada masalah, untuk menganalisis dan mengaudit operasi yang dilakukan dan memulihkan catatan yang hilang atau diubah tanpa menggunakan cadangan. Namun, kami tidak benar-benar berbicara tentang pemulihan, Log Explorer memungkinkan Anda untuk memutar kembali transaksi. Dengan demikian, modul ini tidak dapat mencegah kebocoran, tetapi dapat mengurangi risiko korupsi arsip.

PC Acme

Produk PC Activity Monitor (Acme) memungkinkan pemantauan pasif aktivitas pengguna di tingkat stasiun kerja. Solusinya terdiri dari dua bagian: alat manajemen terpusat dan beberapa agen yang disebarkan ke stasiun kerja di seluruh organisasi. Dengan menggunakan komponen pertama produk, Anda dapat mendistribusikan agen secara terpusat ke seluruh jaringan perusahaan, dan kemudian mengelolanya. Agen adalah modul perangkat lunak yang tertanam sangat dalam di Windows 2000 atau Windows XP. Pengembang melaporkan bahwa agen terletak di inti sistem operasi, dan praktis tidak mungkin bagi pengguna untuk menghapusnya secara ilegal dari sana atau menonaktifkannya. Agen itu sendiri dengan hati-hati mencatat semua tindakan pengguna: peluncuran aplikasi, penekanan tombol, dll. Kita dapat mengatakan bahwa log peristiwa keluaran, dalam hal tingkat detailnya, menyerupai hasil pengawasan video yang waspada dari layar komputer. Namun, log yang dihasilkan tentu saja disajikan dalam bentuk teks. Konsol manajemen pusat memungkinkan Anda mengumpulkan data yang dicatat di satu komputer dan menganalisisnya di sana. Namun, kesulitan mungkin timbul pada tahap ini. Pertama, petugas keamanan harus secara manual menganalisis ratusan ribu catatan dari berbagai peristiwa sistem untuk mengidentifikasi mereka yang melanggar kebijakan keamanan TI, menyebabkan kebocoran, dll. Tetapi bahkan jika petugas keamanan berhasil mendeteksi fakta kebocoran, maka dia masih tidak bisa mencegahnya. Dengan demikian, PC Acme cocok untuk pemantauan pasif semua aktivitas pengguna di tingkat stasiun kerja.

Keamanan Pesan Proofpoint

Solusi perangkat keras Proofpoint memberi Anda kendali penuh atas email Anda. Dengan menggunakan perangkat ini, Anda dapat memeriksa pesan dari virus dan spam, mencegah penyalahgunaan sumber daya email dan kebocoran informasi rahasia dalam email. Perlindungan terhadap kebocoran data rahasia dibangun berdasarkan mekanisme penyaringan konten. Jika pesan yang dikirimkan berisi informasi rahasia, maka produk dapat memblokir kebocoran. Solusi Proofpoint adalah contoh klasik dari produk yang dirancang untuk melindungi satu saluran transmisi data tertentu - email. Produk semacam itu dapat digunakan dalam kasus di mana fungsi utamanya adalah penyaringan spam dan deteksi virus, dan pencegahan kebocoran hanyalah tambahan yang bagus.

Bagaimana orang dalam ditangkap

Dia menunjukkan contoh kemenangan atas orang dalam pada pertengahan Februari 2006. perusahaan Rusia LETA IT-perusahaan. Berkat pendekatan yang kompeten untuk keamanan TI internal, perusahaan dapat menetralisir orang dalam yang dihukum karena malpraktik. Menurut hasil penyelidikan internal, salah satu manajer akun mencoba untuk menegosiasikan kontrak untuk penyediaan perangkat lunak tidak melalui majikan sahnya, tetapi melalui perusahaan cangkang yang ia buat. Penyalahgunaan terdeteksi segera dan sebelumnya menggunakan InfoWatch Mail Monitor.

KESIMPULAN

Dengan demikian, di AS dan UE, perusahaan telah lama bertanggung jawab atas kebocoran data pribadi dan diwajibkan oleh hukum untuk memberi tahu para korban kebocoran tersebut. Kami berharap bahwa seiring waktu, norma seperti itu akan muncul di Rusia. Tren positif sudah dapat dicatat. Jumlah organisasi yang melindungi diri dari kebocoran terus bertambah dan akan terus bertambah.

Organisasi menjadi semakin sadar akan ancaman yang berkembang terhadap tenaga kerja mereka sendiri, meskipun sedikit yang dilakukan untuk melindungi diri mereka sendiri. Dalam daftar tugas prioritas mereka, tidak semua orang memasukkan pelatihan dan pelatihan lanjutan karyawan di bidang keamanan informasi, penilaian berkala atas pekerjaan penyedia layanan TI mereka untuk memantau kepatuhan mereka terhadap kebijakan keamanan informasi, hanya mengandalkan kepercayaan . Hanya sedikit yang menganggap keamanan informasi saat ini sebagai salah satu prioritas kepemimpinan.

Ketika model bisnis organisasi berkembang menuju desentralisasi, beberapa fungsi didelegasikan kepada kontraktor eksternal, oleh karena itu, menjadi semakin sulit untuk mengontrol keamanan informasi mereka dan menilai tingkat risiko. Perusahaan dapat mendelegasikan pekerjaan, tetapi tidak boleh mendelegasikan tanggung jawab untuk keamanan.

Perhatian yang tidak memadai dari manajemen senior, pelaksanaan penilaian risiko yang tidak teratur, serta kurangnya atau kurangnya investasi dalam pekerjaan untuk mengurangi risiko yang terkait dengan faktor manusia (perilaku karyawan yang salah, pengawasan, pelanggaran aturan atau standar yang ditetapkan). Fokusnya masih hanya pada ancaman eksternal seperti virus, dan keseriusan ancaman internal diremehkan: ada kemauan untuk membeli sarana teknologi ( firewall, perlindungan antivirus dll.), tetapi tidak ada keinginan untuk menyelesaikan masalah keamanan personel.

Banyak insiden yang melibatkan karyawan tetap tidak terdeteksi. Menurut penulis studi, perusahaan telekomunikasi dapat dan harus mengubah pandangan mereka tentang keamanan informasi hanya sebagai item pengeluaran bisnis: memperlakukannya sebagai salah satu cara untuk meningkatkan daya saing dan mempertahankan potensi nilai perusahaan.

Sejumlah perusahaan besar tunduk pada persyaratan berbagai peraturan yang memerlukan perlindungan informasi pribadi. Secara keseluruhan, permintaan akan solusi perlindungan orang dalam dan kebocoran diperkirakan akan terus tumbuh setidaknya selama lima tahun ke depan.

Daftar literatur yang DIGUNAKAN

1. InfoWatch. Berita. Betapa sulitnya mengidentifikasi kebocoran - Corbina telekomunikasi. 2007

2. Sbiba V.Yu., Kurbatov V.A. Pedoman perlindungan terhadap ancaman internal terhadap keamanan informasi. Sankt Peterburg: Peter, 2008.

3. “KNS INFOTEKS” http://home.tula.net/insider/001b.htm.

4. Zenkin, D. Orang dalam 75 kali lebih berbahaya daripada peretas. C-Berita. Analisis. http://www.cnews.ru/reviews/index.shtml?2008/10/22/324142.

5. Bagikan, A. Kota. Orang dalam datang. http://citcity.ru/14874/

6. InfoWatch: Ancaman internal: dalam menghadapi bahaya bersama. http://www.infowatch.ru/threats?chapter=147151398&id=153017335

7. Bagikan, A. Sabotase dalam lingkungan perusahaan. http://www.directum-journal.ru/card.aspx?ContentID=1717301.

8. Tingkat dasar keamanan informasi operator telekomunikasi. [Di Internet] http://www.ccin.ru/treb_baz_u.doc.

9. Dolya A. Keamanan telekomunikasi. http://citcity.ru/15562

10. Bagikan A.V. Ancaman internal terhadap keamanan informasi di bidang telekomunikasi. 2007 http://www.iks-navigator.ru/vision/456848.html.

11. Kostrov, D.V. Keamanan informasi dalam rekomendasi, persyaratan, standar. 2008

http://www.iks-navigator.ru/vision/2390062.html.

12. Vestnik svyazi: Perlindungan dari orang dalam di perusahaan telekomunikasi.

http://www.vestnik-sviazy.ru/t/e107_plugins/content/content.php?content.39.

13. Orang asing di antara teman-teman: risalah pertemuan meja bundar. Buletin Komunikasi. - Nomor 7. 2006 http://www.vestnik-sviazy.ru/t/e107_plugins/content/content.php?content.59.

Valery Andreev

Deputi Direktur Ilmu dan Pengembangan CJSC IVK, Kandidat Ilmu Fisika dan Matematika

Teknologi informasi berkembang begitu pesat saat ini sehingga sulit untuk memilih bidang aktivitas manusia yang tidak membutuhkannya. Setiap organisasi yang membuat sistem infokomunikasi (ICS) untuk memastikan fungsi unit infrastrukturnya terlibat dalam lingkaran umum pengguna layanan infokomunikasi terdistribusi, tanpa gagal menggunakan komunikasi global terbuka atau tertutup, memiliki representasi virtualnya sendiri, bekerja dengan cara modern pertukaran informasi dalam kerangka alur kerja sendiri, menciptakan penyimpanan data aman terkini, merampingkan pekerjaan karyawannya.

Namun, saat ini ada pemahaman bahwa sarana elektronik untuk menyimpan, memproses, dan mengirimkan informasi bahkan lebih rentan daripada yang kertas biasa: data digital tidak hanya dapat disalin atau dihancurkan, tetapi juga diubah atau diblokir tanpa sepengetahuan pemiliknya. Mengikuti pemahaman ini muncul minat yang dipaksakan dalam masalah keamanan informasi, karena sudah tidak mungkin untuk kembali ke masa lalu pra-komputer!

Ancaman eksternal dan internal

Pembangunan sistem keamanan informasi apa pun selalu didasarkan pada apa yang disebut "profil ancaman", yang bersifat individual untuk setiap organisasi. Untuk menyederhanakan, semua kemungkinan ancaman terhadap sumber daya yang dilindungi dapat dibagi menjadi "eksternal" dan "internal".

Menurut pengamatan pakar pasar IS, saat ini ancaman eksternal dan internal berkorelasi satu sama lain sebagai 20 hingga 80. Artinya, menurut statistik, sekitar 80% intrusi dan serangan dilakukan baik dari dalam zona objek yang dikendalikan oleh karyawan organisasi itu sendiri, atau dari luar dengan pengetahuan mereka atau dengan partisipasi langsung. Pada saat yang sama, menurut para ahli, hanya sekitar 15% dari kejahatan keamanan siber yang dipublikasikan. Oleh karena itu, masalah etika loyalitas karyawan harus dikesampingkan oleh kepala perusahaan dan bertanggung jawab atas keamanan informasi dengan komponen ekonomi yang minimal. Dan kemudian masalah keamanan informasi dibebankan ke administrator sistem, karyawan perusahaan atau pakar eksternal, yang tidak hanya tidak menyelesaikan masalah penyusup "internal", tetapi bahkan lebih memperburuknya. Karena karyawan inilah yang paling sering menjadi pelanggar "internal" utama (potensial, tentu saja), hampir tidak mungkin untuk mengusir ancaman seperti itu. Oleh karena itu, masih harus ada dua administrator, dan mereka harus bekerja sesuai dengan prinsip: "yang satu tahu apa, tetapi tidak tahu di mana, dan yang kedua - sebaliknya." Kemudian mereka akan saling mengendalikan, dan faktor "ancaman internal" akan berkurang secara signifikan. Tetapi bahkan kemudian mereka tidak dapat diabaikan!

Menariknya, tergantung pada ukuran organisasi, fokus kepentingan manajemen dalam isu keamanan informasi bergeser. Yang paling dapat dipahami oleh kepala bisnis kecil adalah serangkaian tindakan untuk melindungi dari penyusup eksternal, karena ia sepenuhnya mempercayai karyawannya, yang seringkali adalah orang-orang dekatnya. Oleh karena itu, di segmen UKM, perlindungan terhadap penyusup eksternal seringkali terbatas pada serangkaian tindakan perlindungan perimeter yang cukup standar. Meskipun kemungkinan ancaman eksternal agak berlebihan, itu nyata. Menjenuhkan perimeter organisasi mana pun dengan berbagai alat keamanan informasi mutlak diperlukan: lebih baik membatasi aktivitas tidak sah dari semua jenis pelanggar di batas jaringan daripada mengizinkan aktivitas yang tidak perlu di dalam objek itu sendiri.

Sarana perlindungan terhadap akses yang tidak sah

Baru-baru ini, perangkat lunak dan perangkat keras-perangkat lunak berarti perlindungan terhadap akses tidak sah (UAS) dan penyalinan telah menjadi semakin populer di kalangan produsen alat keamanan informasi (ISM). Bagian-bagian perangkat lunak dari sistem proteksi dapat diklasifikasikan menurut prinsip tindakan menjadi:

- sistem yang terlibat dalam proses komputasi dan menggunakan mekanisme logis yang kompleks;

- sistem yang menggunakan enkripsi sumber daya yang dilindungi;

- sistem yang menyimpan di perangkat keras urutan eksekusi kode program.

Perangkat lunak dan perangkat keras alat keamanan informasi sering dipahami sebagai sarana yang didasarkan pada penggunaan yang disebut kunci atau gembok perangkat keras (elektronik). Selain itu, kartu pintar dan perangkat lain dapat digunakan sebagai perangkat tersebut.

Banyak perusahaan yang mengkhususkan diri dalam solusi keamanan sistem informasi sekarang menawarkan alat untuk memantau dan mengelola akses ke jaringan perusahaan dari stasiun kerja karyawan organisasi. Di sini, serangkaian masalah yang terkait dengan klasifikasi perangkat lunak dan perangkat keras-perangkat lunak alat keamanan informasi, kelebihan dan kekurangannya, kriteria / kondisi untuk memilih jenis sarana ini dipertimbangkan.

Kemungkinan menggunakan sarana untuk melindungi terhadap ancaman internal disajikan di bawah ini, di mana analisis komparatif dari sistem keamanan informasi terhadap ancaman internal diberikan.

Komentar ahli

Dmitry Nikitin

Analis Utama "EVRAAS - Teknologi Informasi"

Hari ini pertanyaan tentang aplikasi di sistem Informasi sarana perlindungan terhadap akses yang tidak sah bahkan tidak lagi relevan, melainkan telah pindah ke kategori tidak terbantahkan. Pertanyaannya adalah, mungkin, alat apa yang harus digunakan dan bagaimana membangun dan menerapkan kebijakan kontrol akses yang memadai dan efektif dengan benar.

Sebuah analogi sederhana: di mana Anda mulai melindungi rumah Anda? Itu benar, dengan pemasangan pintu logam yang bagus, kunci yang serius dan, kemungkinan besar, lebih dari satu. Kunci - hanya dengan milik mereka sendiri. Dan baru kemudian anjing yang marah muncul, jeruji di jendela, sistem alarm pencuri, dan sebagainya.

Topik paling populer akhir-akhir ini - memastikan keamanan data pribadi - juga terkait dengan perlunya mengecualikan UA dari data ini. Pada saat yang sama, tugas diperumit oleh kebutuhan untuk sertifikasi peralatan pelindung. Tetapi regulator (FSTEC, FSB) dalam hal ini membuat konsesi mengenai sarana perlindungan terhadap akses yang tidak sah, memungkinkan dalam beberapa kasus penggunaan sarana yang tidak bersertifikat.

Prioritas ancaman orang dalam telah lama menjadi dogma - statistik keras kepala telah melakukan tugasnya. Dan inti masalahnya sederhana. Kembali ke analogi dengan apartemen, kita dapat menyatakan fakta bahwa orang dalam adalah "milik mereka", yaitu, mereka memiliki kuncinya. Itulah mengapa saya sekali lagi mencatat bahwa mengecualikan akses tidak sah hanyalah setengah dari pertempuran. Untuk organisasi dalam skala dan bentuk kepemilikan apa pun, masalah penyediaan, pembatasan, dan pengendalian akses resmi, yaitu manajemen yang kompeten dan efektif, sangat penting, seperti yang dibahas dalam artikel.

Namun, tidak cukup kondisi modern memastikan keamanan sarana teknis di mana data rahasia diproses dan disimpan. Penggunaan aktif TI mengarah pada pengelolaan dokumen elektronik yang dinamis baik di dalam batas-batas sistem informasi perusahaan maupun di luarnya. Dan perlu untuk memastikan keamanan dokumen pada tingkat data yang terkandung di dalamnya.

Penggunaan perlindungan kriptografi tidak menyelesaikan masalah ini, karena untuk membaca dokumen itu harus didekripsi, dan setelah itu menjadi benar-benar tidak berdaya - di lingkungan yang tidak tepercaya, akses tidak sah dapat dengan mudah diperoleh, dapat disalin sepenuhnya atau sebagian dan ditransfer ke orang-orang yang tidak dimaksudkan; status pengguna sah suatu dokumen dapat berubah seiring waktu, dan dia akan kehilangan hak untuk bekerja dengan dokumen ini, tetapi jika dia memiliki kunci enkripsi yang sama atau mendekripsi dokumen sebelumnya, dia tidak akan kehilangan akses ke sana!

Selesaikan masalah privasi serupa dokumen elektronik dengan kerja aktif dengan mereka, penggunaan teknologi IRM (manajemen hak akses data) memungkinkan. Penggunaan solusi modern, yang menerapkan teknologi ini, menyediakan banyak fitur layanan tambahan: kontrol versi dokumen, ketika versi baru muncul, semua pengguna segera ditolak aksesnya secara otomatis ke yang lama; audit terpusat yang terperinci; logging semua operasi dengan dokumen yang dilindungi dan semua salinannya, dan banyak lainnya.

Mikhail Bashlykov

Kepala Keamanan Informasi di CROC

Menurut statistik, sebagian besar kebocoran adalah kesalahan orang dalam dan karyawan yang lalai. Ini adalah ancaman utama. Sebagian besar perusahaan yang memasang perlindungan jaringan eksternal sejak awal telah mengamankan diri mereka dari ancaman eksternal. Sekarang saatnya untuk menertibkan dan memperkenalkan peraturan yang sesuai di dalamnya. Selain itu, dalam krisis, ancaman dari orang dalam menjadi lebih jelas: jumlah karyawan yang tidak puas meningkat, dan kemungkinan perubahan personel memaksa orang yang bahkan dipercaya untuk mengambil tindakan seperti itu. Untuk mencegah serangan orang dalam (disengaja atau tidak disengaja) dan meningkatkan efisiensi sistem keamanan, solusi komprehensif yang mencakup teknologi untuk mencegah kebocoran informasi ke lingkungan eksternal, dan solusi untuk mengelola akses ke informasi di tingkat konten, IRM (Information Right Management ) sistem dan solusi kontrol pemrosesan (termasuk akses) informasi rahasia. Juga, orang tidak boleh melupakan aspek hukum dari pertarungan melawan orang dalam. Tanpa mengatasi masalah ini, segala cara teknis dan fakta yang dikumpulkan dapat berbalik melawan perusahaan itu sendiri.

Ancaman yang terkait dengan orang dalam dapat dibagi menjadi komersial dan reputasi, tetapi keduanya menyebabkan kerugian finansial. Yang pertama mencakup peluang bagi pesaing untuk memperoleh informasi tentang basis pelanggan, program pemasaran, dll. Yang kedua - kerusakan langsung pada reputasi perusahaan dan hilangnya kepercayaan dari pihak pelanggan.

Data pribadi adalah salah satu kategori informasi rahasia. Bagi banyak bisnis berorientasi konsumen, seperti bank atau perusahaan asuransi, data pribadi pelanggan mereka adalah salah satu sumber daya utama. Tanpa jaminan keamanan privasi informasi tersebut, bekerja di pasar ini tidak mungkin. Oleh karena itu, solusi kelas Pencegahan Kebocoran Data (pencegahan kebocoran data) menempati tempat sentral di kompleks keamanan informasi perusahaan yang bekerja dengan data pribadi. Perhatian di negara kita terhadap masalah ini muncul dengan latar belakang munculnya Undang-Undang Federal "Tentang Data Pribadi" dan dokumen normatif FSTEC, menentukan persyaratan untuk perlindungan mereka, yang menurutnya, mulai Januari 2010, kehadiran sistem keamanan informasi bersertifikat akan menjadi wajib.

Penggunaan perangkat lunak dan perangkat lunak dan sistem perangkat keras dalam memecahkan masalah ini tergantung pada cara perusahaan memproses data pribadi: dengan atau tanpa menggunakan alat otomatisasi. Jika data diproses menggunakan alat otomatisasi, daftar perangkat lunak dan sistem perangkat lunak dan perangkat keras (menerapkan fungsi subsistem perlindungan data pribadi) tergantung pada kelas sistem informasi yang relevan. Persyaratan untuk subsistem didefinisikan dalam dokumen panduan FSTEC "Tindakan dasar untuk organisasi dan dukungan teknis keamanan data pribadi yang diproses dalam sistem informasi data pribadi". Pada saat yang sama, sistem perangkat lunak dan perangkat keras harus disertifikasi. Dalam hal pemrosesan data pribadi oleh operator tanpa sarana otomatisasi, perlu menggunakan sarana perlindungan terhadap akses yang tidak sah, yang pilihannya tetap ada pada perusahaan, karena masalah ini tidak diatur oleh hukum.